Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

REFERENCIAS

⦁ KNERLER, Kathryn; PARKER, Ingrid; ZIMMERMAN,

Carson. 11 Estrategias de un Centro de

Operaciones de Ciberseguridad de Clase Mundial.

Fecha de publicación: 31 de marzo.

a partir de 2022.Inglete. Disponible en:

https://www.mitre.org/news..

Consultado el: 23 de marzo.2023.

⦁ PROFESIONALES CON EXPERIENCIA EN

CIBERSEGURIDAD (SCSP).

Casos de uso SIEM. Fecha

de publicación: 14 de febrero.

a partir de 2020.Github SCSP.

Disponible en: https://github.com/scspcommunity...

Consultado el: 23 de marzo. 2023.

⦁ ALVÉS, Felipe.

¿Por qué usar datos de

flujo para el monitoreo?

Fecha de publicación: 3 de febrero.

a partir de 2023.Investigación

de seguridad base 4.

Disponible en: https://www.base4sec.com/research..

Consultado el 23 de marzo. 2023.

⦁ ALVÉS, Felipe.

Transmitir datos en servidores.

Fecha de publicación: 18 de marzo.

a partir de 2023.

Investigación de seguridad base 4.

Disponible en: https://www.base4sec.com/research

Consultado el 23 de marzo. 2023.

⦁ MITRE, 11 Strategies

of a world-class cybersecurity

operations center.

Fecha de publicación:

Abril 2022.

Disponible en: https://www.mitre.org/sites/..

Análisis de Data Flow

Llegamos al último artículo de la serie de publicaciones sobre Data Flow. La idea de este último post es presentar gráficamente el análisis de algunos datos a partir de capturas similares a las realizadas en segundo post de esta serie Con esta observación, será posible extraer algunos casos de uso para el monitoreo, análisis y respuesta a posibles amenazas de seguridad.

Pensando en un ambiente a monitorear, los datos de flujo pueden traer mucho valor al dar un resumen estadístico de las conexiones que ocurrieron en un ambiente, todo esto a un costo relativamente bajo, ya que la mayoría de las organizaciones cuentan con equipos capaces de exportar este tipo de datos. La observación de este tipo de información, que muestra prácticamente en tiempo real lo que pasa por la red, puede contribuir y complementar los datos recolectados a través de logs y otras formas de monitoreo, llenando algunos vacíos, tales como:

• Encontrar dispositivos desconocidos/no autorizados dentro del entorno;

• Monitorear los protocolos/servicios más utilizados;

• Identificar uso indebido/violaciones de políticas;

• Trazar líneas de base de patrones de uso de la red;

• Trazar líneas de base del volumen de tráfico diario/semanal/mensual utilizado;

• Identificar anomalías de tráfico, como dispositivos que están pasando volúmenes sospechosos de datos, entre otras cosas.

Aparte de todas las contribuciones desde el punto de vista de la seguridad, podemos utilizar los datos proporcionados para solución de problemas en el sentido de identificar problemas de enrutamiento, también para la planificación de la capacidad de la red, ya que es posible observar tendencias de uso y patrones de tráfico y, finalmente, administrar el ancho de banda consumido por el entorno.

Comparando con los enfoques donde se prefiere el análisis de registros, es importante resaltar nuevamente que el análisis de tráfico es un complemento, donde buscamos observar lo que sucede en tiempo real y sin necesidad de configurar cada dispositivo individualmente para obtener información. En este sentido, el análisis del tráfico es un poco más directo y trae más visibilidad a las ubicaciones donde los registros no se capturan, o para actividades que simplemente no dejan rastro en los registros, como la infiltración de un dispositivo malicioso, access points y enrutadores falsos, etc. También podemos compararlo con una captura de tráfico convencional, usando el formato pcap, que es más completo y nos ayuda a reconstruir una conexión tal y como se produjo, incluyendo los datos/archivos que pasaron por allí, el flujo de datos aporta una mayor sencillez y ahorro en cuanto a almacenamiento en disco. Se puede encontrar más información en primer post de esta serie.

Importancia del análisis de tráfico

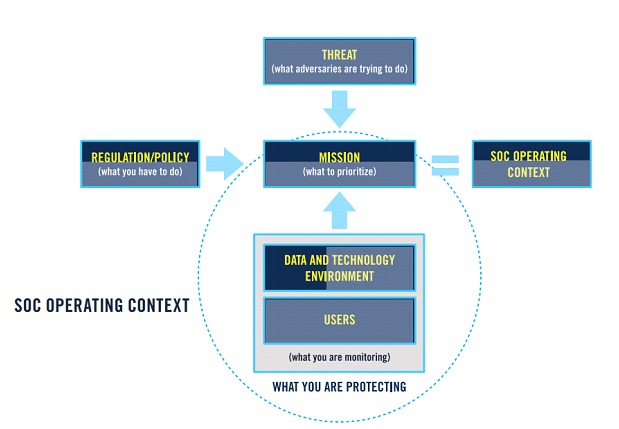

Podría decirse que la principal motivación para monitorear el tráfico, los registros y cualquier otra fuente de datos es aumentar la visibilidad del entorno. En pocas palabras: saber lo que está pasando . Normalmente, el responsable de entregar este tipo de información es lo que conocemos como Centro de Operaciones de Seguridad, o simplemente SOC, que es el punto central de detección, análisis y respuesta a incidentes, y es el lugar donde se concentra toda la información relevante sobre los activos de la organización se concentra, analiza y trata.

MITRE, en su reciente ebook “11 estrategias de un centro de operaciones de ciberseguridad de clase mundial”, de 2022, que sugiere estrategias para llevar más eficiencia a un SOC, dice, en la estrategia número 1, que “Es necesario saber qué estamos protegiendo y por qué”. En el sub punto "Entorno técnico y de datos”, encontramos una buena razón para analizar el tráfico, ya que, sabiendo Qué tiene la organización en términos de tecnología, es posible descubrir lo que no pertenece al ambiente a través de este análisis. En el sub punto "Usuarios, comportamientos de los usuarios e interacciones del servicio” es la referencia a las líneas base de comportamiento de usuario-servicio, usuario-usuario y servicio-servicio. En el sub punto "Amenaza”, existe la necesidad de clasificar y comprender los datos en tránsito y sus relaciones con posibles amenazas.

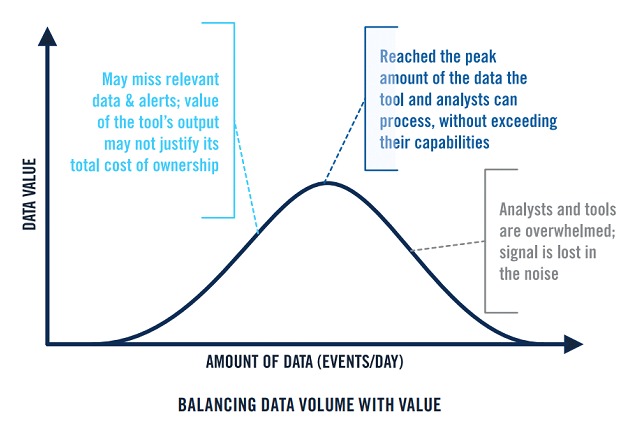

En la estrategia número 7, “Seleccione y recopile los datos correctos”, el documento destaca la importancia de recopilar datos en función de su valor para la organización. Aquí queda clara la buena relación que debe existir entre captura de tráfico vs captura de logs, ya que para efectos de confirmación de intrusiones, los datos más relevantes y granulares se encuentran normalmente en los logs de los puntos finales. Sin embargo, también se destaca que el monitoreo debe recopilar datos de todos los entornos relevantes, lo que incluye equipos que generan datos de flujo. Es importante tener en cuenta que más datos no necesariamente aportan más valor.

Finalmente, los datos de flujo, junto con otras fuentes de datos, pueden ayudar a facilitar que la organización logre una "conciencia situacional" sobre el entorno monitoreado. Es necesario combinar las diversas estrategias de análisis y recopilación para llegar a un resultado satisfactorio que brinde visibilidad a la mayor parte del entorno.

Casos de uso de datos de flujo

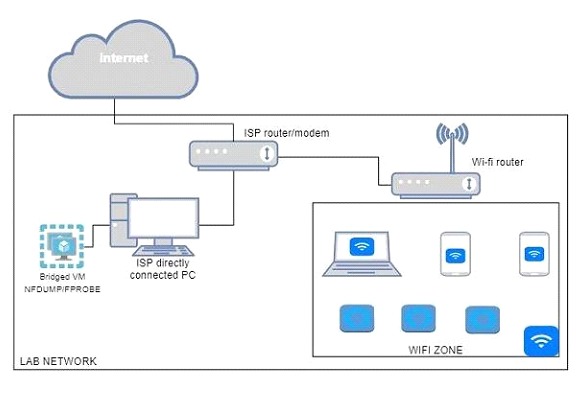

En el segundo artículo de la serie de publicaciones sobre datos de flujo, los datos se capturaron en un entorno de laboratorio, pero estos datos no formaron parte de ningún tipo de análisis en esa publicación.

En esta sección, se mostrarán algunos casos de uso que se pueden satisfacer utilizando datos de flujo, ilustrando este enfoque a partir de una captura de estos dataflows realizada de la misma manera que el correo anterior y enviado a un software de análisis, en este caso, el stack de Elasticsearch, que tiene la capacidad de recibir, traducir y generar visualizaciones de los datos insertados en él.

A modo de contexto, a continuación se muestra el esquema del entorno de laboratorio donde se capturaron los datos:

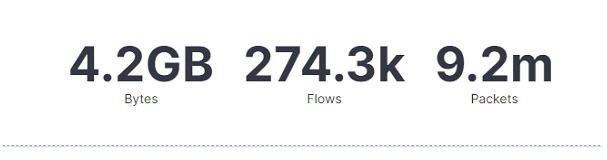

Los datos esta vez fueron capturados por un lapso de poco más de cuatro horas, bastante corto en comparación con el anterior, que fue de más o menos tres días. A continuación se presentan algunos gráficos que se pueden utilizar como monitoreo de casos de uso:

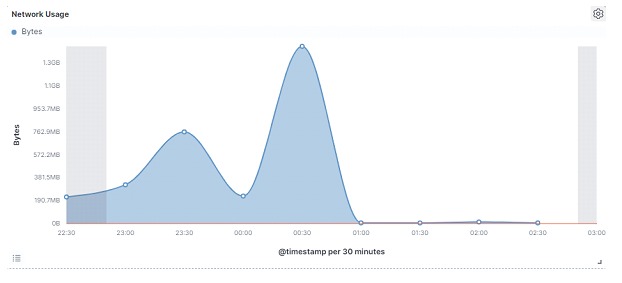

En el gráfico anterior, es posible observar el volumen de datos que viajan en el período observado. Puede parecer información simple, pero es una posibilidad de monitoreo para comenzar a rastrear una línea base del volumen de uso de la red. Este gráfico puede ser la base para gráficos más granulares, como bytes por protocolo, direcciones IP que más utilizan la red, etc.

Un gráfico más del uso de la red, para una vista en el tiempo (base):

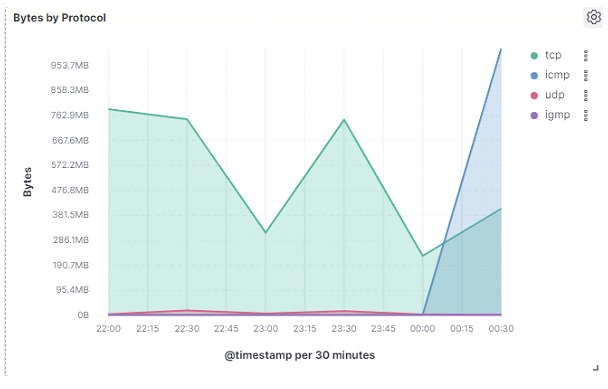

En el siguiente gráfico, es posible observar cuáles fueron los protocolos más utilizados (en bytes) en un período de tres horas:

Hay un aumento exponencial en el volumen de tráfico de protocolo ICMP de un período determinado en el gráfico. Esto se debió a un ICMP flood realizado a modo de prueba, para mostrar la eficacia de este tipo de monitorización para la detección de anomalías en la red.

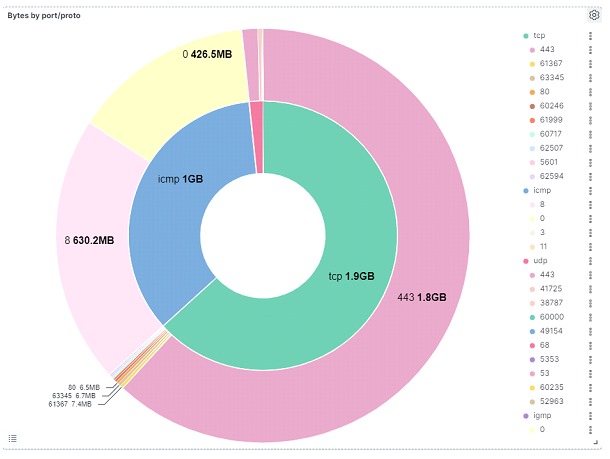

Complementando la información del protocolo, es posible visualizar en la figura a continuación, información de qué puertos/códigos están vinculados a qué protocolos, y tener una idea de la cantidad de datos que están viajando en estos puertos/protocolos para detectar posibles problemas, además de ayudar en la creación de un baseline del comportamiento para este tema En la siguiente tabla, es posible identificar cuáles fueron las direcciones responsables de las mayores transmisiones de datos en el período. Es notable la cantidad de datos transferidos usando el protocolo ICMP, algo que llamaría la atención sobre un panel.

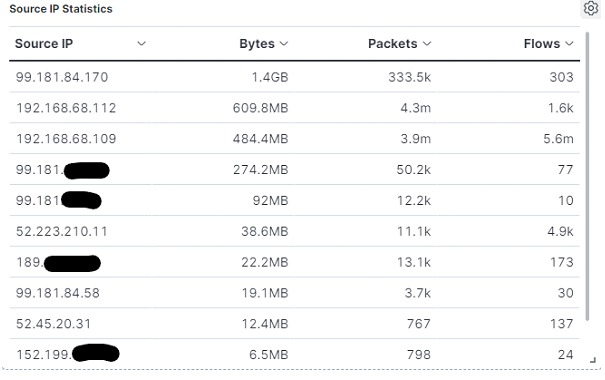

En la siguiente tabla, es posible identificar cuáles fueron las direcciones responsables de las mayores transmisiones de datos en el período. Es notable la cantidad de datos transferidos usando el protocolo ICMP, algo que llamaría la atención sobre un panel.

Esta información es relevante porque:

• puede ayudar a perfilar el uso de la red de los usuarios;

• muestra qué tipos de protocolos fueron los más utilizados por cada dirección;

• también puede ayudar a detectar equipos no autorizados que utilizan la red,

información que no siempre estará disponible a través deregistros.

Es importante señalar que la cantidad de bytes, paquetes y flujos no siempre será proporcionado. Este tipo de información también es importante para identificar anomalías en la conexión o incluso tráfico malicioso. Por ejemplo:una actividad de exfiltración de datos maliciosa podría generar una gran cantidad de paquetes y flujos , manteniendo el volumen en bytes bajo. Esta información puede y debe cotejarse conregistros sistemas para identificar y manejar un incidente potencial. Como curiosidad, la primera IP que se muestra en la tabla pertenece a untransmisión:Durante todo el período de la prueba, una computadora en la red estuvo conectada a la plataforma, con una transmisión abierta en tiempo real, lo que explica la excesiva cantidad de datos transmitidos, es decir, prueba que es posible dibujar un perfil de uso dirigido en la actividad del usuario.

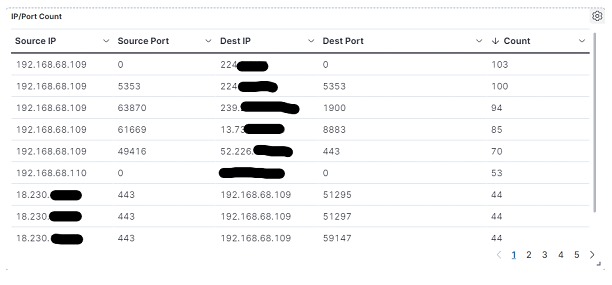

La siguiente tabla muestra la relación del número de conexiones entre direcciones, siendo IP/puerto de origen e IP/puerto de destino. Esta visualización puede ser importante para identificar anomalías de movimiento lateral, actividad demalware, mando y control, y otros problemas,además de traer una comprensión de las relacionesusuario-usuario, usuario-servicio y servicio-servicio antes citada. La tabla ofrece una excelente oportunidad para las actividades de caza de amenazas (caza de amenazas) donde el analista necesita un poco más de proactividad para realizar sus búsquedas. También se puede confrontar con una lista de Indicadores de Compromiso (IoC) obtenidos a través de actividades de Threat Intelligence (CTI), y así sucesivamente.

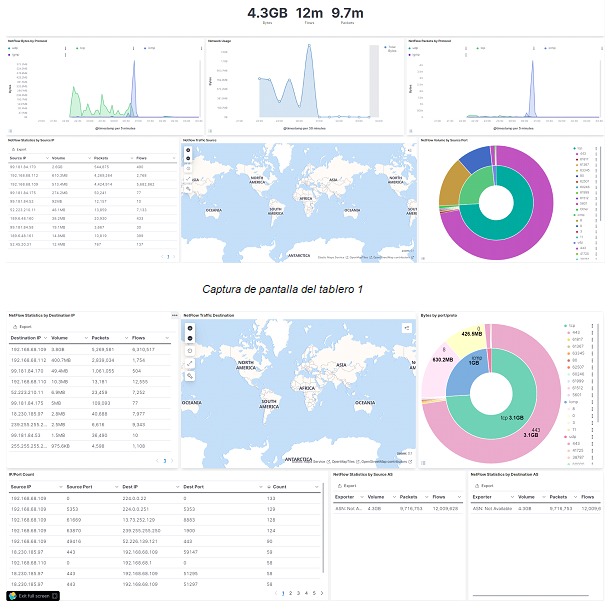

A continuación se muestra una vista previa completa de un dashboard que se pueden implementar para ayudar a un equipo de monitoreo/manejo/respuesta/búsqueda de amenazas en la realización de sus búsquedas e investigaciones.

Además de la dashboard , Se pueden realizar búsquedas manuales para encontrar términos específicos. Vale la pena recordar que los datos de flujo ofrecen muchos más campos que los que se muestran en esta publicación. Para esta publicación se obtuvieron de un servidor Linux utilizando herramientas open source como fprobe ,y esto en sí entrega información muy escasa si se compara con datos obtenidos de equipos especializados con mayor capacidad para este tipo de datos, como routers y switches, de la que es posible obtener información como:

• Número del Sistema Autónomo de origen y destino (ASN);

• Coordenadas de geolocalización;

• direcciones MAC (siguiente salto);

• Monitoreo de conexiones por país;

• y muchos otros.

Conclusiones

Es posible concluir que los flujos de datos son otra fuente de datos fundamental para monitorear, analizar y responder a posibles incidentes de seguridad en una organización, además de poder auxiliar en la generación de indicadores de compromiso y en actividades de caza de amenazas. Puede ser una alternativa para capturar el tráfico en algunos puntos de la red para ayudar a identificar amenazas de seguridad, analizar el tráfico de la red a largo plazo, administrar el ancho de banda de la red, planificar la capacidad de la red y monitorear el cumplimiento de políticas, seguridad y regulaciones.

Para aprovechar al máximo las características de la transmisión de datos, es importante identificar cómo se adapta al negocio y qué casos de uso puede satisfacer, así como identificar los mejores equipos de exportación, así como recopilar y almacenar datos en una ubicación centralizada. analizando periódicamente y manteniendo actualizadas las políticas de seguridad, integrando siempre este análisis con las demás fuentes de datos de la organización.

En resumen, a través de los casos de uso de monitoreo simples que se muestran en los gráficos, fue posible observar que la implementación de capturas de datos de flujo, combinada con el análisis recurrente, puede ayudar a las organizaciones a reducir los riesgos de seguridad, mejorar la efectividad de las actividades de monitoreo y respuesta a amenazas potenciales.