Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Decantando ciberamenazas para 2023

En esta ocasión tomemos como referencia la innovación en

ciberseguridad como punto de partida para comprender los posibles focos sobre los

que veremos mayor atención durante los próximos años. Es claro que las mejoras que tomamos

en materia de protección van trazando caminos (sin quererlo y sin poder evitarlo) por los

que los ciberdelincuentes van encontrando su lugar.

Nuevos enfoques, viejos trucos

Nuestra atención en la protección basada en modelos más efectivos como Zero Trust enfoca los

esfuerzos y reduce las opciones del atacante para encarar la identidad y a quienes se

encuentran detrás de estas.

¿Por qué un atacante haría uso de exploits de Zero Day (adquirido en la darkweb a un costo

altísimo) si puede utilizar técnicas de ingeniería social para capturar una cookie de

sesión?

Por supuesto que siempre encontraremos casos en los que el “negocio del atacante” permitan o

requieran esta clase de adquisición, pero mientras tanto los esfuerzos estarán enfocados en

los sistemas de control de acceso, los distintos tipos de ataques a MFA,

técnicas de ingeniería social adaptadas a las nuevas tecnologías.

Como una combinación sobre estos campos podemos pensar por ejemplo en la aplicación de

Inteligencia Artificial y Deep Fakes como herramienta facilitadora de un engaño, campañas de

desinformación e incluso como método para vulnerar los controles con reconocimiento facial.

Viejos ambientes, nuevos enfoques

Ya desde hace décadas que las tecnologías se han encontrado con los procesos industriales de

todos los tamaños, desde la automatización de la línea de montaje en el ámbito automotriz,

el control en centrales hidroeléctricas hasta la implementación de tecnologías en el ámbito

de la salud. También es reconocida la integración con el mundo real que hemos logrado

abarcar con el mundo de IOT, en donde conectamos a la red desde nuestros

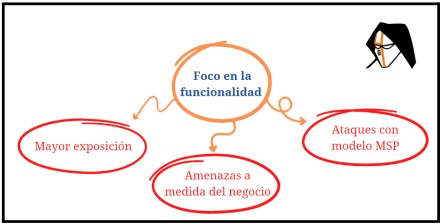

electrodomésticos hasta pequeños satélites espaciales. Estas tecnologías enfocadas muchas

veces en su función, y no en su protección, nos han dejado un ecosistema

intrínsecamente inseguro. Encarar la protección de estos dispositivos (y los nuevos,

por supuesto) será fundamental para reducir la exposición (la superficie de ataque de cada

ambiente). Esta clase de dispositivos ya son hoy un foco de interés de los

ciberdelincuentes, no solo en el ámbito de la organización, sino también desde una

mirada geopolítica. Durante el último año, de la mano del conflicto Rusia-Ucrania nuevas

olas de hacktivistas han sido reconocidas, dando una atención específica a las ciber

operaciones y detrás de ataques con objetivos netamente destructivos como componente

principal.

Dentro de este panorama también podemos observar que la cadena de suministro tendrá especial

valor en la ejecución de los ataques, un proverbio dice “Para librarse de lassemillas,

arrancar las raíces” es así como los atacantes han sabido mejorar la comprensión en el

funcionamiento de los servicios de sus objetivos, aplicando sus técnicas sobre los

distintos proveedores fundamentales para la organización “correctamente protegida”. Hace

unos años empezamos a comprender la necesidad de un ecosistema más seguro, de “puertas para

afuera”.

Poniendo la mirada sobre los atacantes en sí mismos, es claro que han aumentado sus

capacidades, no solo utilizando exploits de 0-day, sino ofreciéndose como proveedores de

servicios, Hacker-as-a-service es un modelo de negocios que ha crecido desde 2021. Se espera

un crecimiento en la cantidad de ataques basados en este tipo de plataformas, ya no es

necesario ser un experto para realizar un ataque experto.

Nuevos ambientes, perdemos enfoques

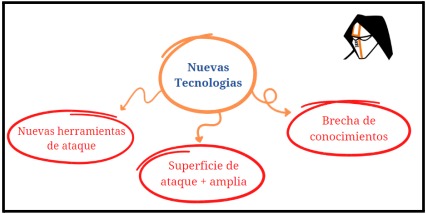

Como ha sido históricamente, nuevas tecnologías traen nuevos negocios, nuevos negocios

traen nuevas amenazas, es así como WEB3, todo el ecosistema de Blockchain y sistemas

descentralizados deben ser observados también desde “los lentes de la seguridad”

Sobre esta mirada podemos colocar por ejemplo el uso de algoritmos de inteligencia

artificial, como amenaza podemos identificar una manipulación de estos basados en un “mal

entrenamiento” lo que permitiría posteriormente una toma de decisiones, por parte del

algoritmo, basados en premisas fabricadas por un actor malintencionado. También

podemos tomar estas tecnologías, desde la mirada de un ciberdelincuente, y utilizarlas como

una herramienta para la creación y distribución de desinformación o contenido falso,

la recolección de datos sensibles, o la aplicación sobre la etapa de explotación en

cualquier ataque.

Estas nuevas tecnologías expanden la superficie de ataque significativamente, dando

lugar a nuevas amenazas sobre las que aún no tenemos plenos conocimientos. La capacitación y

la definición de criterios de protección de estas tecnologías desde su diseño es

fundamental para encarar estos tiempos.

En este punto podemos identificar también la creciente falta de profesionales de

ciberseguridad en las distintas áreas, esta situación actual combinada con el uso

masivo de nuevas tecnologías nos da como resultado una brecha entre el conocimiento con el

que las organizaciones cuentan y las necesidades a cubrir, esta brecha (más amplia por

supuesto en organizaciones menos maduras en materia de ciberseguridad) será un objetivo más

para los cibercriminales. Veremos vectores de ataques especialmente diseñados para explotar

esas brechas.

Para terminar, nos atrevemos a ir un poco más lejos y hacer un poco de futurología, viendo

el TOP 10 de amenazas emergentes para el 2030 que propone ENISA: