Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

REFERÊNCIAS

⦁ KNERLER, Kathryn; PARKER, Ingrid; ZIMMERMAN,

Carson. 11 Strategies of a World

-Class Cybersecurity Operations Center

Publication date: March 31. from 2022.Mitre

Available at:

https://www.mitre.org/news..

Accessed on: 23 Mar. 2023.

⦁ SEASONED CYBERSECURITY

PROFESSIONALS (SCSP).

SIEM Use Cases. Publication date:

14 Feb. from 2020.

Github SCSP. Available at: https://github.com/scspcom..

Accessed on: 23 Mar. 2023.

⦁ ALVES, Felipe.

Why use data flow

ffor monitoring?

Publication date: 3 Feb

from 2023.

Base 4 Security Research.

Available at: https://www.base4sec.com/research..

Accessed on 23 Mar. 2023.

⦁ ALVES, Felipe.

Stream data on servers.

Publication date: 18 Mar.

from 2023

Base 4 Security Research.

Available at: https://www.base4sec.com/research

Accessed on 23 Mar. 2023

⦁ MITRE, 11 Strategies

of a world-class cybersecurity

operations center.

Publication date:

April 2022.

vailable at: https://www.mitre.org/sites/..

Análise de dados de fluxo

Chegamos ao último artigo da série de postagens sobre dados de fluxo. A ideia deste último post é apresentar a análise de alguns dados de forma gráfica a partir de capturas similares às realizadas no segundo post desta série. Com essa observação, será possível extrair alguns casos de uso para monitoramento, análise e resposta a possíveis ameaças de segurança.

Pensando em um ambiente de monitoramento, os dados de fluxo podem aportar muito valor ao trazer o resumo estatístico das conexões ocorridas em um ambiente, tudo isso a um custo relativamente baixo, já que a maioria das organizações possui equipamentos capazes de exportar esse tipo de dado. A observação desse tipo de informação, que mostra praticamente em tempo real o que está passando pela rede, pode contribuir e complementar os dados coletados via logs e outras formas de monitoramento, preenchendo algumas lacunas, como por exemplo:

• encontrar dispositivos desconhecidos/não-autorizados dentro do ambiente;

• monitorar os protocolos/serviços mais usados;

• identificar mal uso/violações de política;

• traçar baselines do padrão de uso dos usuários da rede;

• traçar baselines de volume de tráfego diário/semanal/mensal;

• identificar anomalias de tráfego, como dispositivos que estão trafegando volumes de dados suspeitos, entre outras coisas.

Fora todos os aportes do ponto de vista de segurança, podemos utilizar os dados fornecidos para troubleshooting no sentido de identificar problemas de roteamento, também para planejamento da capacidade de rede, já que é possível observar as tendências de uso e padrões de tráfego, e por fim, gerenciar a largura de banda consumida pelo ambiente.

CComparando com abordagens onde se dá preferência à análise de logs, é importante destacar novamente que a análise do tráfego é um complemento, onde procuramos observar o que acontece em tempo real e sem a necessidade de configurar cada dispositivo individualmente para obter informações. Nesse sentido, a análise do tráfego é um pouco mais direta e ou para atividades que simplesmente não deixam rastros em logs, como o caso de um dispositivo malicioso infiltrado, access points e roteadores falsos etc. Comparando ainda com uma captura de tráfego convencional, utilizando o formato pcap, que é mais completo e nos ajuda a reconstruir uma conexão da maneira que ela ocorreu, inclusive com os dados/arquivos que por ali passaram, os dados de fluxo trazem maior simplicidade e economia em termos de armazenamento em disco. Mais informações podem ser encontradas no primeiro post desta série.

Importância da análise do tráfego

É possível dizer que a principal motivação para monitorar tráfego, logs e qualquer outra fonte de dados é aumentar a visibilidade sobre o ambiente. Em poucas palavras: saber o que está acontecendo . Normalmente, o responsável por entregar esse tipo de informação é o que conhecemos como Security Operations Center, ou simplesmente SOC, que é o ponto central para detecção, análise e resposta a incidentes, e é o local onde toda a informação relevante sobre os ativos da organização é concentrada, analisada e tratada.

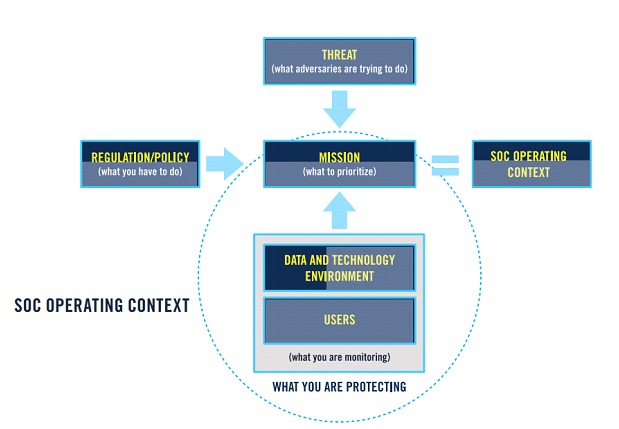

O MITRE, em seu recente ebook “11 Strategies of a World-Class Cybersecurity Operations Center Highlights”, de 2022, que sugere estratégias para trazer mais eficiência a um SOC, diz, na estratégia de número 1, que “É necessário saber o que estamos protegendo, e porquê”. No subitem “Technical and data environment”, encontramos um bom motivo para analisar o tráfego, já que, sabendo o que a organização possui em termos de tecnologia, é possível descobrir o que não pertence ao ambiente através dessa análise. No subitem “Users, user behaviors, and service interactions” está a referência às baselines de comportamento das relações usuário-serviço, usuário-usuário e serviço-serviço. No subitem “Threat”, se encontra a necessidade de classificar e entender bem os dados em trânsito e suas relações com possíveis ameaças.

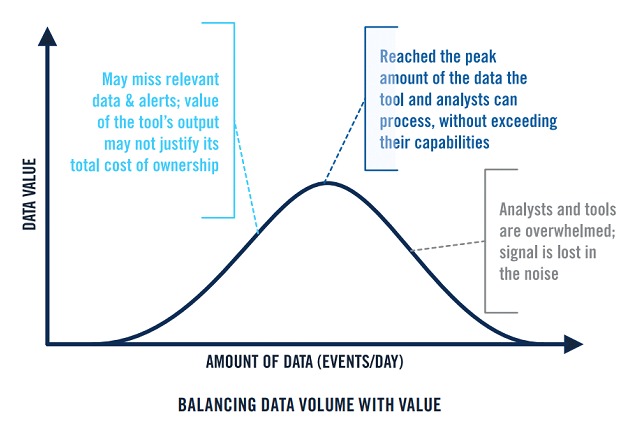

Na estratégia de número 7, “Select and Collect the Right Data”, o documento destaca a importância de coletar os dados com base no valor que eles têm para a organização. Aqui fica clara a boa relação que deve haver entre captura de tráfego vs captura de logs, já que para fins de confirmação de intrusão, os dados mais relevantes e granulares normalmente são encontrados nos logs dos endpoints. Porém, é destacado também que o monitoramento deve coletar dados de todos os ambientes relevantes, o que inclui equipamentos que geram dados de fluxo. Importante observar que mais dados não necessariamente trazem mais valor.

Por fim, os dados de fluxo, acompanhados de outras fontes de dados, podem ajudar a facilitar a organização a atingir “consciência situacional” sobre o ambiente monitorado. É necessário combinar as várias estratégias de análise e coleta para chegar em um resultado satisfatório que entregue visibilidade à maior parte do ambiente.

Casos de uso com dados de fluxo

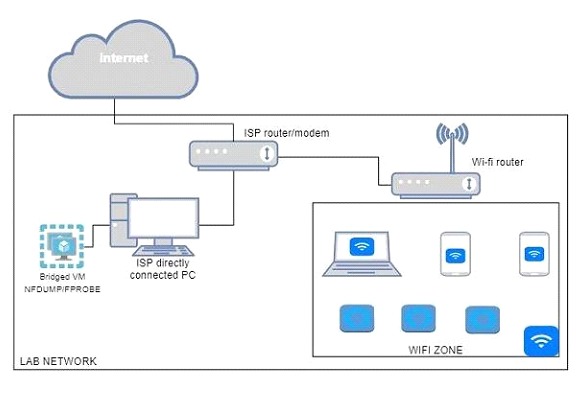

No segundo artigo da série de posts sobre dados de fluxo, foi realizada uma captura de dados em um ambiente de laboratório, porém esses dados não fizeram parte de nenhum tipo de análise naquela postagem.

Nesta seção, serão mostrados alguns casos de uso que podem ser satisfeitos utilizando os dados de fluxo, ilustrando essa abordagem a partir de uma captura desses data flows realizada nos mesmos moldes da postagem anterior e enviadas para um software de análise, neste caso, a pilha Elasticsearch, que tem capacidade para receber, traduzir e gerar visualizações para os dados nela inseridos.

Para contextualizar, abaixo está o esquema do ambiente do laboratório onde os dados foram capturados:

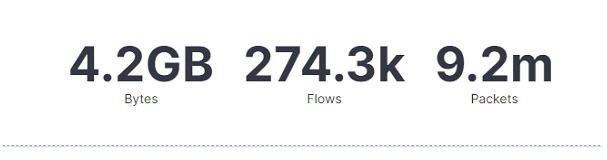

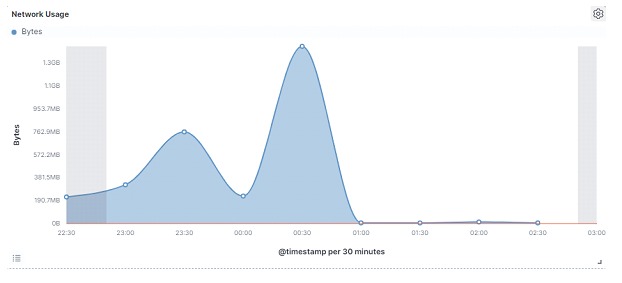

Os dados dessa vez foram capturados por um período de pouco mais de quatro horas, bastante curto em relação ao anterior, que foi de mais ou menos três dias. A seguir, estão alguns gráficos que podem ser utilizados como casos de uso de monitoramento:

No gráfico acima, é possível observar o volume de dados que trafegam no período observado. Pode parecer uma informação simples, mas é uma possibilidade de monitoramento para começar a traçar uma baseline do volume de utilização da rede. Este gráfico pode ser a base para outros mais granulares, como de bytes por protocolo, endereços IP que mais utilizam a rede, e assim por diante.

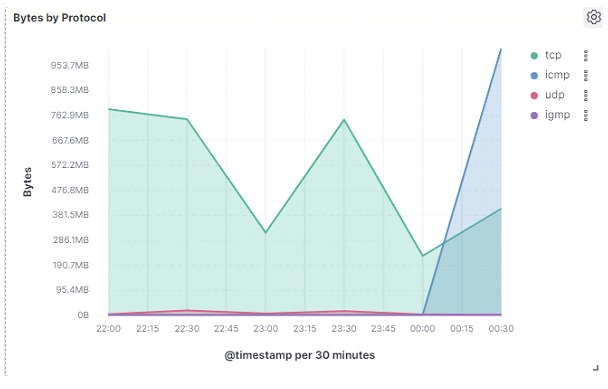

Mais um gráfico de utilização da rede, para uma visualização ao longo do tempo (baseline):

No gráfico abaixo, é possível observar quais foram os protocolos mais utilizados (em bytes) num intervalo de três horas:

Nota-se uma alta exponencial no volume de tráfego do protocolo icmp a partir de um certo período no gráfico. Isso se deu por conta de um icmp flooding realizado como teste, para mostrar a eficácia desse tipo de monitoramento para detecção de anomalias na rede.

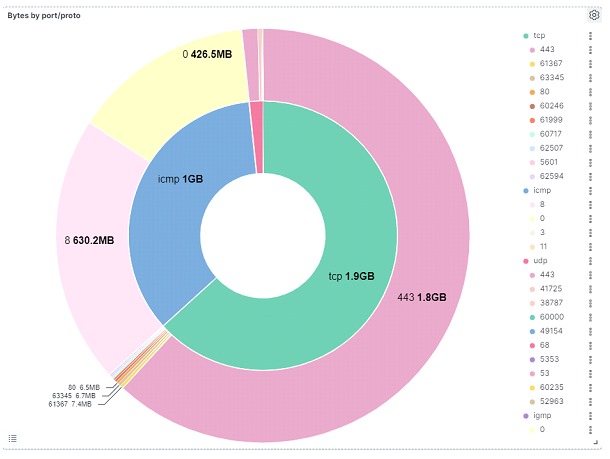

Complementando as informações de protocolos, é possível visualizar na figura abaixo, informações de quais portas / códigos estão atrelados a quais protocolos, e ter uma noção da quantidade de dados que estão trafegando nestas portas/protocolos para detectar possíveis problemas, além de ajudar na criação de mais uma baseline comportamental para este tópico.

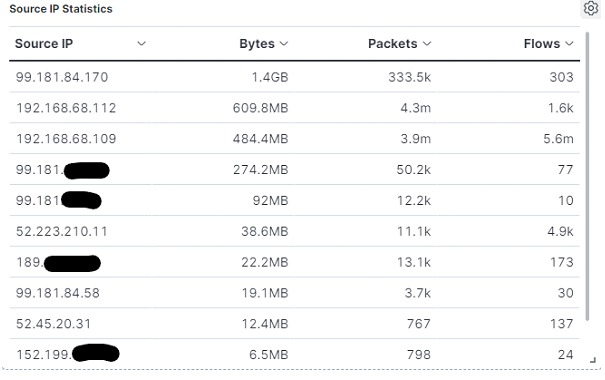

Na tabela abaixo, é possível identificar quais foram os endereços responsáveis pelas maiores transmissões de dados no período. É notável a quantidade de dados trafegados usando o protocolo icmp, algo que chamaria a atenção em um dashboard.

Essa informação é relevante porque:

• pode ajudar a traçar o perfil de utilização da rede dos usuários;

• mostra quais tipos de protocolos foram mais utilizados por cada endereço;

• também pode ajudar a detectar equipamentos não-autorizados utilizando a rede, informação que nem sempre estará disponível através de logs.

É importante notar que a quantidade de bytes, pacotes e data flows nem sempre será proporcional. Esse tipo de informação também é importante para identificar anomalias de conexão ou até mesmo tráfego malicioso. Por exemplo: uma atividade maliciosa de exfiltração de dados poderia gerar uma quantidade alta de pacotes e data flows, enquanto mantém o volume em bytes baixo. Essa informação pode e deve ser cruzada com logs de sistemas para identificar e tratar um possível incidente. A título de curiosidade, o primeiro IP mostrado na tabela pertence a uma plataforma de streaming: durante todo o período de realização do teste, um computador da rede esteve conectado à plataforma, com uma transmissão em tempo real aberta, por isso a quantidade excessiva de dados trafegados, ou seja, provando que é possível traçar um perfil de utilização voltado para a atividade do usuário.

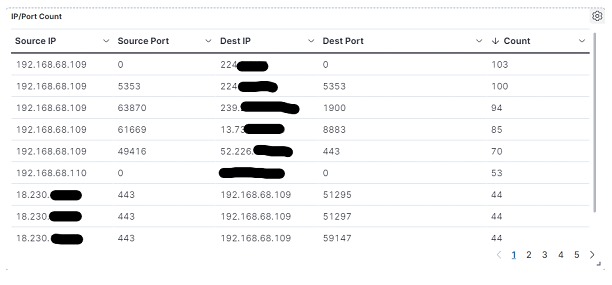

A tabela abaixo mostra a relação de contagem de conexões entre endereços, sendo ip/porta de origem e ip/porta de destino. Essa visualização pode ser importante para identificar anomalias de movimentação lateral, atividade de malware, comando e controle, e outros problemas,além de trazer a compreensão das relações usuário-usuário, usuário-serviço e serviço-serviço citadas anteriormente. A tabela traz excelente oportunidade para atividades de caça de ameaças (threat hunting) onde o analista precisa de um pouco mais de proatividade para realizar suas buscas. Também pode ser confrontada com uma lista de indicadores de comprometimento (IoCs) obtidos através de atividades de inteligência de ameaças (CTI) e assim por diante.

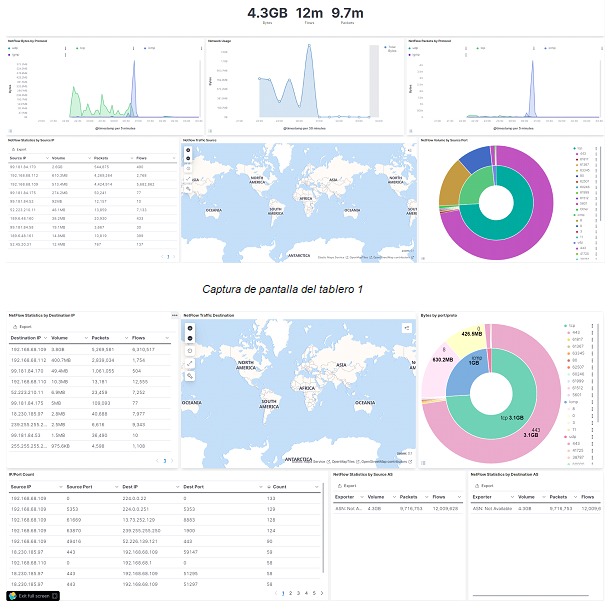

Abaixo uma visualização completa de um dashboard que pode ser implementado para auxiliar uma equipe de monitoramento/tratamento/resposta/threat hunting a realizar suas buscas e investigações.

Além do dashboard, buscas manuais podem ser feitas para encontrar termos específicos. Vale lembrar que os dados de fluxo oferecem muito campos a mais do que os demonstrados nesse post. Para esta publicação os foram obtidos de um servidor Linux a partir de ferramentas opensource como o fprobe, e isto por si só entrega informações muito escassas quando comparado a dados obtidos a partir de equipamentos especializados e com maior capacidade para este tipo de dados, a exemplo de roteadores e switches, de onde é possível obter informações como:

• Número do Autonomous System (ASN) de origem e destino;

• Coordenadas de Geolocalização;

• Endereços MAC (next hop);

• Monitoramento das conexões por países;

• e muitos outros.

Conclusões

É possível concluir que os dados de fluxo se revelaram como mais uma fonte de dados essencial para monitoramento, análise e resposta a possíveis incidentes de segurança em uma organização, além de poder auxiliar na geração de indicadores de comprometimento e em atividades de threat hunting. Ele pode ser uma alternativa à captura de tráfego em alguns pontos da rede para ajudar a identificar ameaças de segurança, analisar o tráfego de rede em longo prazo, gerenciar a largura de banda da rede, planejar a capacidade da rede e monitorar a conformidade com políticas de segurança e regulamentações.

Para aproveitar ao máximo as características dos dados de fluxo, é importante identificar como ele se adequa ao negócio e quais os casos de uso eles podem satisfazer, bem como identificar os melhores equipamentos exportadores, além de coletar e armazenar dados em um local centralizado, analisar regularmente e manter as políticas de segurança atualizadas, sempre integrando essa análise com as outras fontes de dados da organização.

Em resumo, através dos simples casos de uso de monitoramento mostrados nos gráficos, foi possível perceber que a implementação da captura de dados de fluxo, combinada com análise recorrente, pode ajudar as organizações a reduzir os riscos de segurança e aprimorar a eficácia das atividades de monitoramento, detecção e resposta a possíveis ameaças.