Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

A onda expansiva dos vazamentos de dados(O caso da T-Mobile)

O termo onda expansiva refere-se ao intenso impulso de hiperpressurização criado ao detonar um explosivo de alto poder. Esse impulso gera lesões que são caracterizadas por mudanças anatômicas e fisiológicas produzidas pela força de hiperpressurização direta ou refletora que impacta na superfície dos corpos. Como bem diz o termo, é necessário a explosão de um dispositivo de alto poder e essa explosão altera os objetos que estão diretamente no raio de ação dessa onda..

Agora, o que isso tem a ver com a segurança da informação e as filtragens de dados? Aí é onde surge a pergunta mais importante deste artigo: é a informação o nosso dispositivo de alto poder, que pode explodir a qualquer momento? Se a informação é esse explosivo, a sua detonação (referente à filtragem de dados) pode afetar alvos próximos? Poderia até mesmo ter um alcance maior? Ao longo deste post, analisaremos o caso da empresa T-mobile e como as suas recentes filtragens estão tendo consequências em várias áreas.

A T-Mobile é uma empresa de telecomunicações sem fio que oferece serviços de rede celular, especialmente nos Estados Unidos e em todo o mundo. A história da T-Mobile remonta a 1994, quando foi fundada em Bellevue, Washington, EUA, como VoiceStream Wireless PCS, uma empresa de telecomunicações sem fio. Inicialmente, a empresa operava no noroeste do Pacífico dos Estados Unidos, mas expandiu-se rapidamente para outras regiões do país. Em 2001, a empresa alemã Deutsche Telekom adquiriu a VoiceStream Wireless PCS e posteriormente a renomeou como T-Mobile USA em 2002. Com essa aquisição, a T-Mobile tornou-se a primeira empresa de telecomunicações sem fio de propriedade de uma empresa europeia a operar nos Estados Unidos (o que pode levar à confusão sobre a nacionalidade da empresa).

En resumo, quando se trata de ondas expansivas e uma empresa de telecomunicações afetada, temos um prato perfeito, com todos os ingredientes necessários para gerar a devida hiperpressurização (se você pulou a introdução e chegou aqui, eu explico a você o que é). Recentemente, a T-Mobile sofreu várias violações de dados. Cerca de 6 dias atrás, houve uma segunda violação de dados em 2023, acendendo o alerta para todos os usuários da empresa. Essas recentes violações de dados ocorreram após a primeira, que aconteceu no final de fevereiro, onde os dados de 37 milhões de pessoas foram revelados. Embora o incidente recente tenha afetado apenas 836 clientes da empresa, a quantidade de informações expostas é realmente muito grande, expondo as pessoas afetadas a roubo de identidade e ataques de phishing que ainda são comuns em todo o mundo.

Muitas vezes, as violações de dados atuais podem ou não ser consequência de problemas de segurança ocorridos no passado distante ou não tão distante (anote isso para mais tarde). Se tivéssemos que fazer uma linha do tempo para tentar encontrar a raiz do problema, quando ocorre uma violação de dados, poderíamos viajar de volta no tempo para obter informações sobre os ataques anteriores realizados em uma empresa específica, no nosso caso, a T-Mobile.

- Dezembro de 2020: A T-Mobile informou que 200 mil pessoas foram afetadas por um data breach.

- Agosto de 2021: A T-Mobile relatou que um invasor roubou dados pessoais de 50 milhões de clientes.

- Abril de 2022: A empresa confirmou que o grupo de extorsão Lapsus$ acessou suas redes usando credenciais roubadas, afetando 30 milhões de usuários.

- Janeiro de 2023: Os dados de 37 milhões de pessoas foram revelados.

Embora, como mencionamos no parágrafo anterior, essas questões possam ou não estar relacionadas, a realidade é que o recente data breach estava associado a um aplicativo usado para gerenciar as contas dos clientes. Os invasores encontraram uma forma de explorar essa vulnerabilidade para ganhar acesso a nomes de clientes, telefones, datas de nascimento, entre outras questões. Como consequência da perda de confidencialidade no passado, a mesma empresa forneceu aos clientes soluções antimalware e anti-spam para compensar as deficiências obtidas nos processos anteriores.

Nesta ocasião, a medida tomada pela T-Mobile foi reiniciar os PINs das contas dos usuários afetados e também oferecer dois anos de crédito gratuito e serviços de proteção contra roubo de identidade.

O que precisamos para intender se uma violação de segurança é importante ou não para a minha empresa?

Esse tipo de violação geralmente tem um alto número de consequências negativas para os clientes afetados e, no futuro, pode permitir que os atacantes realizem ataques de roubo de identidade usando os dados pessoais vazados. Mas isso acontece e parece afetar principalmente o plano pessoal do indivíduo afetado em questão. Agora, imagine o que aconteceria se as pessoas afetadas tivessem algum tipo de interação com nossa empresa, chamemos de interação qualquer tipo de vínculo existente, seja pelo uso de uma tecnologia ou por algum serviço prestado relacionado a essas questões.

Como isso nos afeta atualmente?

Não é necessário que haja uma interação direta para que possa prejudicar nossos serviços, basta que algum fornecedor externo (que tenha nossos dados) tenha a T-Mobile como fornecedora de telefonia para que essa onda expansiva impacte diretamente em nossa confidencialidade com o referido fornecedor.

Exemplo: Uma empresa argentina tem a Microsoft como fornecedora, cujos funcionários usam a T-Mobile. Esses funcionários trocam informações conosco usando como serviço a empresa de telecomunicações afetada. (Nesse caso, vemos que não somos diretamente afetados, mas indiretamente podemos ter um impacto ou vazamento lateral).

Então, como podemos ficar atualizados sobre tudo?

É uma realidade que as equipes de resposta a incidentes (CSIRT) das empresas estejam cientes de todos os ataques que ocorrem em sua própria empresa. Essa tarefa é por si só titânica, porque não apenas implica que eles devem estar cem por cento atentos aos alarmes que os sistemas de defesa passiva nos fornecem, mas também devem estar atentos às notícias, aos comportamentos dos usuários, reduzir o impacto, restaurar a continuidade do negócio, prevenir futuros incidentes e também depender do funcionamento correto de outras equipes, somado a muitas outras tarefas. Agora, imagine que a toda essa enorme lista de tarefas adicionamos que eles também deveriam estar atentos aos vazamentos de outras empresas.

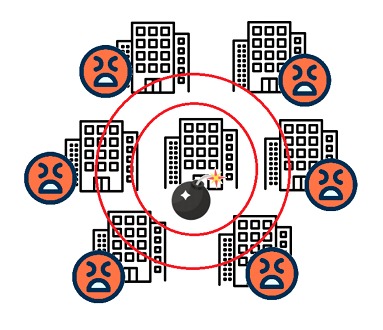

Seria algo totalmente impossível de entender e aplicar para o usuário comum, como uma violação de outra empresa pode me afetar, não apenas algo impossível de lidar, mas também uma tarefa que, à primeira vista, resultaria em uma sobrecarga de trabalho para as equipes de resposta a incidentes. Para entender como isso funciona, imagine que uma violação de dados é uma bomba lançada em um local específico.

Este lugar em particular é o lugar mais afetado de todos, mas existem lugares próximos que podem receber um impacto com menor ou maior dor, dependendo dos dados filtrados.

Essa onda expansiva, em um caso mais literal, tende a diminuir sua potência à medida que se afasta do objetivo principal. No entanto, se estamos falando sobre um ataque de dados, o dano que ocorre pode ou não depender da proximidade do foco do incidente. Isso ocorre porque os dados transcendem as fronteiras e, como explicado anteriormente, no caso de exemplo, não dependem da proximidade direta. Um dado sério pode impactar e atacar relações de confiança construídas anteriormente com o objetivo de adquirir um serviço.

Todos os Databreach devem nos preocupar?

Existem várias situações potencialmente arriscadas que poderiam nos prejudicar. Por exemplo, se a empresa afetada é uma empresa de telefonia, como é o caso, todas as empresas que compartilham a mesma base de dados ou todas as empresas relacionadas a essa empresa de telecomunicações podem ser muito mais impactadas do que o resto das empresas.

Devido a isso, uma receita para estar ciente de tudo seria filtrar as notícias de segurança de modo a se associar aos interesses de nossa empresa. Por exemplo, se somos uma entidade bancária, sabemos que existe uma conexão entre todas as outras entidades bancárias, portanto, uma afetação pode ser um alerta suficiente para prestar atenção a uma brecha nessa área.

Mas este é o caso mais simples. Conhecer realmente todas as interações que minha empresa tem com o ambiente é uma tarefa que envolve um aumento de consciência em relação aos recursos e aos dados que manejamos. É por isso que ter áreas que se encarreguem pontualmente da investigação ajuda muito nessas questões para retroalimentar a análise que pode ser feita por um CSIRT, com base no alcance que têm atualmente.

Outro ponto importante a ser considerado é que temos que proteger a identidade dos usuários de acordo com todas as filtragens que ocorrem. Ter motores que nos defendam de ataques de password spray costuma ser muito útil na hora de detectar se as contas dos usuários no âmbito empresarial estão sendo usadas em outros sistemas e também se essas contas usam senhas filtradas recentemente nos correspondentes Data Breach de maior relevância.

Quais perguntas devo me fazer?

Então, diante de filtragens, talvez seja mais importante fazer uma série de perguntas para avaliar o impacto correspondente à minha empresa e ver se é necessário ou não prestar a devida atenção. Dentro dos dados, devemos sempre levar em conta os seguintes pontos para sermos conscientes de nossa informação antes de questionar a interação com o Data Breach:

Preguntas prévias:

- Quais são os dados mais críticos para a empresa?

- Quais são minhas joias da coroa?

- Quais são os fornecedores que interagem com esses recursos?

- De onde esses fornecedores prestam serviços?

- Temos o devido acordo de confidencialidade assinado?

- Em caso de incidente de tal magnitude, em que medida posso transferir a responsabilidade ao fornecedor afetado?

Descoberta da violação de dados:

- Está localizada na mesma área que meus fornecedores mais críticos?

- Algum dos meus fornecedores utiliza os serviços da empresa afetada?

- Algum dos meus fornecedores é a empresa afetada?

- Se for um fornecedor, temos um acordo de confidencialidade atualizado?

- Algum dos meus ex-fornecedores é a empresa afetada?/li>

- Alguma tecnologia foi afetada?

- A tecnologia afetada é usada pela minha empresa?

- Que tipos de dados foram vazados?

- São dados dos membros da minha empresa?

- Senhas foram vazadas?

- Os membros da minha empresa têm senhas semelhantes às vazadas?

Essas perguntas, entre outras questões que podemos fazer a nós mesmos, serão de grande ajuda ao analisar se preciso ou não prestar atenção a esses vazamentos.

Conclusão:

Entre outras coisas, devemos aprender a ajustar nossas ferramentas de detecção. Muitas vezes, não é suficiente olhar para nosso próprio umbigo e cuidar para que nossa empresa não seja atacada. É recomendável estar atualizado sobre as novidades no mundo da informática para podermos nos antecipar corretamente aos atacantes. Se não tivermos nenhum tipo de ligação com a vítima ou a empresa afetada, essa situação particular da T-Mobile serve para nos concentrarmos em uma aprendizagem contínua para que não aconteça conosco o que está acontecendo com os outros no presente.