Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Phishing, MFA e outros condimentos

Ao longo dos últimos anos, fizemos grandes progressos na protecção do nosso ecossistema digital, e nesse sentido amadurecemos. A ciber-segurança já não é uma opção, mas sim obrigatória na maioria dos ambientes.

Esta maturação permitiu-nos elevar os requisitos mínimos de segurança para um sistema, e é aí que podemos reconhecer o 2FA como mais uma medida adoptada para autenticação. Neste post vamos explorar um pouco desse contexto para responder à pergunta: Estamos a fazer segurança ou estamos apenas a fazer o mínimo?

Um vilão conhecido, sempre no meio

Quando nos aproximamos das técnicas de phishing, há muito tempo que não temos conseguido estabelecer apenas uma ligação com e-mails especialmente concebidos, porque esta "arte do engano" satisfez correctamente os nossos esforços para implementar medidas de protecção como o 2FA, e isto alimentou o interesse dos cibercriminosos em contornar estas medidas (num post anterior recontámos algumas estratégias de contornar o 2FA).

Foi assim que o AiTM (Adversary In The Middle) se tornou particularmente relevante nos últimos tempos. Nesta técnica, o atacante actua como um representante para nos mostrar um serviço real e obter os nossos dados no processo. Desta forma, não importa quantos factores de autenticação sejam utilizados, são interceptados e depois encaminhados para o serviço em que confiamos, a autenticação é transparente para o utilizador.

Embrulhado mais uma vez

Nesta maturação da segurança cibernética, os indivíduos não estão isentos, através da consciencialização de que adquirimos ferramentas para melhor responder a casos de phishing. Olhamos mais de perto para onde estamos a introduzir os nossos dados, mas foi aí que os cibercriminosos se concentraram e exploraram essa confiança ao conceberem novas técnicas para nos envolverem em enganos.

Um website, no final do dia, não é mais do que um conjunto de elementos visuais para nos oferecer algo que queremos (ou não). Aprendemos a confiar naquela barra superior onde encontramos o URL, mas como acontece num sonho dentro de um sonho, como podemos reconhecer que ainda não estamos dentro do website?

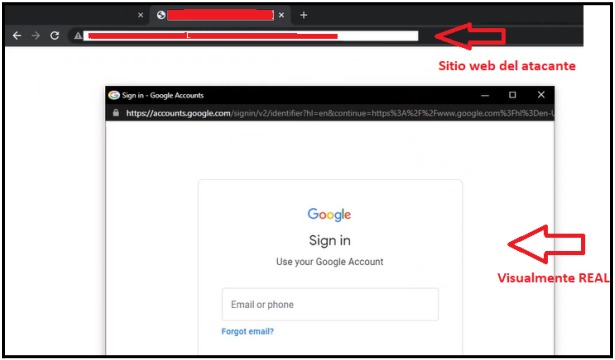

BitB (Browser In The Browser) é uma técnica especificamente concebida para nos mostrar um ambiente real e válido dentro de um website malicioso. Isto permite, tal como a brincadeira de criança, gerar todos os elementos de um site real (incluindo a navegação por certificados digitais) dentro do contexto do site do agressor.

A implementação básica deste ataque consiste em conceber uma estrutura idêntica à reconhecida no local real, mas dentro do local controlado pelo atacante, num exemplo simples:

Estes dois técnicas integrado em uma campanha de phishing pode ser esquematizada como se segue:

Podemos ver que o grau de complexidade está a aumentar para os atacantes, e como em qualquer problema, eles também encontraram uma solução, ou compraram uma.

Vulnerável por um serviço

O PhaaS (Phishing as a Service) surgiu como uma resposta para os atacantes. São plataformas de interface intuitivas, simples de implementar e de "baixo custo" que colocaram as ferramentas para entregar campanhas eficazes de phishing nas mãos de criminosos com menos experiência técnica. Isto pode incluir kits de phishing personalizáveis, urnas dinâmicas, cargas úteis e rastreio de actividades.

Uma das campanhas recentemente investigadas pela equipa de analistas da Mandiant fez uso de uma plataforma chamada "Cafeína". Esta plataforma tinha a particularidade de permitir um registo aberto apenas com um endereço de correio electrónico (ao contrário de outras onde existiam outros requisitos). Além disso, a plataforma incluía alvos russos e chineses nos seus modelos, o que era invulgar. Este serviço também tinha muitas técnicas para se esquivar à detecção.

É evidente que este tipo de plataforma coloca em mãos maliciosas um conjunto de ferramentas para facilitar este tipo de ataque. Então, como protegemos o nosso ambiente? Sabendo que as técnicas de phishing usando AiTM tornam obsoletos os factores de autenticação que fazem uso de OTPs (One time password) normalmente entregue por correio, SMS, etc., é necessário utilizar outro tipo de AMF "à prova de phishing".

Podemos encontrar neste campo, por exemplo, fichas de hardware (que ligam concretamente o dispositivo ao serviço dentro do mesmo contexto da ficha de hardware), implementações da norma de autenticação FIDO e modelos como a autenticação "Acesso Condicional" da Microsoft.

Discussão

Para além das medidas tomadas na autenticação, é evidente que existe uma nova e emergente necessidade de "formar a consciência" das pessoas em ciber-segurança para poder responder mais naturalmente a este tipo de ameaças. Nem todas as variantes de phishing serão alvo do processo de autenticação. Num futuro posto, iremos analisar diferentes métodos de AMF em torno da autenticação à prova de phishing, em particular a norma FIDO.