Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Cibersegurança na quarta Revolução Industrial (Indústria 4.0)

Revolução Industrial, um dos acontecimentos destacáveis que aprendemos quando estudamos história, não focando somente no acontecimento em si, mas também em como a sociedade se viu afetada por estas mudanças, provocando não só modificações na forma de trabalhar, mas também na cultura e na vida diária. A chegada da máquina a vapor nessa época instalou a ideia de que mais cedo ou mais tarde o ser humano seria substituído por máquinas, mas também nos deu uma aceleração na produção permitindo o transporte de mercadorias por longas distâncias, enfim, coisas boas e coisas não tão boas.

A questão é que ao longo do tempo predominaram diversos avanços voltados para a otimização de todos esses processos manuais que o ser humano exigia fazer. Dessas revoluções industriais, não houve apenas uma revolução, houve várias mudanças que ao longo do tempo foram consideradas marcos importantes que mudaram as operações.

Como as tecnologias operacionais evoluíram?

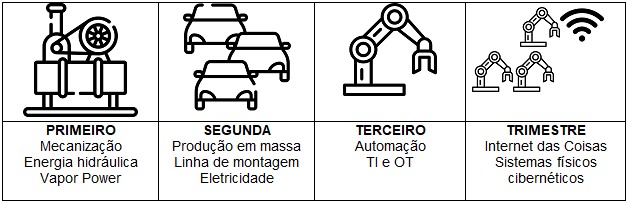

Estima-se que ao longo dos tempos houve quatro grandes revoluções industriais e que atualmente estamos prestes a viver uma quinta revolução industrial. Para serem classificadas como tal, a mudança deve estar associada a 3 fatores importantes: econômico, social e tecnológico.

Como vemos na pequena tabela descritiva, com a terceira revolução industrial começamos a falar sobre Tecnologias de Informação e Tecnologias de Operação, esta última refere-se a processos que são automatizados com instruções específicas para executar tarefas específicas. Ex: Um braço robótico que passa geleia no pão.

Como você verá, essas são tarefas simples e claramente definidas. Naquela época, um certo braço robótico se dedicava a receber instruções, mas com a dificuldade de manter a consistência ao longo do processo de criação de algo. Em suma, havia a necessidade de ser criado com a virtude de estar disponível em todos os momentos, razão pela qual no seu processo de concepção este sistema automático nunca foi pensado para proporcionar segurança.

O problema da OT (OT vs IT)

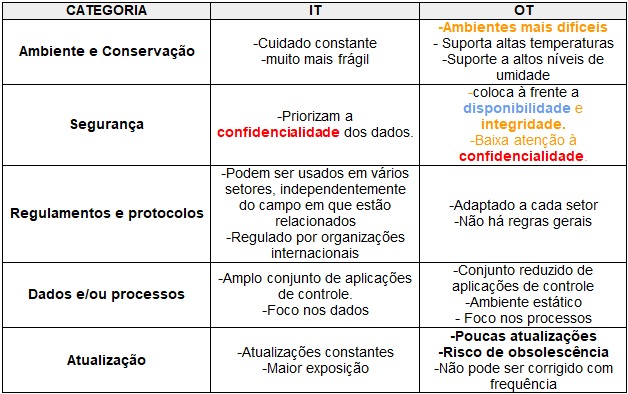

A tecnologia da informação é caracterizada pela aplicação de equipamentos de telecomunicações voltados para o processamento de dados, geralmente os usamos em vários campos, ao contrário disso, as tecnologias de operações são dedicadas a detectar ou alterar processos físicos por meio de monitoramento e controle. Então nessa pequena diferença encontramos aquela necessidade de disponibilidade que falamos acima. Não apenas encontramos essa diferença, mas também poderíamos avaliá-los se podemos dividi-los em categorias em uma pequena tabela comparativa.

Até agora, ninguém imaginava que no futuro haveria uma combinação das duas tecnologias para proporcionar melhor desempenho na produção. Até pouco tempo atrás, os ambientes OT (Operation Technology) não eram conectados aos ambientes IT (Information Technology), mas a tendência atual é conectar esses sistemas automáticos entre si, ou seja, há uma comunicação constante entre dispositivos não destinados à segurança e sistemas que são projetados para fornecer segurança. Se extrairmos algumas visões interessantes desse quadro, podemos destacar as seguintes frases famosas;

Um sistema OT possui:

⦁ pouca atenção para confidencialidade

⦁ coloca à frente a disponibilidade

⦁ Ambiente Estático

⦁ Poucas atualizações

É aí que encontramos a mistura perfeita, para que um sistema seja inseguro e também os principais problemas, que levam à resistência ao evoluir para o novo conceito que a indústria 4.0 traz consigo, os Cyber Physical Ecosystems

O Que é um ecossistema ciber físico?

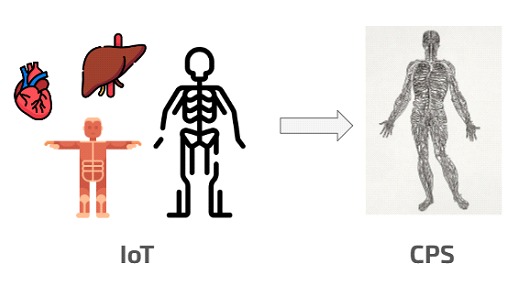

Um ecossistema ciber físico (CPS, Cyber Physical Ecosystem) é qualquer dispositivo que integra recursos de computação, armazenamento, comunicação, interação com qualquer processo físico.

Um CPS está conectado a todos esses componentes IoT como um esqueleto que suporta as interações. Este sistema é um sistema permanentemente conectado à internet para sincronizar corretamente as atividades. O CPS seria o sistema nervoso central que se comunica pela internet com todos os dispositivos IoT que o compõem.

Mas o que acontece quando esta interconexão se dá entre dispositivos legados? O que também acontece quando este sistema é pilotado por um ser humano que não tem uma visão correta de suas limitações?

Esta interligação associada à Indústria 4.0 traz-nos vulnerabilidades associadas à sua composição. Talvez nos traga as mesmas velhas vulnerabilidades que surgem de dispositivos interconectados e o descuido que as pessoas têm ao manipulá-los.

Possíveis vetores de ataque orientados para CPS

Esta conexão, referenciada nas tecnologias de operação, tem um gap de progresso significativo:, estima-se que haja uma vantagem de 15 anos de GAP entre equipamentos IT e OT, se somarmos a isso à grande diversidade de protocolos de comunicação dos equipamentos em mundo OT, preservar sua segurança torna-se um grande desafio para os profissionais que se ocupam dessas questões.

Para referenciar esses casos temos o STUXNET 2010 visando uma usina nuclear e o INDUSTROYER2. São exemplos das maiores ameaças detectadas para esses problemas. A maioria nasce de erro humano para as falhas comuns desses dispositivos legados interconectados (Vítimas da lacuna tecnológica de 15 anos).

Portanto, dentro desses problemas, encontramos os dez principais vetores de ataque que podem ser úteis para os invasores e suas respectivas soluções potenciais;

⦁ Software não atualizado: : Estamos perante tecnologias que não são atualizadas com frequência, devido à impossibilidade de o fazer. Já que fazer isso implica que você tenha que reiniciar toda a infraestrutura..

Impacto:

⦁ Um invasor poderia aproveitar a falta de atualização para ter o tempo necessário para expandir a superfície de seu ataque.

⦁ Também pode ser baseado em algum sistema anterior para projetar uma estratégia que permita controlar remotamente os dispositivos (pense no que aconteceria se os dispositivos físicos fossem atacados e depois usados para vários propósitos, por exemplo, Usina Nuclear).

Solução possível:

⦁ Implementar um fluxo de atualização e os procedimentos correspondentes em caso de falha crítica que permita realizar ações de execução remota de código nas plataformas componentes de um CPS.

⦁ Segurança baseada em perímetro: : Originalmente, pensávamos que, se nosso perímetro de segurança fosse seguro, não haveria necessidade de proteger as plataformas internas da empresa, como nossa rede local..

Impacto:

⦁ Um invasor pode aproveitar a falta de atenção de uma rede interna, interceptando o tráfego entre os pontos críticos de comunicação de um CPS para se apropriar dos dados e/ou manipular as informações à vontade.

Solução possível:

⦁ Segmentar corretamente as redes dentro de uma empresa, para evitar a existência de múltiplos pontos de comunicação que afetem a interoperabilidade dos componentes do nosso CPS.

⦁ Comunicações inseguras e protocolos personalizados: A ausência de criptografia ou a tendência para a disponibilização dos componentes do nosso ecossistema significa que as comunicações podem ser facilmente interceptadas. Além disso, a maioria dessas redes usa protocolos proprietários, e ao ter protocolos feitos especialmente para essa questão, muitas vezes ocorrem erros de design e falhas de segurança que permitem ao invasor dialogar sem problemas com todos os componentes;

Impacto:

⦁ An attacker could take advantage of the lack of encryption to be able to capture traffic in plain text or, failing that, the absence of strong encryption.

Solução possível:

⦁ Implementar protocolos seguros (criptografia) e no caso de não ser possível, isolar a rede CPS crítica de qualquer rede que não precise interagir com ela.

⦁ Ausência de referenciais: Devem ser desenvolvidos todos os tipos de estratégias e padrões que visam melhorar a segurança cibernética dos dispositivos na indústria para combiná-los com as medidas de segurança de fábrica dos próprios dispositivos. Uma vez que atualmente não possuem essas implementações;

Impacto:

⦁ Na ausência de um marco de referência e de um padrão, as implementações podem estar sujeitas aos descuidos habituais de uma má implementação, por exemplo: Se o manual de instruções não me pede a segmentação, eu não implemento. Portanto, um invasor pode testemunhar muito mais desleixo do que o normal.

Solução possível:

⦁ ⦁ Caso o padrão não exista, é interessante aplicar as melhores práticas que se melhor nos atendem para implementar redes e/ou sistemas que interconectam componentes. Por exemplo, os conhecidos regulamentos CIS Benchmarks e/ou NIST.

⦁ Projeto inseguro de máquinas e sensores: A proteção de dispositivos e máquinas não deve ser uma preocupação após o fato. Ou seja, quando as próprias máquinas são projetadas, elas já devem incluir medidas de segurança cibernética e segurança física para reduzir os riscos.

Impacto:

⦁ Um invasor pode tirar proveito de uma falha de projeto fazendo com que o sistema se comporte de maneira estranha ou de maneira associada a seu benefício.

Solução possível:

⦁ Pense em medidas que complementam a segurança a partir de uma abordagem que nos permita oferecer a maior contenção possível diante dessas falhas.

⦁ Segurança física no nível da instalação: Por último, mas não menos importante, devemos garantir que também seja dada atenção especial à segurança física/orgânica das instalações. Pois se somarmos dispositivos vulneráveis e desatualizados a uma facilidade de acesso estamos diante de um inconveniente que potencializa as atuais vulnerabilidades do CPS que não podem ser corrigidas por falta das atualizações correspondentes.

Impacto:

⦁ Um invasor pode tirar proveito de uma falha acessando fisicamente os componentes do CPS para executar qualquer ataque de que precise.

Solução possível:

⦁ Efetuar testes de segurança física que revelem as falhas existentes desse ponto de vista, para posteriormente poder resolvê-las antes que ocorra qualquer tipo de acidente relacionado.

Conclusion

Como já vimos no artigo, nenhuma das questões são grandes novidades que nos levam a repensar a segurança de pontos totalmente desconhecidos. Conhecimento é o que temos e com ele a melhor ferramenta, que é colocá-lo à prova. Não devemos inibir nossa percepção de Simplificando o problema ou, na falta disso, encontrando um fator comum com algo já conhecido, uma situação desconhecida pode ser transformada em um velho conhecido com o qual sabemos lidar, pois esquecemos a enorme diferença que nossa mente traz para uma tecnologia desconhecida.

Pensar é esquecer as diferenças, é generalizar, abstrair.

"Ficciones" (1944), Jorge Luis Borges