Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Design Thinking aplicado a la Ciberseguridad

Una de las formas más eficientes de crear innovación es hacerlo junto a los usuarios. Ya que son la pieza fundamental de toda mejora dentro de una organización, respecto de cualquier modificación o desarrollo que nosotros queramos implementar. Los cambios ocurren todo el tiempo y por lo general las personas solemos tener una marcada resistencia al él, no porque no queremos adaptarnos fácilmente, sino porque esto pone en evidencia que nos cuesta pensar en equipo, nos cuesta intercambiar ideas, o nos cuesta aceptar una nueva idea de un par.

Es verdad que existen personas con mayor tolerancia a distintos tipos de cambios, pero al margen de juzgar esta cuestión siempre solemos señalar al otro cuando identificamos resistencia.

¿Por qué ocurren estas cuestiones en la vida social? ¿Por qué es tan fuerte la resistencia al cambio?

Si tuviéramos que definir “Resistencia al cambio”, normalmente la entenderíamos como una actitud negativa hacia este, al asumir las consecuencias de dicho cambio y la negación de apoyar su implantación en el esquema que utilizamos día a día. La mayoría de las personas tienden a no querer considerar que el estado actual debe o puede cambiarse, teniendo como ancla la satisfacción actual producto de las respuestas que potencialmente reportan actitudes positivas hacia el propio trabajo, por lo que lo consideran correcto. Producto de eso no quieren asumir el riesgo de cambiar y ahí es donde esa sensación de riesgo se transforma en un riesgo real que dependiendo de la disciplina puede o no traer mayores consecuencias. Si nos referimos a la ciberseguridad, hablamos de que las consecuencias de la resistencia al cambio de los usuarios, ante una política de seguridad o ante un nuevo procedimiento respecto del manejo de la información, puede llegar a traer consecuencias catastróficas.

Pero no toda la culpa es del usuario final y su resistencia, estamos enfocados en el “árbol” y este “árbol” nos tapa un bosque de posibilidades para poder hacernos entender mejor. Habitualmente, en el día a día de nuestra gestión como profesionales en ciberseguridad, el usuario nos sitúa en la vereda de enfrente. Debido a que posiblemente tengamos el perfil de estar observando constantemente lo que hacen y evaluando la forma en la que los usuarios tratan la información de la organización a la que pertenecen.

Dentro de los motivos que ocurren a la hora de entender estas cuestiones, nos encontramos con que pueden llegar a aparecer estos puntos importantes a observar, según el sitio Prosci existen varias causas respecto de la resistencia al cambio, pero dentro de ellas podemos destacar las siguientes:

• Falta de Consciencia (Awareness) sobre la razón del cambio

• Cambios en el puesto de trabajo

• Miedo a lo desconocido

• Falta de apoyo o confianza en los líderes

• Exclusión de las decisiones relacionadas con el cambio

Si pensamos en estos factores principales y dejamos de culpar al usuario por su mal manejo o por su no entendimiento de los conceptos, y nos enfocamos en resolver algunos de los puntos mencionados anteriormente, podríamos frenar esa resistencia a tiempo y llegar a lograr que ese cambio sea aceptado.

Una de las cosas que hacemos en seguridad informática es concientizar sobre las razones, pero en el camino, más allá de esmerarse con infografías, vídeos, capacitaciones obligatorias, normas puestas a la fuerza y un largo etcétera, nos olvidamos del apoyo constante al usuario, para quitarles los miedos y poder así incluirlos en las decisiones que se tornan críticas, dependiendo en el entorno en el que se traten, como hemos explicado en el párrafo anterior.

Design Thinking

Aquí es donde viene a darnos una mano el Design Thinking o mejor dicho, lo que necesitamos para que el usuario se cruce de vereda. Este método nos va a permitir sentarnos junto al usuario para implementar los nuevos cambios, obteniendo nuevas pistas sobre cómo incorporar los conceptos y cómo ir mejorando la comunicación día a día para que esos conceptos que necesitamos incorporar ocurran de forma orgánica y se establezcan en su mente eliminando la mayor cantidad de resistencia posible.

Para poder entender este método hagamos un ejercicio, ¿Qué vino primero, el usuario o la nueva idea? Esta idea podría ser igual de larga como la pregunta de ¿Qué fue primero, el huevo o la gallina?

Si nos sumergimos en este bucle, terminamos por decantarnos en la falta de ideas a la hora de generar conciencia, porque nos echamos la culpa los unos a los otros y mientras tanto, el backlog de problemas se sobrecarga, dejándonos completamente saturados en nuestro día a día y con la barra de paciencia por el piso. Por lo que todo esto se traduce en la siguiente frase: Tengo una idea innovadora (o una necesidad de implementar un nuevo proceso) ¿La impongo o primero analizo al usuario, identifico cómo se siente más cómodo y elaboró una estrategia de implementación para que todo ocurra con el menor rozamiento posible?. Resumiendo es crear para el usuario o crear junto con el usuario. Imponer algo o lograr una aceptación orgánica de ese cambio.

Como parte de todo proceso de innovación es fundamental incluir a los actores desde el momento cero, para poder entender qué mecanismos debemos utilizar. El Design thinking particularmente es una metodología ágil de innovación centrada en el usuario. Qué está formada por las siguientes etapas, la EMPATÍA, la DEFINICIÓN de la idea, el PROTOTIPO y la PRUEBA;

Si pensamos esto trasladándose a nuestro lenguaje, estamos aplicando una metodología de ataque, contra la resistencia al cambio, encontrando cuáles son las potenciales vulnerabilidades de la misma. En toda anatomía del ataque encontramos que sigue una estructura similar a la que necesitamos aplicar, en el caso del lenguaje de seguridad informática encontramos las etapas de Descubrimiento y Escaneo, Enumeración, Obtención del acceso y una Persistencia, si nos permitimos hacer una analogía estas cuestiones encontramos el siguiente paralelismo:

• EMPATÍA(Descubrimiento y Escaneo): Entender al usuario, identificar los puntos de dolor, combinarlo con lo que queremos aplicar, en síntesis, hacer un descubrimiento de los vectores de ataque que tenemos respecto de los intereses del usuario.

• DEFINICIÓN DE LA IDEA (Enumeración): Con base en los intereses del usuario relevados, tratar de identificar cuáles son los principales puntos a atacar. Luego de esto se obtiene la información más concreta.

• PROTOTIPO (Intentar Obtener acceso): A través de la materialización estamos elaborando un canal de confianza aprobado por el usuario para implementar el cambio. Se abre el juego para las ideas potenciales y luego se elige la mejor opción.

• PRUEBA (Persistencia): Probar constantemente la estrategia para que este cambio sea asimilado con la organicidad requerida y la menor cantidad de roce posible, hasta que ocurra la adaptación correspondiente. Se concreta la idea.

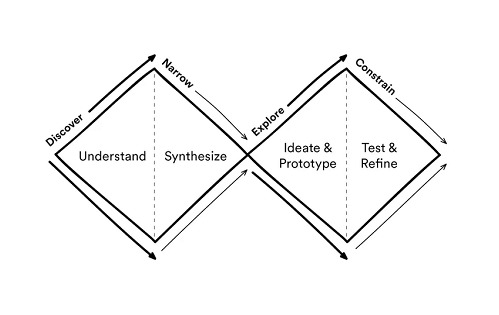

En todo este proceso de implementación de nuestro método de Design Thinking debemos ir relevando cuáles son los mejores caminos acordes a la disciplina que manejamos, cada idea nueva a implementar va a traer consigo su respectiva complejidad. Una buena forma de comprender este método es a través de un modelo de doble diamante, como el que vemos a continuación:

Como se puede ver en el gráfico, existe un proceso de entendimiento en donde hay una expansión en ese descubrimiento, seguido de una síntesis para quedarnos con el o los puntos de mayor interés, luego se abre el juego para explorar nuevamente y por último se diseña la solución y se prueba para terminar de refinar la misma y acotarla dentro de lo posible.

Nuestras Herramientas

Existen varias metodologías para acercarnos a los usuarios, cada etapa tiene las suyas acordes a las cuestiones que necesitamos implementar:

• EMPATIZAR: Focus Groups, Escucha Activa de los implicados.

• Mapa de actores: El Mapa de actores o mapa de stakeholders es una herramienta que sirve para identificar las personas, entidades y administraciones que intervienen dentro de un negocio o sistema, así como las relaciones que se establecen entre cada una de ellas. Se trata de una herramienta muy utilizada en procesos de Design Thinking, que viene de las ciencias sociales. Un mapa de actores se divide en 4 círculos, en los que se integran actores pertenecientes a las siguientes categorías:

• Usuarios: Se colocan en el círculo central, el más pequeño. El mapa parte de ellos, y de las relaciones que establecen con los actores colocados en los otros círculos.

• Actores internos: Se sitúan en el círculo más cercano al central. En él, tendrás que colocar a aquellos actores que interactúan de la forma más directa posible con los usuarios.

• Actores externos: son aquellos cuya relación con los actores internos hace posible la producción o entrega del producto o servicio a los usuarios. Se colocan dentro del segundo círculo.

• Administraciones públicas: Son aquellas entidades públicas que se relacionan de forma directa o indirecta (a través de otros actores) con los usuarios.

• Grupos de Discusión: El Focus Group o grupo de discusión es un método de investigación de tipo cualitativo en el que se reúne a un conjunto de informantes de un determinado perfil. El objetivo del Focus es que estos informantes participen dando sus opiniones y respondiendo a preguntas en torno a un tema, producto o servicio. La información que se obtiene de un Focus permite a la empresa que lo realiza tener una idea más aproximada de lo que piensan el conjunto de usuarios a los que representan los participantes del Focus.

• Inmersión Cognitiva: La inmersión cognitiva es una dinámica de Design Thinking pensada para experimentar lo mismo que vive un usuario en una situación concreta.

• World Café: Sirve para inspirar conversaciones significativas en un grupo particular de personas. Entre los objetivos principales de un World café encontramos los siguientes:

• Facilitar un espacio de conversación

• Impulsar la participación de todos

• Generar condiciones inspiradoras

• Recolectar los aspectos más destacados

• Dar continuidad a este proceso con nuevos encuentros

• Observación Encubierta: Consiste básicamente en observar un grupo de personas sin que estas se den cuenta, evitando la intervención del comportamiento de las mismas.

• BenchMarking: Técnica de investigación cualitativa, el concepto hace foco en la calidad, haciendo foco también en la observación.

• Los 5 porqués: La finalidad de esta herramienta es aprender a tirar del hilo dentro de una entrevista, tiene lugar cuando se está compartiendo los hallazgos y/o reflexiones dentro de un equipo. Para poder aplicarla simplemente se pregunta ¿Por qué? Después de cada respuesta, un total de 5 veces.

• DEFINIR: Podemos utilizar las siguientes técnicas y herramientas que nos permitirán cruzar nuestros intereses con los de los usuarios.

• Mapa mental: Un mapa mental es una herramienta gráfica, que se representa en forma de esquema. Y que nos permite mostrar de forma visual distintos conceptos y sus diferentes relaciones con los elementos que los conforman. Ha sido muy utilizada como herramienta de aprendizaje y puede resultar de gran utilidad en un proceso de diseño.

• Fuera y dentro: Con la herramienta Fuera y dentro, tendremos la oportunidad de excluir información de la recolección. Y quedarnos con aquella que pensemos que será relevante para encontrar insights valiosos en ese sentido. Una forma práctica es colocar un papel, dibujar un círculo y colocar cosas fuera o dentro del mismo con base en su grado de relevancia.

• Saturar y agrupar: Su finalidad, sobre todo, es ayudarte a organizar la información de forma visual, y contar con ella de un modo accesible. Un buen número de Post-its, una pared, paciencia y capacidad de síntesis.

• Diagrama Ishikawa: Un esquema Ishikawa es una herramienta sencilla, inventada por el químico industrial japonés Kaoru Ishikawa. Surgió como resultado de un diagrama causa-efecto trazado por este experto en controles de calidad. En el que recogía, de una forma visual muy sencilla, todas las causas que acababan dando lugar a problemas dentro de un proceso. Las causas forman parte del esqueleto del mismo y el efecto se encuentra en la cabeza del mismo.

• IDEAR: Normas, Políticas, Estrategias de implantación, Planificación

• Brainstorming: El objetivo principal es encontrar el mayor número de ideas posible con las que dar respuesta a un reto puntual. Siempre que se tenga oportunidad, debemos construir sobre las ideas que otros van diciendo, para evitar apagar las mismas. Generando un efecto potenciador sobre ellas.

• Brainwriting: El brainwriting es una mezcla de dos términos. Cerebro (brain) y Writing (escritura). De esta manera, el proceso implica que los participantes saquen una hoja de papel y empiecen a escribir. Dejando, al igual que en un proceso de brainstorming, que las ideas fluyan con fuerza.

• Drawstorming: Al contrario de lo que normalmente se piensa, todos tenemos una mayor capacidad de dibujar de la que creemos. Y hacerlo activa zonas diferentes del cerebro a las que muchos estamos acostumbrados. Drawstorming significa «tormenta de dibujos».

• REFINAR/PROTOTIPAR: Probar lo ideado en el paso anterior de la manera menos disruptiva posible.

• Lienzo de propuesta de valor: Un Lienzo de Propuesta de valor es una plantilla diseñada para alinear las necesidades de un conjunto de usuarios con las características de los cambios que vamos a ofrecerle. Viendo reflejada la idea final del cambio a implementar.

Aplicación a la ciberseguridad.

Habiendo visto estas técnicas, ¿Podrían aplicarse a la ciberseguridad, considerando que somos un área que necesita mejorar constantemente la infraestructura y los cambios dentro de un determinado entorno? ¿Cómo podríamos trasladar este mismo método?

Para poder entender esto debemos entender qué pensar en seguridad puede implicar innovar respecto de las costumbres con las que los usuarios, desarrolladores y técnicos, se manejan con los activos más importantes de la compañía. Por lo que implica siempre un cambio cultural en la mayoría de los casos en donde hay que prestarle especial atención a cosas que antes ignorábamos.

Si bien hay varios casos de uso como por ejemplo, corregir una falla, implementar una nueva política, penalizar el mal uso de la información, lograr que los usuarios tomen conciencia, desarrollar de forma segura, y un largo etcétera. Podríamos comenzar con uno de ellos para evaluar la viabilidad de este método aplicado directamente.

Ejemplo: La implantación de la cultura del desarrollo seguro, dentro de un equipo de DEVOPS.

• En el punto citado suele haber muchas diferencias de concepto, si vamos por la vía normal, los analistas de seguridad le indican al equipo de desarrollo que debe protegerse contra los problemas (o vulnerabilidades) descritas en el top 10 de OWASP.

• Esto puede ser rechazado o podemos recibir una respuesta como la siguiente: Tenemos un proceso de integración continua y usamos una plataforma X

• Producto de este tipo de respuestas como profesionales en ciberseguridad perdemos motivación y nos ponemos en el plan de simplemente exigir algo sin entender previamente cómo podríamos llevarlo a cabo y qué estrategia podemos utilizar.

• Por lo que recurrimos al Design Thinking:

• Empatizar: Entender cómo trabaja el equipo de desarrollo, entender el tiempo que tardan sus tareas, como podemos incorporar el nuevo concepto en su día a día para que vaya mutando progresivamente hacia lo que queremos como seguridad.

• Definir: Simplificamos donde están las principales posibilidades

• Idear: Abrimos el juego a pensar cuáles son las alternativas que tenemos para meternos en su proceso.

• Refinar y Prototipar: Monitorear ese cambio para ver si hay alguna diferencia sustancial.

Conclusiones

Como profesionales propongámonos liberarnos de la afirmación “Porque tendríamos que empatizar si ya sabemos cuáles son las cosas a mejorar”, este tipo de afirmaciones absolutas provocan que perdamos esa empatía que queremos generar en el usuario como un área respetable y colaborativa. Por lo que quitar el enfoque en las medidas paliativas absolutas y cambiarlo por un interés real podría sernos de gran ayuda para que la persona que está del otro lado quiera cruzarse de vereda a colaborar con nosotros, así mismo que nos enfoquemos en todo el desarrollo de una idea y como esta acabó con éxito, entendiendo las formas de manejarse de los otros puntos de vista y como se ideó una implantación exitosa a la hora de implementar una nueva norma o un nuevo punto de cambio. Trabajando la empatía como la próxima tarea a ver en el horizonte.