Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

La onda expansiva de los Data Breach (El caso de T-Mobile)

El término onda expansiva se refiere al intenso impulso de hiperpresurización creado al detonar un explosivo de alto poder. Este impulso genera lesiones que se caracterizan por cambios anatómicos y fisiológicos producidos por la fuerza de hiperpresurización directa o reflectora que impacta en la superficie de los cuerpos. Como bien dice el término se necesita de la explosión de un dispositivo de alto poder y dicha explosión altera los objetos que están directamente en el radio de acción, de esa onda.

Ahora bien, qué tiene que ver esto con la ciberseguridad y las filtraciones de datos. Ahí es donde surge la pregunta más importante de este artículo, ¿Es la información nuestro “explosivo” de alto poder, que puede llegar a explotar en cualquier momento? ¿Si la información es este explosivo, puede su detonación (en referencia a la filtración de datos) afectar a objetivos cercanos? ¿Podría incluso tener un alcance mayor? A lo largo de este post analizaremos el caso de la empresa T-mobile y como sus recientes filtraciones están teniendo consecuencias en varios ámbitos

T-mobile es una empresa de telecomunicaciones inalámbricas, que ofrece servicios de red celular particularmente en los Estados Unidos y en todo el mundo. La historia de T-Mobile se remonta a 1994, cuando fue fundada en Bellevue, Washington, Estados Unidos, como VoiceStream Wireless PCS, una empresa de telecomunicaciones inalámbricas. La compañía inicialmente operaba en el noroeste del Pacífico de los Estados Unidos, pero se expandió rápidamente a otras regiones del país. En 2001 la empresa alemana llamada, Deutsche Telekom adquirió VoiceStream Wireless PCS y posteriormente la renombró como T-Mobile USA en 2002. Con esta adquisición, T-Mobile se convirtió en la primera empresa de telecomunicaciones inalámbricas propiedad de una empresa europea que operaba en los Estados Unidos (Es por eso que suele prestarse a confusión respecto de la nacionalidad de esta empresa).

En fin, si de onda expansivas se trata, cuando hablamos de una compañía de telecomunicaciones afectada, hablamos de un plato perfecto, con todos los ingredientes necesarios para generar esa debida hiperpresurización (si salteaste la intro y llegaste hasta aquí, en la intro te lo explico), ya que recientemente T-Mobile ha sufrido varias filtraciones de datos. Hace aproximadamente 6 días hubo una segundo data breach en lo que va de 2023, encendiendo las alarmas en todos los usuarios de esta empresa. Estas recientes violaciones de datos ocurrieron tras la primera que tuvo lugar a fines de febrero, en donde se revelaron datos de 37 millones de personas. Si bien el incidente reciente afectó solo a 836 clientes de la empresa, la cantidad de información expuesta es realmente muy extensa, exponiendo a las personas afectadas a robos de identidad y ataques de phishing que siguen siendo moneda corriente en todo el mundo.

En muchas oportunidades los data breach actuales pueden o no llegar a ser consecuencia de problemas de seguridad ocurridos en un pasado lejano o no tan lejano en sí (tomen nota de esto para más adelante) si tuviésemos que hacer una línea de tiempo para intentar buscar la raíz del problema, cuando ocurre un data breach, podríamos viajar hacia el pasado para obtener información de los ataques anteriores realizados a una empresa en particular, en nuestro caso T-Mobile.

- Diciembre de 2020: T-mobile reporta que 200 mil personas fueron afectadas por un data breach.

- Agosto de 2021: T-Mobile reporto que un atacante robo datos personales de 50 millones de clientes

- Abril de 2022: La compañía confirmó que el grupo de extorsión Lapsus$ accedió a sus redes utilizando credenciales robadas y afectando a 30 millones de usuarios.

- Enero de 2023: Se revelan los datos de 37 millones de personas.

Si bien como dijimos en el párrafo anterior pueden o no estar relacionadas estas cuestiones la realidad es que el data breach reciente estuvo asociado a una aplicación que se utiliza para administrar las cuentas de los clientes, los atacantes encontraron la forma de explotar esta vulnerabilidad para ganar acceso a nombres de clientes, teléfonos, fechas de nacimiento, entre otras cuestiones. Como consecuencia de la pérdida de confidencialidad, en el pasado la misma empresa le brindó a los clientes soluciones de antimalware y antispam, para compensar las falencias obtenidas en los procesos anteriores.

En esta oportunidad la medida que tomó T-Mobile fue reiniciar los Pines de las cuentas de los usuarios que fueron afectados y también ofrecerles dos años de crédito gratuito y servicios de protección ante robo de identidad.

¿Qué necesitamos entender para saber si una brecha de seguridad es importante o no para mi organización?

Este tipo de brechas suelen tener un alto número de consecuencias negativas para los clientes afectados y en el futuro permitirle a los atacantes ejecutar ataques de robo de identidad utilizando los datos personales filtrados. Pero esto ocurre y pareciera principalmente afectar al plano personal del individuo afectado en cuestión. Ahora piensen qué pasaría si las personas afectadas tienen algún tipo de interacción con nuestra compañía, llamémosle interacción a cualquier tipo de vínculo existente ya sea por uso de una tecnología o por algún servicio brindado afectado a estas cuestiones.

¿Cómo nos afecta esto a nosotros en la actualidad?

No necesariamente tiene que ser una interacción directa para que pueda perjudicar nuestros servicios, solo bastaría con que algún proveedor externo (que tenga nuestros datos) posea a T-Mobile como proveedor de telefonía, para que esa onda expansiva impactó de lleno en nuestra confidencialidad, con dicho proveedor.

Ej. Una empresa argentina tiene de proveedor a Microsoft, cuyos empleados utilizan T-Mobile. Esos empleados intercambian nuestra información utilizando como servicio la empresa de telecomunicaciones afectada. (En este caso vemos que no nos afecta directamente, pero indirectamente podríamos llegar a tener un impacto o una filtración lateral).

¿Entonces cómo hacemos para estar al tanto de todo?

Es una realidad, que los equipos de respuesta ante incidentes (CSIRT) de las empresas estén al corriente con todos los ataques que ocurren hacia su propia infraestructura, esta tarea ya de por sí es una tarea titánica, debido a que no solo implica que deben estar cien por ciento atentos a las alarmas que los sistemas de defensa pasiva nos proveen, sino que también deben estar atentos a las noticias, a los comportamientos de los usuarios, reducir el impacto, restaurar la continuidad de negocio, prevenir futuros incidentes y depender también del correcto funcionamiento de otros equipos sumado a un largo etcétera. Ahora bien, imaginemos que a toda esa lista enorme de tareas le agregamos que también deberían estar atentos a filtraciones de otras empresas.

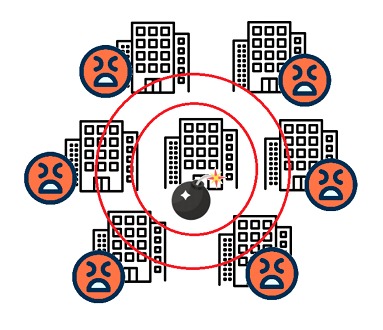

Sería algo totalmente imposible de entender y de aplicar, para el usuario común, como una filtración de otra organización me puede afectar a mí, no solo algo imposible de manejar sino también una tarea que incurriría, a simple vista, en una sobrecarga de trabajo para los equipos de respuesta a incidentes. Para entender cómo funciona esto, imagínense que una filtración de datos es una bomba que se lanza en un lugar particular.

Este lugar particular es el lugar más afectado de todos, pero hay lugares cercanos que pueden llegar a recibir un impacto menor o mayor, dependiendo del dato filtrado.

Esa onda expansiva en un caso más literal tiende a disminuir su potencia a medida que se va alejando del objetivo principal. Ahora bien, si hablamos sobre una bomba de datos el daño que ocurre, puede o no depender de la cercanía al foco del incidente. Debido a que los datos trascienden las fronteras y como explicamos anteriormente en el caso de ejemplo, no depende de la cercanía directa. Un dato serio puede impactar y atacar relaciones de confianza construidas previamente con el objetivo de adquirir un servicio.

¿Todos los Databreach nos deberían preocupar?

Existen varias situaciones potencialmente riesgosas que podrían llegar a perjudicarnos, ejemplo, si la organización afectada es un proveedor de telefonía, como es este caso, todas las compañías que compartan la base de datos con la misma o todas las entidades relacionadas con esta empresa de telecomunicaciones podrían llegar a tener un impacto mucho mayor que el resto.

Debido a que los clientes de una compañía telefónica hoy día tienen más de un recurso asociado a este servicio, por lo que una receta para estar al tanto de todo sería filtrar las noticias de seguridad de modo tal que se asocien a los intereses de nuestra organización. Por ejemplo, si somos una entidad bancaria sabemos que existe una conexión entre todo el resto de entidades bancarias, por lo que una afectación puede ser una alarma suficiente para prestar atención a una brecha en este ámbito.

Pero este es el caso más sencillo, conocer realmente todas las interacciones que nuestra empresa tiene con el entorno es una tarea que implica un aumento de conciencia respecto de los recursos y los datos que manejamos. Es por eso que tener áreas que se encarguen puntualmente de la investigación ayuda mucho en estas cuestiones para retroalimentar el análisis que puede llegar a hacer un CSIRT, en base al alcance que tienen actualmente.

Otro punto importante a tener en cuenta es que tenemos que proteger la identidad de los usuarios acorde a todas las filtraciones que ocurren, tener motores que nos defiendan de ataques de password spray suelen ser muy útiles a la hora de detectar si las cuentas de los usuarios en el ámbito corporativo están siendo utilizadas en otros sistemas y también si dichas cuentas utilizan contraseñas filtradas recientemente en los correspondientes Data Breach de mayor preponderancia.

¿Qué preguntas debo hacerme?

Entonces ante filtraciones quizás es más importante hacernos una serie de preguntas para evaluar el impacto correspondiente a nuestra empresa y ver si es necesario prestarle o no la debida atención, dentro de los datos debemos procurar siempre tener en cuenta los siguientes puntos, para ser conscientes de nuestra información antes de cuestionarnos la interacción con el Data Breach;

Preguntas previas:

- ¿Cuáles son los datos más críticos para la compañía?

- ¿Cuáles son nuestras joyas de la corona?

- ¿Cuáles son los proveedores que interactúan con estos recursos?

- ¿Desde dónde brindan servicio estos proveedores?

- ¿Tenemos el debido acuerdo de confidencialidad firmado?

- Ante un incidente de tal magnitud, ¿en qué medida puedo transferir la responsabilidad al proveedor afectado?

Descubrimiento del Data Breach:

- ¿Está situado en la misma zona que nuestros proveedores más críticos?

- ¿Alguno de nuestros proveedores utiliza los servicios de la empresa afectada?

- ¿Alguno de nuestros proveedores es la empresa afectada?

- Si es un proveedor, ¿tenemos un acuerdo de confidencialidad al día?

- ¿Alguno de nuestros ex-proveedores es la empresa afectada?

- ¿Fue afectada alguna tecnología?

- ¿La tecnología afectada es utilizada por nuestra compañía?

- ¿Qué tipos de datos se filtraron?

- ¿Son datos de los miembros de nuestra compañía?

- ¿Se han filtrado contraseñas?

- ¿Los miembros de nuestra compañía tienen contraseñas similares a las filtradas?

Este tipo de preguntas, entre otros cuestionamientos que podríamos llegar a hacernos, nos serán de gran ayuda a la hora de analizar si tengo o no que prestar atención a estas filtraciones.

Conclusión

Entre otras cosas debemos aprender a afinar nuestras herramientas de detección, muchas veces (o siempre) no alcanza con mirar nuestro ombligo y cuidar que no ataquen a nuestra empresa. Por lo que es recomendable estar al corriente de las novedades que existen en el mundo informático para poder anticiparnos correctamente a los atacantes. Si no tenemos ningún tipo de vínculo con la víctima o con la empresa afectada, esta situación particular de T-Mobile, nos sirve para hacer foco en un aprendizaje continuo para que no nos ocurra lo que al otro le está ocurriendo en el tiempo presente.