Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

⦁ NIST SP 800-115, “Technical Guide to Information

Security Testing and Assessment” (2021)

⦁ Siddharth Chowdhury, “Perceptions of purple teams

among cybersecurity professionals” (2019)

⦁ Scythe, “Purple Team Exercise Framework (PTEF)“

https://github.com/scythe-io/..

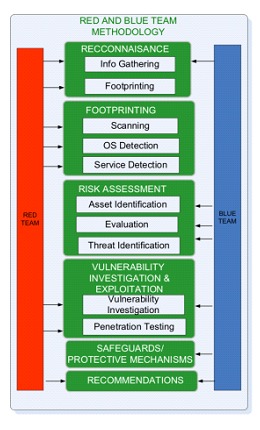

⦁ Namosha Veerasamy, “High-level Methodology for

Carrying out Combined Red and Blue Teams” (2009)

⦁ Justin Warner, “Common Ground Part 1:

Red Team History & Overview” (2016)

https://sixdub.medium.com/common-ground-part..

Purple teaming: Operaciones y Matices

En el ámbito de la ciberseguridad, reconocemos el término Purple Team aunque no siempre tenemos claro su alcance o su propósito dentro de los objetivos de la ciberseguridad. En este post realizaremos una introducción a los distintos tipo de ejercicios de Purple Team, su alcance, como estos se desarrollan según la necesidad de cada organización. Y como podemos diferenciarlo de otros tipos de funciones de protección.

Contexto

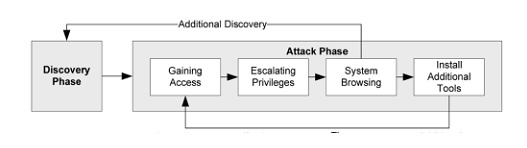

Las operaciones de ciberseguridad ofensivas y defensivas son conocidas como equipo Rojo (Red Team) y equipo Azul (Blue Team). Conceptos adoptados del ámbito militar (por supuesto) introducidos en la década de 1960 como conceptos, aunque modalidades utilizadas hace prácticamente dos mil años (320 dC) siempre con el objetivo de simular conflictos basados en reglas de estrategias de guerra reales para preparar próximas batallas reales.

El enfoque de equipo Rojo y Azul se estableció como una forma de interacción en la que al menos una parte simulaba ser un enemigo. Esta idea ha sido adoptada desde entonces en el dominio de la ciberseguridad para permitir pruebas desde una mentalidad adversaria a través de la replicación de amenazas y el desarrollo de contramedidas basadas en los resultados de dichas pruebas.

Es claro que el enfoque de Red Team y Blue Team, que ya podemos considerar tradicional, brinda buenos resultados, pero presenta algunos problemas en su implementación cuando se alcanza un nivel de madurez medio o elevado en las operaciones de cada uno de estos.

Una observación que surge de la forma de operar y luego de analizar entregables de cada equipo, es que “El Red Team siempre gana”, ya que prácticamente siempre es posible detectar alguna vulnerabilidad para explotar, mientras que el Blue Team, siempre “está detrás” e “intenta estar a la altura”. Esta desconexión entre los enfoques puede deberse en parte a la falta de comunicación y a la configuración de las perspectivas, también debido a la forma en que están diseñadas las operaciones, estas apuntan a resultados diferentes, menudo contradictorios, ya que el éxito de uno parece el fracaso del otro.

La naturaleza opuesta de los equipos es la que genera esta perspectiva de competencia, que lleva al secretismo entre los equipos y provoca que estos funcionen aislados el uno del otro. Dentro de los resultados indeseados nos encontramos con que el Blue Team comienza progresivamente a construir defensas para protegerse del Red Team y deja de lado la verdadera amenaza.

Es aquí donde ha surgido el enfoque de Purple, el cual está centrado en utilizar la colaboración y el intercambio de información para alcanzar los mismos objetivos. Un enfoque que, si bien no es nuevo, ha ido madurando y adaptándose según los ambientes donde se desarrolle.

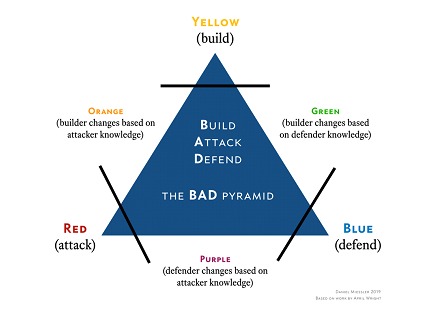

No solo cuestión de colores

Típicamente, el concepto de Purple que reconocemos es ni más ni menos que la combinación del Red Team y el Blue Team (como si de pigmentos se tratara y no de operaciones con una complejidad elevada y con desafíos crecientes). Es aquí donde encontramos definiciones limitadas del Purple Team como “Un team para pequeñas organizaciones que no pueden contratar persona para tareas defensivas y otro para tareas ofensivas” o “ Una reunión entre Red y Blue Team”

Un Ejercicio de Purple Team lleva adelante los principios tanto del Red Team como del Blue Team para evaluar y mejorar los sistemas de detección (y otros aspectos) de una organización. Se enfoca tanto en tareas ofensivas como en tareas defensivas, lo que les brinda una perspectiva diferente. Típicamente, se pueden realizar pruebas de intrusión agregando un conocimiento profundo de los activos aportado por los equipos defensivos, esto permite evaluar la seguridad desde una perspectiva diferente.

Esto resulta útil para maximizar la efectividad y el potencial de los Red y Blue Team por separado, aunque además este enfoque integra también a la ciberinteligencia de amenazas (CTI), el análisis de vulnerabilidades, la arquitectura de seguridad.

La idea de un equipo que combina perspectivas pretende cerrar la brecha entre los enfoques ofensivos y defensivos, centrándose en una metodología más colaborativa. También puede ayudar a evaluar y mitigar amenazas únicas, como los “insiders”, (que tienen uno de los mayores potenciales de impacto negativo en un negocio).

Podemos decir que en las operaciones de Purple Team, las prueba son más dirigidas, ya que el objetivo ofensivo es evaluar controles de seguridad específicos mientras que el objetivo defensivo es probar medidas preventivas específicas y conjuntos de habilidades simultáneamente.

Escala y matices

Considerando como “Purple” a “La continua colaboración entre equipos de ciberseguridad con variadas habilidades para probar, medir y mejorar la resiliencia frente a amenazas y ataques” podemos encontrar una variedad de implementaciones para este tipo de operaciones.

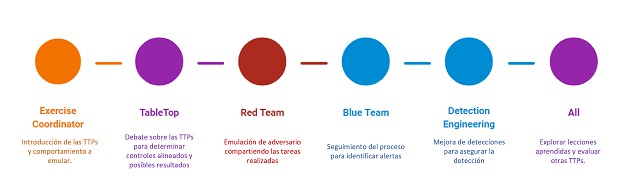

Desarrollaremos a continuación algunos detalles metodológicos para estas operaciones descritos por Scythe en su “Purple Team Exercise Framework (PTEF)”

Ejercicios de Purple Team

Un ejercicio de Purple Team es una evaluación de ciberseguridad con un conocimiento completo del entorno, los asistentes colaboran para diseñar una amenaza, atacar, detectar y responder. La actividad de ataque se expone y muestra a los asistentes a medida que se desarrolla en tiempo real, el equipo de defensa por su parte comparte como es que cada paso es detectado y como responde en consecuencia. Los ejercicios de Purple Team son prácticos, los participantes trabajan juntos en discusiones abiertas sobre cada técnica de ataque y expectativa de defensa para probar, medir y mejorar personas, procesos y tecnología en tiempo real.

Estos ejercicios son emulaciones de Tácticas, Técnicas y Procedimientos (TTP) dirigidos por ciberinteligencia de amenazas lo que permite para identificar y remediar brechas en la postura de seguridad de la organización.

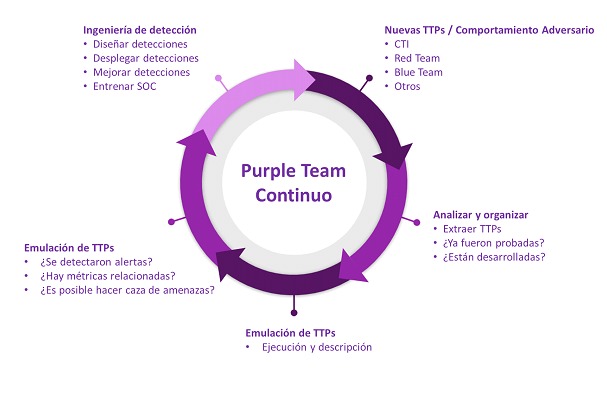

Purple Team Continuo

El Purple Team continuo es un equipo virtual, que es activado cuando nuevos TTPs con impacto para el ambiente son detectados. Estos se analizan, discuten y emulan para construir y mejorar continuamente la detección y la respuesta.

Purple Team dedicado

Las organizaciones más maduras empiezan a encontrar particular provecho a este tipo de operaciones, lo que fuerza a establecer equipos dedicados para el desarrollo de estas tareas. Estos roles específicos varían desde coordinadores de ejercicios a perfiles ofensivos o defensivos con objetivos centrados en la colaboración.

Algunas conclusiones

El desarrollo de las operaciones Purple Teaming tienen su origen basado en una desconexión operativa y táctica entre equipos que desarrollan las mismas tareas que podemos esperar de un equipo de Purple Team. Su elección, como así su efectividad, estarán plenamente relacionadas con la cultura y madurez de las distintas operaciones de ofensa y defensa de la organización.

Resulta un disparador interesante (y no es casual) que el concepto de “Purple Team” sea de una combinación de funciones típicamente de realizadas por equipos nombrados con colores. Aunque como mencionamos antes el concepto puede verse limitado, esta posibilidad de “mezclar” nos da un puntapié inicial para permitirnos desarrollar nuevas habilidades a partir de las herramientas que actualmente tenemos. Finalmente, para mejorar la ciberseguridad.