Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

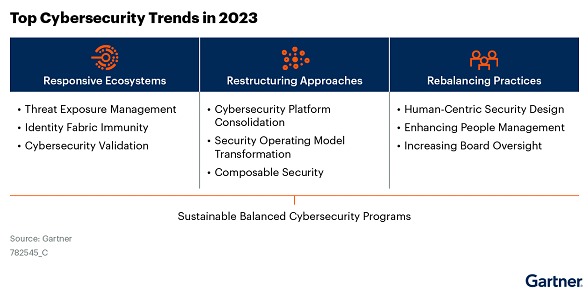

Tendencias y enfoques para la ciberseguridad 2023-2027

En este artículo analizaremos una publicación de Gartner que detalla las principales tendencias para la ciberseguridad para este 2023 y los próximos años ( nota completa ). Estas tendencias han sido agrupadas en tres enfoques los cuales pueden definir líneas de acción para mejorar desde pequeños procesos hasta la comprensión estrategia de la ciberseguridad en la organización.

Se propone al lector una actitud alejada del “descubrimiento de una novedad” y más cercana a la observación de la interrelación de los elementos que articulan la mitigación de riesgos.

Panorama

Podemos ver que los líderes de seguridad realmente mejoran la seguridad de sus ecosistemas digitales cuando implementan controles que tienen una visión holística de sus superficies de ataque aunque estas son cada vez más fragmentadas y exponen cierta fragilidad en los servicios de identidad. También es cierto que la adopción de un enfoque integral en las arquitecturas de seguridad ayuda a lograr un ‘diseño seguro’.

Por otro lado, tenemos una necesidad constante de renovación de estos modelos de protección para lograr admitir nuevas formas de trabajo y mejorar la toma de decisiones basadas en riesgos. De esta forma, ayudar a los líderes de seguridad no solo se esfuerzan por limitar la exposición a las nuevas y renovadas amenazas, sino también por respaldar resultados comerciales.

Enfoque de las recomendaciones

Algunas recomendaciones para encarar este escenario están enfocadas en:

- Optimizar las capacidades de ciberseguridad con modelos flexibles que fomenten la agilidad y siempre que sea posible incorporen la seguridad desde el diseño. “Poder adaptarse”

- Adoptar la mentalidad de un atacante, de esta forma priorizar los esfuerzos en la detección de amenazas y la mitigación del ciber-riesgo. Una visión de extremo a extremo de la superficie de ataque, incluyendo las dependencias de proveedores. “Pensar desde el lugar del ciberatacante”

- Priorizar la mejora del comportamiento de las personas de esta manera mejorar y mantener la eficacia de la ciberseguridad. “PERSONAS, tecnologías y procesos”

Puntos a reconocer

La naturaleza cada vez más distribuida del trabajo amplifica la adopción de la nube y servicios de terceros. A su vez, aumenta la necesidad de la visibilidad de punta a punta de los ecosistemas digitales en constante expansión y por supuesto de tener cadenas de suministro resilientes. El entorno regulatorio está en constante evolución, lo que obliga a los directorios a asumir un papel más activo en la gestión de los riesgos de ciberseguridad. Si bien los pagos de ransomware están cayendo, estos ataques a gran escala continúan, afinando sus técnicas contra los sistemas de identidades.

Enfoque del REEQUILIBRIO

El desequilibrio histórico entre las tres áreas de enfoque tradicionales de los controles de la ciberseguridad (personas, procesos y tecnología) finalmente está recibiendo atención. La tecnología ha sido durante mucho tiempo el enfoque dominante para los líderes de seguridad, sin embargo, la evidencia nos muestra que un enfoque únicamente en la tecnología está limitando la eficacia de los esfuerzos de reducción de los riesgos de TI.

Se reconoce de a poco que las personas tienen una influencia mucho mayor en los resultados de la mitigación del riesgo, y el mantenimiento de la protección. La mirada en las personas es ahora un base crucial para programas efectivos de ciberseguridad.

Enfoque del ECOSISTEMA

La expansión de la superficie de ataque y las amenazas contra los sistemas de identidad destacadas ya en el reporte de “Las Principales tendencias en ciberseguridad 2022” de Gartner continúan en 2023. Existe la necesidad de ampliar el horizonte de evaluaciones de amenazas más allá del entorno de la organización para incluir las cadenas de suministro, cada vez más críticas e integradas.

Como resultado, ya no es factible abordar todas las amenazas identificadas en el ecosistema digital de la organización. Es necesario un enfoque continuo para la gestión de amenazas e impulsar esfuerzos de remediación priorizando los riesgos.

Este enfoque sobre sistemas de identidad que pueden considerarse frágiles, combinado con elementos de auto-remediación, mejora las capacidades de detección y respuesta. Esto ayuda a mejorar la preparación y los intentos de mejorar la remediación priorizada por el riesgo.

Enfoque de REESTRUCTURACIÓN

Como vimos anteriormente la creciente expansión de los modelos de trabajo híbridos que se convierten en la norma y la transformación digital acelerada en respuesta a las condiciones cambiantes del mercado impulsan a las organizaciones a transformar sus funciones de seguridad. Los líderes están buscando un enfoque estratégico para la consolidación de su protección para simplificar las operaciones y simplificar proveedores según los principales dominios de la ciberseguridad, en el camino las organizaciones enfrentan desafíos cada vez mayores, tanto en lo económico como en el panorama de amenazas.

La consolidación de la plataforma de seguridad dentro de dominios con una más abierta con otras plataformas y soluciones puntuales permite una “arquitectura de ciberseguridad compuesta”. Los líderes de seguridad pueden equilibrar la necesidad de simplicidad operativa con otras plataformas y señalar soluciones para cubrir más de su superficie de ataque.

Estas tendencias o enfoques deben considerarse de manera integral y no como un conjunto de tareas separadas:

REEQUILIBRIO

- Diseño de seguridad centrado en el ser humano El diseño de seguridad centrado en el ser humano (HCSD) prioriza en la gestión de los controles el papel de la experiencia de las personas, en lugar de solo las consideraciones técnicas. Basándose en ciencias del comportamiento, experiencia del usuario (UX) y otras disciplinas relacionadas, con el objetivo de minimizar las principales causas del comportamiento inseguro de los empleados y la fricción (real o no) de los diferentes controles. Los programas tradicionales de concientización deben transformarse y hacer foco en un cambio de mentalidad.

- Mejora de la gestión de personas para sostener un programa de seguridad En vista de la escasez de talento, los líderes en ciberseguridad están cambiando el enfoque a la gestión del talento atraer y retenerlo de forma orgánica. Desarrollar rutas de aprendizaje y agregar incentivos que se adapten a las preferencias de cada grupo de personas. Es un desafío para las áreas de recursos humanos comprender la diferencia entre los talentos de TI y Ciberseguridad, en términos de compensaciones y de la generación de cambios en sus procesos.

- Aumento de la supervisión de la junta directiva sobre la ciberseguridad En muchos casos los directorios son solamente informados, de esta forma no son realmente capaces de impulsar una toma de decisiones en el entorno actual. Los líderes de ciberseguridad deben traducir de forma efectiva los informes técnicos a un contexto de riesgo y de negocio, de esta manera puedan ser reconocidos como socios comerciales al igual que sus pares ejecutivos. Una comprensión del apetito de riesgo de la junta directiva y una definición de estrategias de ciberseguridad alineadas a los objetivos de negocio son herramientas fundamentales para finalmente mitigar riesgos de forma eficiente.

ECOSISTEMA

- Gestión de exposición a amenazas El uso creciente de tecnologías de Cloud, SaaS y sus variantes crea una fatiga en el monitoreo y protección. Sé incrementa enormemente el listado de prioridades a diagnosticar y remediar. Las vulnerabilidades Zero Day rara vez son la causa principal de un incidente, podríamos evitarlas antes de que sean explotadas. Surgen los programas de CTEM (Gestión continua de exposición a amenazas) y la necesidad de entender el riesgo desde un todo, incluyendo los elementos “no parcheables” como errores humanos o dependencias de la cadena de suministros.

- Inmunidad a la estructura de identidad La infraestructura que presta los servicios de identidad de los controles asociados a su protección parece de una fragilidad particular a la hora de enfrentarse a un ciberataque dirigido. Un gran porcentaje de organizaciones han sufrido en los últimos meses incidentes relacionados con esta. El proceso de “Shift to Identity-first”, no solo requiere habilitar el 2FA, sino una mejora en la infraestructura de IAM, una inclusión de soluciones ITDR (Detección y respuesta de Amenazas de Identidades). Se busca inicialmente resolver problemas bien conocidos (Privilegios excesivos, MFA, Detección, Integración). En resumen, una mejor gestión.

- Validación de ciberseguridad Aquí nos encontramos en la necesidad de continuar dando pasos en los procesos, técnicas y herramientas para la validación de los entornos. Los procesos y soluciones del equipo Rojo (Red Team) y equipo Azul (Blue Team) convergen en una alta flexibilidad para adaptarse a las necesidades reales de las organizaciones. Los elementos resultantes nos permiten tomar decisiones más sencillas y efectivas, no solo para la protección sino para la toma de decisiones. Desde auditorías automatizadas, evaluaciones de los mecanismos de respuesta, hasta la concientización de los usuarios con ejercicios de simulación. Adoptar un enfoque de validación de la seguridad integral no solo desde el vector inicial sino incluyendo movimientos laterales y escalamiento, no solo desde las tecnologías sino incluyendo personas y procesos.

- Consolidación de Plataforma de Ciberseguridad El creciente panorama muestra un aumento de la complejidad, simplificar cada aspecto resulta entonces fundamental para lograr una mejora robusta. Los proveedores están cambiando a un modelo como servicio lo cual beneficia a las tareas del personal interno, mejorando las funciones reales con menos productos. Por supuesto será necesario gestionar esta consolidación para evitar otros tipos de riesgos. Dentro de esta mirada se puede priorizar entonces proveedores que engloban un amplio ecosistema de socios tecnológicos para poder integrar y resolver necesidades.

- Transformación del modelo operativo de seguridad Los cambios en las tecnologías están pasando de ser funciones centrales de TI a estar en el campo de líneas de negocios o funciones corporativas. Los riesgos de TI se han diluido en diferentes áreas, surgen nuevos equipos y procesos de seguridad en reflejo a esta evolución (Ej. DevSecOps, Cloud Security), hoy el ciber-riesgo es visto prácticamente como un riesgo comercial, no como uno tecnológico. Todo esto deja cierta claridad de algunos factores como la constante expansión y cambio, la necesidad de volver a centrarse en las personas y la necesidad de reconocer que no es viable sostener un modelo basado solo en los riesgos de TI.

- Seguridad compuesta La seguridad compuesta puede considerarse una necesidad alineada a la modularidad del propio negocio. Un sistema monolítico como un ERP que brinda todas las funciones de negocios ya deja de ser real, la protección debe pasar por la misma modularización. Cada componente por sí mismo puede ser seguro, pero la interacción entre estos presenta nuevos riesgos que deben ser comprendidos. Ahí encontramos la necesidad de innovar de forma rápida, obtener agilidad a través de la modularización y definir la resiliencia de la organización.

Nuestras conclusiones

A pesar del aumento de la complejidad en materia de ciberseguridad, es claro que para abarcar de forma correcta todos (o los principales) ciber-riesgos la recomendación sigue siendo como hace años, adaptar la gestión de la seguridad de la información a un modelo basado en riesgos (por supuesto) con la flexibilidad suficiente para desplegarse de forma progresiva (“paso a paso”), estrategias de protección alineadas con los objetivos de negocio y con la mirada puesta en una comprensión un poco más transversal incluyendo siempre personas, procesos y tecnologías.