Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

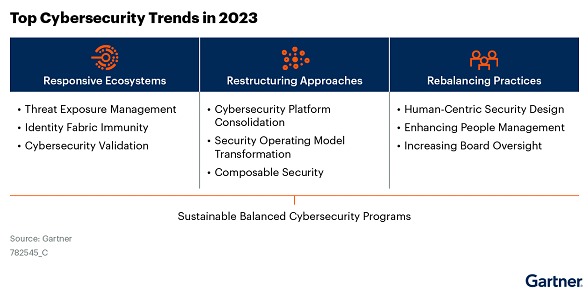

Tendências e abordagens para a segurança cibernética 2023-2027

Neste artigo, analisaremos uma publicação do Gartner que detalha as principais tendências de segurança cibernética para 2023 e para os próximos anos ( nota completa ). Essas tendências foram agrupadas em três abordagens que podem definir cursos de ação para melhorar tudo, desde pequenos processos até a compreensão estratégica da segurança cibernética na organização.

O leitor é incentivado a se afastar da "descoberta de uma novidade" e a observar a inter-relação dos elementos que articulam a mitigação de riscos.

Panorama

Podemos ver que os líderes de segurança realmente melhoram a segurança de seus ecossistemas digitais quando implementam controles que têm uma visão holística de suas superfícies de ataque, mesmo que elas estejam cada vez mais fragmentadas e exponham alguma fragilidade nos serviços de identidade. Também é verdade que a adoção de uma abordagem holística das arquiteturas de segurança ajuda a obter um "design seguro".

Por outro lado, há uma necessidade constante de renovação desses modelos de proteção para dar suporte a novas formas de trabalho e melhorar a tomada de decisões com base em riscos. Isso ajuda os líderes de segurança não apenas a se esforçarem para limitar a exposição a ameaças novas e em evolução, mas também a apoiar os resultados comerciais.

Abordagem das recomendações

Algumas recomendações para lidar com esse cenário são direcionadas a:

- Otimizar os recursos de segurança cibernética com modelos flexíveis que promovam a agilidade e, sempre que possível, incorporem a segurança desde a concepção. “Ser capaz de se adaptar”

- Adotar a mentalidade de um invasor, priorizando assim os esforços de detecção de ameaças e mitigação de riscos cibernéticos. Uma visão de ponta a ponta da superfície de ataque, incluindo as dependências do fornecedor. “Pensar no lugar do atacante cibernético”

- Priorizar o aprimoramento do comportamento das pessoas para melhorar e manter a eficácia da segurança cibernética. “PESSOAS, tecnologias e processos”

Pontos a serem reconhecidos

A natureza cada vez mais distribuída do trabalho amplia a adoção de serviços em nuvem e de terceiros. Por sua vez, aumenta a necessidade de visibilidade de ponta a ponta de ecossistemas digitais em constante expansão e, é claro, de cadeias de suprimentos resilientes. O ambiente regulatório está em constante evolução, forçando os conselhos a assumir uma função mais ativa no gerenciamento dos riscos de segurança cibernética. Embora os pagamentos de ransomware estejam caindo, esses ataques em grande escala continuam, aperfeiçoando suas técnicas contra sistemas de identidade.

Abordagem REEQUILÍBRIO

O desequilíbrio histórico entre as três áreas de foco tradicionais dos controles de segurança cibernética - pessoas, processos e tecnologia - está finalmente recebendo atenção. Há muito tempo a tecnologia tem sido o foco dominante dos líderes de segurança, mas as evidências mostram que o foco exclusivo na tecnologia está limitando a eficácia dos esforços de redução de riscos de TI.

Cada vez mais se reconhece que as pessoas têm uma influência muito maior sobre os resultados da mitigação de riscos e da manutenção da proteção. O foco nas pessoas é agora uma base crucial para programas eficazes de segurança cibernética.

Abordagem ECOSYSTEM

A expansão da superfície de ataque e as ameaças contra sistemas de identidade destacadas no relatório "Top Trends in Cybersecurity 2022" do Gartner continuam em 2023. É necessário ampliar o horizonte das avaliações de ameaças além do ambiente organizacional para incluir cadeias de suprimentos cada vez mais críticas e integradas.

Como resultado, não é mais viável lidar com todas as ameaças identificadas no ecossistema digital da organização. É necessário adotar uma abordagem contínua para gerenciar as ameaças e conduzir esforços de correção baseados em riscos.

Esse foco em sistemas de identidade que podem ser considerados frágeis, combinado com elementos de autorremediação, melhora os recursos de detecção e resposta. Isso ajuda a melhorar a preparação e tentativas de melhorar a correção com prioridade de risco.

Abordagem de reestruturação

A crescente expansão dos modelos de trabalho híbridos que estão se tornando a norma e a transformação digital acelerada em resposta às mudanças nas condições do mercado estão levando as organizações a transformar suas funções de segurança. Os líderes estão buscando uma abordagem estratégica para consolidar sua proteção a fim de otimizar as operações e simplificar os fornecedores nos principais domínios da segurança cibernética.

A consolidação da plataforma de segurança dentro de domínios com uma mais aberta com outras plataformas e soluções pontuais permite uma "arquitetura composta de segurança cibernética". Os líderes de segurança podem equilibrar a necessidade de simplicidade operacional com outras plataformas e soluções pontuais para cobrir mais de sua superfície de ataque.

Essas tendências ou abordagens devem ser consideradas de forma holística e não como um conjunto de tarefas separadas:

REEQUILÍBRIO

- Projeto de segurança focado no ser humano O projeto de segurança centrado no ser humano (HCSD) prioriza a função da experiência das pessoas, em vez de apenas considerações técnicas, no gerenciamento de controles. Ele se baseia na ciência comportamental, na experiência do usuário (UX) e em outras disciplinas relacionadas, com o objetivo de minimizar as principais causas do comportamento inseguro dos funcionários e o atrito (real ou não) de diferentes controles. Os programas tradicionais de conscientização devem ser transformados e se concentrar em uma mudança de mentalidade.

- Aprimorando da gestão de pessoas para sustentar um programa de segurança Diante da escassez de talentos, os líderes de segurança cibernética estão mudando o foco para o gerenciamento de talentos para atrair e reter talentos de forma orgânica. Desenvolva caminhos de aprendizado e adicione incentivos que sejam adaptados às preferências de cada grupo de pessoas. Para o RH, é um desafio entender a diferença entre os talentos de TI e de segurança cibernética, em termos de remuneração e de mudança de direção em seus processos.

- Aumentar a supervisão da segurança cibernética pelo conselho diretor Em muitos casos, os conselhos são meramente informados e, portanto, não são realmente capazes de conduzir a tomada de decisões no ambiente atual. Os líderes de segurança cibernética devem traduzir efetivamente os relatórios técnicos em um contexto de risco e negócios para que possam ser reconhecidos como parceiros de negócios, assim como seus colegas executivos. A compreensão do apetite de risco da diretoria e a definição de estratégias de segurança cibernética alinhadas aos objetivos comerciais são ferramentas essenciais para mitigar os riscos de forma eficiente.

ECOSYSTEM

- Gerenciamento da exposição a ameaças O uso crescente de tecnologias de nuvem, SaaS e suas variantes cria fadiga de monitoramento e proteção. Isso aumenta muito a lista de prioridades para diagnosticar e corrigir. As vulnerabilidades ZeroDay raramente são a causa principal de um incidente, mas podemos evitá-las antes que sejam exploradas. Surgem os programas de CTEM (Continuous Threat Exposure Management, gerenciamento contínuo de exposição a ameaças) e a necessidade de entender o risco como um todo, incluindo elementos "não corrigíveis", como erro humano ou dependências da cadeia de suprimentos.

- Imunidade à estrutura de identidade ⦁ A infraestrutura que fornece os serviços de identidade dos controles associados à sua proteção parece ser particularmente frágil diante de um ataque cibernético direcionado. Uma grande porcentagem de organizações sofreu incidentes relacionados à identidade nos últimos meses. O processo "Shift to Identity-first" exige não apenas a ativação da 2FA, mas também uma atualização da infraestrutura de IAM, incluindo soluções de ITDR (Identity Threat Detection and Response). O objetivo inicial é resolver problemas bem conhecidos (privilégio excessivo, MFA, detecção, integração). Em resumo, um gerenciamento melhor.

- Validação da segurança cibernética Aqui nos deparamos com a necessidade de continuar a dar passos em processos, técnicas e ferramentas para a validação de ambientes. Os processos e as soluções da Red Team e da Blue Team convergem em uma alta flexibilidade para se adaptar às necessidades reais das organizações. Os elementos resultantes nos permitem tomar decisões mais simples e eficazes, não apenas para a proteção, mas também para a tomada de decisões. Desde auditorias automatizadas, avaliações de mecanismos de resposta, até a conscientização do usuário por meio de exercícios de simulação. Adotar uma abordagem abrangente de validação de segurança, não apenas do vetor inicial, mas incluindo movimentos laterais e impacto, não apenas de tecnologias, mas incluindo pessoas e processos.

- Consolidação da plataforma de segurança cibernética O cenário de crescimento mostra um aumento na complexidade, e a simplificação de todos os aspectos é fundamental para obter uma melhoria robusta. Os fornecedores estão migrando para um modelo como serviço que beneficia as tarefas da equipe interna, aprimorando as funções reais com menos produtos. É claro que essa consolidação precisará ser gerenciada para evitar outros tipos de risco. Dentro dessa visão, é possível priorizar fornecedores que englobam um amplo ecossistema de parceiros de tecnologia para integrar e resolver necessidades.

- Transformação do modelo operacional de segurança As mudanças nas tecnologias estão deixando de ser funções essenciais de TI para se tornarem funções corporativas ou de linhas de negócios. Os riscos de TI foram diluídos em diferentes áreas, novas equipes e processos de segurança estão surgindo para refletir essa evolução (por exemplo, DevSecOps, Cloud Security), e o risco cibernético agora é visto quase como um risco comercial, não como um risco tecnológico. Tudo isso deixa claro alguns fatores, como a expansão e a mudança constantes, a necessidade de voltar a se concentrar nas pessoas e a necessidade de reconhecer que não é viável sustentar um modelo baseado apenas nos riscos de TI.

- Segurança composta A segurança composta pode ser considerada uma necessidade alinhada à modularidade da própria empresa. Um sistema monolítico, como um ERP, que fornece todas as funções de negócios, não é mais realista; a proteção deve vir da própria modularização. Cada componente por si só pode ser seguro, mas a interação entre eles apresenta novos riscos que devem ser compreendidos. É aí que reside a necessidade de inovar rapidamente, ganhar agilidade por meio da modularização e definir a resiliência organizacional.

Nossas conclusões

Apesar da crescente complexidade da segurança cibernética, está claro que, para tratar adequadamente de todos (ou dos principais) riscos cibernéticos, a recomendação continua sendo a mesma há anos: adaptar a gestão da segurança da informação a um modelo baseado em riscos (é claro), com flexibilidade suficiente para ser implantado de forma progressiva ("passo a passo"), estratégias de proteção alinhadas aos objetivos de negócios e com vistas a um entendimento um pouco mais transversal, sempre incluindo pessoas, processos e tecnologias.