Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Exercícios de Red Team, rumo a uma abordagem contínua

A evolução dos agentes de ameaças resulta em uma necessidade de testes de segurança mais abrangentes. Os sistemas precisam estar preparados para ataques reais e, por esse motivo, há vários anos usamos técnicas e metodologias para testes de segurança ofensivos, como testes de penetração ou exercícios de equipe de rede, e conseguimos até mesmo combinar essa abordagem com detecção e defesa para desenvolver exercícios de equipe roxos.

As avaliações ofensivas, em suas várias abordagens, buscam explorar as vulnerabilidades do sistema, da rede ou dos ativos técnicos e a avaliação da resiliência do sistema (pessoas, processos, tecnologia) contra ataques que provavelmente serão realizados por adversários reais (equipe vermelha/equipe roxa).

Fazemos distinção entre duas abordagens:

A primeira abordagem é o teste manual, que normalmente é mais detalhado e bem personalizado para o ambiente. Esse é um processo demorado e requer conhecimento avançado de especialistas em segurança cibernética. Geralmente, é necessário um grupo de especialistas para realizar um teste completo do sistema, especialmente em um período de tempo limitado.

Outra abordagem compreende, em grande parte, testes automatizados, uma abordagem altamente adotada para diminuir o tempo gasto, permitindo a fácil repetição dos testes. As ferramentas usadas para essa automação geralmente se baseiam em pesquisas sobre ameaças e são combinadas em soluções fáceis de implantar e simples de usar.

Automatização de testes

Podemos resumir o cenário das soluções existentes para automação de ataques da seguinte forma:

- Equipe Atômica Vermelha

Composto por um conjunto de testes mapeados para a estrutura MITRE ATT&CK para testar ambientes de maneira rápida, portátil e consistente. Essa coleção é especialmente útil para avaliar a eficácia dos ambientes de segurança na detecção e resposta a vários tipos de ameaças cibernéticas. Cada "teste atômico" foi projetado para emular uma técnica ou um comportamento específico associado a grupos de ameaças avançadas (APTs), permitindo que as equipes de segurança identifiquem e corrijam possíveis lacunas em suas defesas antes que elas sejam exploradas por agentes mal-intencionados.

- Equipe Stratus Red

Uma ferramenta projetada para automatizar a emulação de táticas e técnicas de adversários em ambientes de nuvem, com foco especial em plataformas como AWS, Azure e GCP. O Stratus Red Team ajuda as equipes a entender melhor e se preparar contra ataques específicos à nuvem, permitindo a avaliação contínua e a melhoria das estratégias de segurança nesses ambientes.

- Leônidas

O Leonidas é apresentado como uma plataforma para executar simulações de ataques. Seu principal objetivo é permitir que as equipes de segurança testem e desenvolvam seus recursos de detecção e resposta. Ao contrário de outras ferramentas, o Leonidas se concentra em fornecer uma estrutura para escrever, executar e testar simulações de ataque, permitindo que os usuários personalizem e adaptem os testes às suas necessidades específicas.

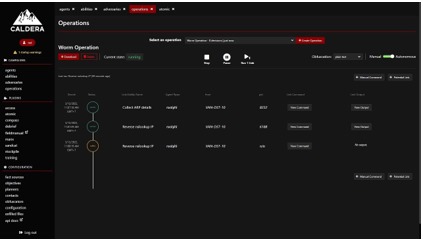

- MITRE CALDERA

Desenvolvido pelo MITRE, o "Caldera" é uma estrutura para automatizar operações de adversários. Ela se baseia na conhecida estrutura ATT&CK da MITRE e permite que as equipes de segurança automatizem a execução de táticas e técnicas do adversário para avaliar a eficácia de suas defesas. O CALDERA se destaca por sua capacidade de planejar e executar sequências de ações que imitam o comportamento complexo do adversário, ajudando a identificar vulnerabilidades e pontos cegos nas estratégias de segurança.

Também é verdade que há uma variedade de ferramentas criadas para automatizar as operações da Equipe Vermelha. Essas ferramentas. Entre outras, podemos citar:

Estrutura do Metasploit: é uma das ferramentas mais reconhecidas para testes de penetração. Ela fornece uma estrutura para o desenvolvimento e a execução de explorações contra alvos remotos.

Cobalt Strike: fornece um conjunto de ferramentas para emulação de adversários pós-exploração. Oferece recursos robustos de comando e controle para simular ameaças avançadas e campanhas de ataque prolongadas.

Infection Monkey: uma ferramenta de teste de segurança automatizada para redes. Simula um invasor movendo-se lateralmente pela rede para identificar vulnerabilidades e falhas nas configurações de segurança.

Red Team Automation (RTA): um conjunto de scripts criados para simular técnicas conhecidas de adversários e ajudar a validar a eficácia das ferramentas de segurança.

Pupy: uma RAT (Remote Administration Tool) de código aberto, oferece uma ampla gama de recursos e pode ser usada para controle remoto de sistemas comprometidos, com recursos de pós-exploração..

BloodHound: usando gráficos para revelar a estrutura e as vulnerabilidades de segurança em ambientes do Active Directory, o BloodHound ajuda a identificar caminhos de ataque que podem ser explorados por um adversário.

Automatização vs. foco contínuo

Se as nossas equipes já tiverem uma abordagem automatizada para testes de segurança, teremos a base para começar a adotar uma abordagem contínua. Para diferenciar claramente essas abordagens, a automação de testes se concentra na eficiência e na consistência dos resultados. Seu objetivo é executar rapidamente uma série de ataques conhecidos e técnicas de exploração para identificar vulnerabilidades e falhas de segurança no ambiente, o que não é o mesmo que manter exercícios contínuos da equipe de rede, em que se busca criar um programa de testes sustentado e em evolução que emule ameaças reais e em evolução. Ele se concentra na adaptação às táticas, técnicas e procedimentos (TTPs) emergentes dos adversários, sendo que o primeiro é claramente um pré-requisito para o segundo.

Para realizar exercícios contínuos da Equipe Vermelha, podemos mencionar alguns elementos-chave:

Equipamentos especializados

Uma equipe vermelha composta por especialistas em segurança ofensiva, analistas de inteligência de ameaças, engenheiros de software e especialistas em engenharia social.

Ferramentas e tecnologia avançada:

Essa será nossa caixa de ferramentas, já mencionamos o Metasploit ou plataformas de automação como o MITRE CALDERA.

Inteligência sobre ameaças:

Com quais TTPs devemos começar? Diferentes assinaturas de serviços de inteligência contra ameaças, como Recorded Future ou Crowdstrike, nos permitirão obter informações sobre comportamentos emergentes relevantes para o nosso setor.

Estrutura legal e ética clara:

Aqui podemos mencionar políticas e procedimentos estabelecidos que delineiam os limites dos exercícios, respeitando os padrões e a ética profissionais.

Infraestrutura de teste adequada:

Para ambientes apropriados, podemos ter ambientes de teste isolados ou redes espelho de produção para realizar ataques simulados sem afetar as operações cotidianas.

Planos de resposta a incidentes e de escalonamento:

O "Como seguir", no qual podemos mencionar procedimentos definidos para escalar descobertas críticas para a equipe de resposta a incidentes e para a gerência de alto nível.

Treinamento e conscientização contínua:

Programas de treinamento regulares para a equipe da Equipe Vermelha e sessões de conscientização para o restante da organização.

Procedimentos de documentação e análise:

Sistemas para documentar meticulosamente cada exercício, inclusive as táticas usadas, as vulnerabilidades exploradas e as lições aprendidas (documentação e acompanhamento são tudo em um processo contínuo).

Avaliação e aprimoramento contínuo:

Revisões periódicas dos exercícios para avaliar a eficácia e fazer ajustes com base nas tendências emergentes e nas mudanças no ambiente da organização.

Comunicação e coordenação eficazes:

Canais de comunicação claros entre a Equipe Vermelha, a Equipe Azul e a gerência executiva para garantir o alinhamento e o apoio organizacional.

Integração com os processos de segurança existentes:

Assegurar que as descobertas e lições da Equipe Vermelha sejam integradas às estratégias de gerenciamento de riscos, resposta a incidentes e segurança da informação.

Para fechar

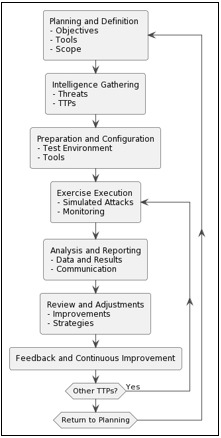

As listas são apenas alguns dos requisitos fundamentais para manter uma operação saudável e harmoniosa de exercício contínuo da equipe de rede para a organização. Em uma inspeção mais detalhada, as diferenças entre as duas abordagens são sutis, mas a chave principal está no processo. Isso pode ser esquematizado de forma simples no diagrama a seguir: