Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Sun Tzu e A Arte de Cyberdeceit

Quando se trata de proteger os nossos sistemas, é importante considerar todas as opções e tácticas disponíveis. Uma das estratégias de protecção no âmbito da defesa cibernética activa é o que chamamos "Cyberdeception" ou "Cyberdeception", que se baseia na utilização de técnicas que visam criar uma distracção ou confusão para desviar a atenção do atacante, dificultar as suas operações e, assim, proteger os nossos bens.

Partilhamos consigo algumas referências a posts anteriores sobre defesa cibernética activa um webinar para nos apresentar o cibercrime.

Explorando o assunto, podemos ver que este tipo de estratégia é frequentemente referenciada na famosa "Arte da Guerra" de Sun Tzu, um antigo livro de estratégia militar que tem sido utilizado durante séculos para guiar os líderes na tomada de decisões e na vitória na guerra.

"Se conhece o seu inimigo e se conhece a si próprio, não precisa de temer o resultado de uma centena de batalhas".

Esta famosa frase é uma das únicas mencionadas quando nos referimos ao ciberengano, neste post vamos explorar algumas perspectivas sobre a Arte da Guerra e a sua correlação na segurança cibernética, em particular com as técnicas de ciberengano.

Princípios

A "Arte da Guerra" é um antigo livro de estratégia militar escrito por Sun Tzu, um general chinês e estratega. O livro tem sido utilizado durante séculos como guia para a tomada de decisões e para a vitória na guerra. Embora o livro tenha sido originalmente escrito para o contexto militar, os seus ensinamentos também foram aplicados a outras áreas, tais como negócios e política.

Alguns dos princípios da "Arte da Guerra" incluem a importância de conhecer o inimigo (como é bem conhecido), o uso da surpresa e da astúcia, e a necessidade de manter a iniciativa em combate. Toda a arte da guerra se baseia na simulação e no engano. Estes mesmos princípios também se aplicam no ciber-empenhamento, onde o inimigo é um ciberataque e a batalha tem lugar no ciberespaço.

Abordagens e correlação

"O princípio da invencibilidade reside na defesa, a possibilidade de vitória no ataque".

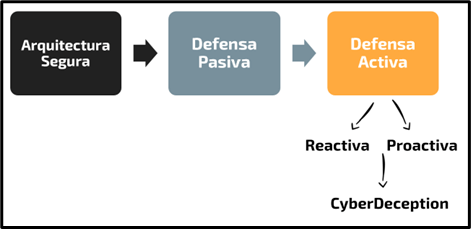

Nesta primeira abordagem podemos também encontrar estratégias de cibersegurança divididas em duas: por um lado, a defesa, onde nos referimos à arquitectura (onde protegemos da concepção) e técnicas de defesa passiva (firewalls, controlos de acesso, encriptação, IDS, gestão de vulnerabilidades, etc.) e, por outro lado, estratégias de ataque referenciadas no ciberespaço em ciberdefesa activa.

Um dos principais objectivos das técnicas de cibercontrolo é reduzir o tempo de permanência de um agressor com acesso a (ou dentro de) ambientes protegidos. A "vitória" será então a detecção deste atacante e as tarefas subsequentes ligadas à segurança do ambiente em relação a este atacante.

"Peritos em guerra observam o Tao e seguem as leis, por isso são treinados para planear e executar políticas vitoriosas".

TAO refere-se a um conceito fundamental da filosofia oriental e é geralmente traduzido como "o caminho" ou "o caminho". Refere-se a um tipo de força ou princípio que guia o universo e tudo o que nele acontece. Seguir o "Tao" significa agir de acordo com a natureza do universo, em vez de tentar combatê-lo ou forçá-lo à nossa vontade.

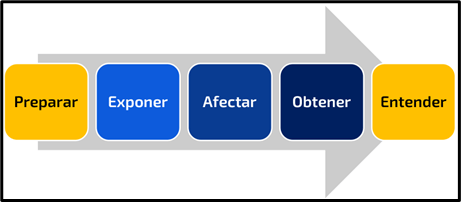

Mitre Engage propõe uma série de acções, divididas em acções estratégicas e de envolvimento. As próprias acções de envolvimento incluem a implementação de honeypots, contas, informação especificamente concebida, sistemas completos. Mas todos estes elementos são definidos com base nas acções estratégicas iniciais de preparação (planeamento ambiental, modelação de ameaças, definição de objectivos operacionais) e nas últimas acções de compreensão (revisão, modelação de ameaças, inteligência).

Tal como a segurança cibernética deve responder aos objectivos do nosso negócio, as operações de danos cibernéticos só serão bem sucedidas se o planeamento for bem feito, e este planeamento e estes objectivos serão sempre executados através da operação, definindo e restringindo-a.

"O general capaz oferecerá ao inimigo um aparente triunfo, ele organizará o inimigo de modo a poder atingi-lo onde ele quiser".

Durante o planeamento de uma operação de ciberengano, haverá informação revelada que funcionará como "informação de apoio", esta informação não essencial dará orientações ao agressor que o guiarão pelo caminho definido e servirá como validação para apoiar outros elementos de engano. Estes elementos têm uma complexidade para além do âmbito da compreensão tecnológica, são definidos pela resposta cognitiva do adversário, que é, evidentemente, a psicologia humana em última análise.

"Mantenha o seu inimigo em tensão e desgaste-o. Criar conflito e divisão entre os seus soldados".

Outros tipos de informação plantada no ambiente durante uma operação de ciberengano terão como objectivo dificultar, e desperdiçar recursos adversários. Esta informação compreende uma série de elementos que um atacante poderia potencialmente obter, mas que não lhe fornecem qualquer valor durante as fases de ataque. Tais itens poderiam incluir, por exemplo, ficheiros que pareçam tentadores, encriptados com algum algoritmo fraco usando chaves enormes.

"O general capaz fixa o campo de batalha aos seus inimigos e nunca os deixa levá-lo".

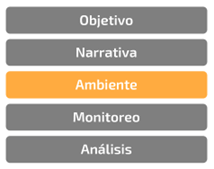

Numa operação de cyber-ransomware, um dos elementos chave é o ambiente em que a operação terá lugar. Isto pode incluir redes e conjuntos de servidores/serviços, e enquanto o atacante estiver neste ambiente, podemos deixar que a operação se desenrole. Nestes ambientes especificamente concebidos, temos de considerar como o adversário se moverá e que tipo de adversário queremos atrair, a modelação de ameaças será fundamental para isso.

"Contra o sábio em defesa, o inimigo não saberá onde atacar".

Uma peça de informação falsa especialmente moldada não só fornecerá umaficção para o atacante, mas também elevará o nível de ambiguidade contra todos os elementos que podem ser recolhidos nas diferentes fases de um ataque. O adversário não só obterá elementos falsos, mas mesmo que detecte a sua falsidade, terá maior dificuldade em determinar quais dos elementos recolhidos são falsos e quais são os verdadeiros do nosso ambiente. A sua operação será tingida com um tom de dúvida.

"Se a campanha for demasiado longa, os soldados ficam cansados, as armas perdem a sua agudeza e o moral do exército cai."

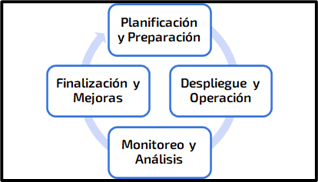

Cada uma das operações de ciberengano será composta por fases, que têm um início de preparação e um encerramento para a definição de melhorias, o que permite que cada um dos elementos envolvidos durante as acções de compromisso seja claramente definido e corresponda à nossa narrativa. Uma extensão indefinida geraria uma série de traços e critérios nos elementos de engano que iriam degradar a sua qualidade perante um atacante.

"Um general sensato fará com que as suas tropas se abasteçam do inimigo, porque cem quilos dos abastecimentos do inimigo equivalem a dois mil dos seus".

As informações sobre ameaças cibernéticas fornecerão IoCs (Indicadores de Compromisso) que estão alinhadas com os nossos ambientes, no entanto, todas as IoCs recolhidas em operações de ciber-arranque serão de maior qualidade e, claro, alinhadas com o nosso ambiente, uma vez que nós próprios somos efectivamente o alvo destes atacantes. A recolha será então um dos objectivos da própria operação.

"Aqueles que não sabem como ter mapas, fazer reconhecimento ou utilizar guias locais, não conseguem tirar partido do terreno".

A construção de uma narrativa será fundamental para gerar um fio condutor comum para as operações de ciberengano, a única forma de os elementos de engano poderem ser verdadeiramente camuflados dentro da infra-estrutura TI/OT é que estejam alinhados com o funcionamento natural de cada componente encontrado no ambiente. Ter uma compreensão clara de como a informação flui entre os vários serviços da infra-estrutura será a forma de obter uma vantagem sobre o nosso terreno.

"Ganhar uma centena de vitórias em cem batalhas não é a maior habilidade. A maior habilidade é render o inimigo sem lutar".

A estratégia activa de ciberdefesa, bem como as batalhas, podem dar-nos uma vitória sobre o atacante, e é por isso que preparamos, concebemos e destacamos os diferentes elementos das operações. Por outro lado, é evidente que estas operações geram desgaste e exigem a aceitação de um risco maior, outros objectivos das acções de danos cibernéticos serão o fornecimento de informação para conceber estratégias e ciberdefesa passiva. Será sempre preferível deter o adversário muito antes de ele estar envolvido em elementos de ciberengano. Para a nossa organização, isto será "vencer sem lutar".

"Tão importante como ter uma tropa preparada é conhecer os planos do inimigo. Então saberá qual a estratégia a utilizar e o que não é apropriado".

As informações sobre ameaças cibernéticas fornecerão modelos de ameaça alinhados com a sua organização e os seus objectivos. Tal como estes modelos fornecem informações para a gestão de riscos, também serão de particular interesse para todas as estratégias de protecção. No âmbito das operações de ciber-ensino, elas serão fundamentais para moldar a narrativa e as várias acções de envolvimento. Um honeypot implementado sem um entendimento real dos outros elementos de uma operação de ciber-operação será como destacar um exército para a base de uma montanha que um atacante não consegue atravessar - um desperdício de recursos.

"Há estradas a não ser percorridas, tropas a não ser atacadas, cidades a não ser invadidas e territórios a não ser disputados".

Tradicionalmente, as operações de ciberengenharia têm sido tingidas com o conceito de "hackback", onde o alvo de um ciberataque lança uma resposta ofensiva directa contra o agressor. Isto é natural quando se analisa a origem destas operações na esfera militar (no presente e no passado, como podemos ver). No contexto de uma organização, isto não é viável e não fará parte das acções de compromisso, a equipa jurídica (por exemplo) poderia acompanhar a definição de operações de ciber-engano, a fim de ser clara sobre os caminhos que não devem ser seguidos.

"Se as tropas do inimigo forem mais fortes, evite o combate. "

Todas as operações cyberengaño devem incluir um conjunto de "regras do jogo", que forneçam critérios claros para as operações de encerramento. Cada uma destas acções terá um certo número de riscos associados, incluindo a responsabilidade, que reduziremos definindo condições críticas que orientarão e limitarão as operações. Um adversário, por exemplo, pode obter informações que não faziam parte do planeamento.

Algumas conclusões

Em suma, as estratégias activas de defesa cibernética, especialmente as acções de ciberengano, têm muitos pontos em comum com a "Arte da Guerra" de Sun Tzu, podemos ver isto em termos de estratégia e da utilização de vários elementos de engano para proteger contra o inimigo. Isto não é uma coincidência, mas as origens da defesa cibernética em geral estão completamente alinhadas com os conceitos, critérios e, claro, estratégias da defesa militar tradicional.

É através da aplicação destes princípios ao nosso ambiente tecnológico, analogizando os diferentes factores, que definimos as nossas estratégias de defesa cibernética. É esta compreensão e análise aplicada que nos permitirá manter uma vantagem real sobre os atacantes na protecção das nossas redes e sistemas.