Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Tendências no contexto da guerra cibernética

Nesta postagem, desenvolveremos um trecho do relatório “CCN-CERT IA-35/23 Cyber Threats and Trends " ,que aborda um cenário que podemos considerar crítico na história da segurança cibernética, com foco nos eventos de 2022. Esse é um período excepcional, não apenas por causa do início do conflito armado na Ucrânia devido à invasão russa, mas também pelo impacto significativo que esses eventos tiveram no espaço cibernético.

A sinergia sem precedentes observada entre as operações militares tradicionais e as operações cibernéticas tem sido representativa, marcando um ponto de virada na natureza da guerra moderna. Além disso, ela destaca um aumento não apenas na atividade sofisticada dos grupos de ataque cibernético, mas também em seu nível de hostilidade. Esse cenário global proporcionou um contexto único para entender como os eventos e as crises geopolíticas podem moldar e transformar o cenário de ameaças cibernéticas e as estratégias de segurança cibernética em todo o mundo.

Alguns destaques

1- Desenvolvimento da inteligência artificial:

a OpenIA, com sua publicação do ChatGPT, deu a todos os públicos a possibilidade de interagir diretamente com um modelo de IA, não houve atraso na identificação das possibilidades no campo da segurança cibernética (tanto para a proteção quanto para o adversário).

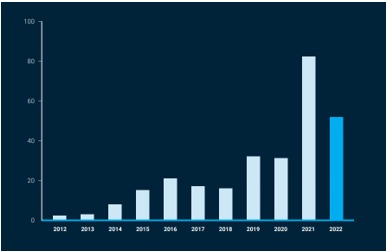

2- Vulnerabilidades de dia zero:

embora os números analisados não ultrapassem o recorde, o número de vulnerabilidades de dia zero exploradas foi muito alto, atingindo valores muito superiores aos registrados em 2020 e nos anos anteriores.

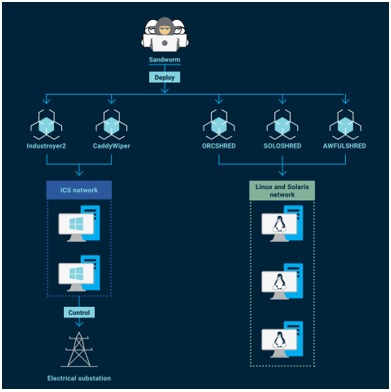

3- Conjunção de "Conflitos Multidomínios": em 2022, uma operação conjunta no espaço cibernético foi observada pela primeira vez em um estágio considerável de maturidade. Isso incluiu a coordenação de operações cibernéticas, o uso de drones e tecnologia civil para fins militares. Os ataques tiveram como alvo serviços essenciais da Ucrânia, incluindo instituições financeiras, agências de notícias e subestações de energia.

4- Envolvimento de pessoal civil no hacktivismo: grupos civis e indivíduos envolvidos em campanhas hacktivistas, seja contra entidades ucranianas ou contra agências de países que apoiam a Ucrânia. Isso incluiu campanhas de negação de serviço usando botnets de IoT.

5- Campanhas de phishing relacionadas a conflitos:

o conflito na Ucrânia foi usado em várias campanhas de phishing, demonstrando mais uma vez como eventos geopolíticos impotentes podem influenciar as estratégias de ataques cibernéticos

O uso de temas atuais é uma questão recorrente para os grupos de crimes cibernéticos A Copa do Mundo de 2022 no Qatar registrou um aumento na atividade de diferentes tipos de grupos em relação ao tema.mesma linha, também foi observado o registro de domínios usando técnicasde typosquatting para se passar por domínios associados à FIFA.

6- Atividades dos grupos APT: o relatório também detalha as atividades dos grupos APT (Advanced Persistent Threat) mais relevantes, destacando a sofisticação e a variedade de suas operações. Algumas delas incluem ações de guerra cibernética em operações que visam causar impacto no plano físico. Grupos APT, como o Sandworm e o APT28, estiveram envolvidos na operação militar contra a Ucrânia.

7- Crime cibernético durante a pandemia:

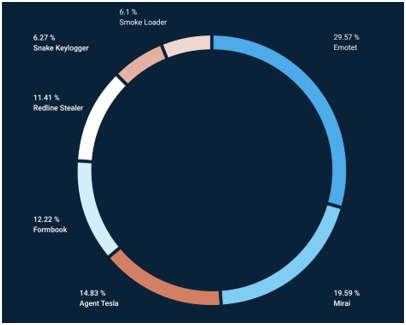

houve uma diminuição nos incidentes de crime cibernético durante a pandemia (2020-2022), atribuída à interrupção da atividade criminosa e à falta de visibilidade da atividade do usuário. No entanto, houve um ressurgimento notável da atividade da Emotet em 2022, com novas técnicas para evitar a detecção.

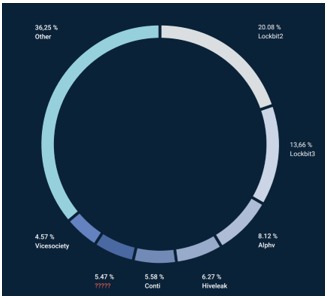

8- Técnicas aprimoradas em ameaças cibernéticas: foram observadas técnicas mais desenvolvidas, especificamente no uso de malware, exploração de aplicativos e utilitários, obtenção de informações de organizações e uso de serviços de acesso remoto para obter acesso inicial ou persistência em redes. Por exemplo, as operações de ransomware têm visto recursos de pós-exploração com funções mais automatizadas. É interessante mencionar a proliferação do uso do Telegram como um método de exfiltração de informações, além do uso de domínios dinâmicos.

9- Impacto do desenvolvimento tecnológico e do teletrabalho:

o rápido desenvolvimento tecnológico e a adoção do teletrabalho durante a pandemia criaram novas oportunidades para os criminosos cibernéticos, que começaram a explorar serviços de acesso remoto e painéis administrativos da Web expostos publicamente.

10- Aumento do malware infostealer: foi observado um aumento no uso de malware infostealer (ladrões de informações), com operadores oferecendo seu uso como um serviço. Esse tipo de malware é usado para coletar informações confidenciais, como senhas e dados de criptomoedas. Embora existam famílias de malware infostealer de código aberto, é comum que diferentes operadores ofereçam seu uso como serviço (malware como serviço), com diferentes opções de aluguel para atender aos seus clientes.

Conclusão

O relatório Cyber Threats and Trends (CCN-CERT IA-35/23) é mais uma evidência do mundo dinâmico e geralmente turbulento do espaço cibernético nos últimos anos. Por meio de uma análise dos eventos em 2022 e das tendências emergentes em 2023, fica claro que há uma rápida evolução, influenciada por fatores geopolíticos e avanços tecnológicos. A invasão da Ucrânia pela Rússia não apenas estabeleceu uma mudança na natureza da guerra convencional, mas também reforçou o ciberespaço como um campo de batalha ativo com novas táticas e estratégias.

Ele destaca a importância da "vigilância", da adaptação e da inovação contínua no campo da segurança cibernética. A sofisticação contínua dos ataques cibernéticos, o uso inovador de tecnologias para espionagem e sabotagem e o aumento do crime cibernético, combinados com a era do teletrabalho, destacam a necessidade de estratégias de segurança robustas e "multidimensionais" para aprimorar as proteções.