Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

- Unit42 - Medusa Ransomware Turning

Your Files into Stone

- https://unit42.paloaltonetworks.com/

Ransomware: Extorsión múltiple como servicio

La amenaza del ransomware se ha convertido en una preocupación creciente en el mundo digital contemporáneo, entre las últimas variantes que han surgido Medusa Ransomware se destaca como una de las más insidiosas. Esta forma de malware no solo cifra los archivos vitales de sus víctimas, sino que también impone una extorsión múltiple, complicando aún más la recuperación de datos y generando graves repercusiones para individuos y organizaciones por igual. En este contexto, es crucial comprender cómo opera Medusa Ransomware y las medidas preventivas necesarias para protegerse contra esta amenaza cibernética.

Medusa y su extorsión múltiple

Se trata de un software malicioso que se difunde a través de la red llevando a cabo ataques de ransomware. Esta amenaza ha experimentado una evolución en sus funciones, ya que en un principio utilizaba las máquinas infectadas para llevar a cabo ataques de denegación de servicio distribuido (DDoS), pero ahora realiza el cifrado de archivos y deja una nota de rescate para exigir el pago a cambio de la información que ha sido cifrada. A través de su página web (hxxp://medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfxxxbrxxxxxxxxxxxx[.]onion/), publican a sus nuevas víctimas y utilizan un contador de tiempo para otorgar un plazo específico para efectuar el pago; de lo contrario, toda la información será publicada o vendida en foros de la dark web. Una de sus más conocidas víctimas ha sido Gujarat Mineral, una empresa de la India dedicada a actividades de minería.

El ataque de ransomware a Gujarat Mineral comenzó con la infiltración del malware Medusa a través de la red de la empresa. Una vez dentro del sistema, el ransomware procedió a cifrar los archivos críticos de la empresa, impidiendo el acceso a los mismos a menos que se pagara un rescate. Este rescate fue exigido mediante una nota dejada por los atacantes, la cual indicaba las instrucciones para realizar el pago y el tiempo límite para hacerlo.

El proceso de cifrado de archivos y la posterior solicitud de rescate dejaron a Gujarat Mineral en una situación delicada, ya que la empresa se vio incapacitada para acceder a sus datos esenciales para sus operaciones diarias. Aunque los detalles específicos del pago y la cantidad exigida no han sido revelados públicamente, es probable que la empresa haya tenido que tomar medidas urgentes para evaluar la situación y determinar la mejor manera de responder al ataque de ransomware.

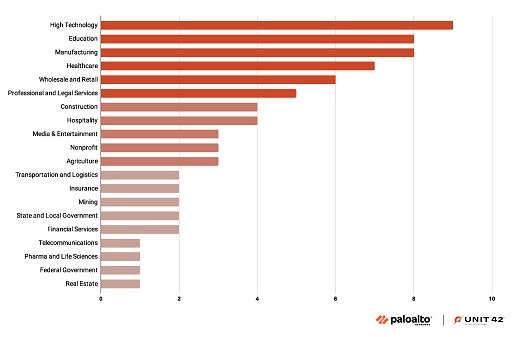

Medusa, que no debe confundirse con Medusa Locker, es una cepa de ransomware que surgió a finales de 2022 y ganó notoriedad en 2023. Esta amenaza se caracteriza por dirigirse de manera oportunista a una amplia variedad de sectores, incluyendo tecnología, educación, manufactura, salud y comercio minorista.

Se estima que hasta 74 organizaciones, principalmente en Estados Unidos, Reino Unido, Francia, Italia, España e India, fueron afectadas por este ransomware en el transcurso del año 2023.

A medida que el ransomware sigue representando una amenaza significativa, especialmente para empresas de tecnología, atención médica e infraestructura crítica, los ciberdelincuentes detrás de él están adoptando tácticas más audaces. Además de la práctica de exponer públicamente a las organizaciones afectadas, ahora recurren a amenazas de violencia física e incluso utilizan canales dedicados a relaciones públicas.

Según Unit42, Medusa no solo cuenta con un equipo de relaciones públicas para gestionar sus esfuerzos de marca, sino que también hace uso de un canal público en Telegram denominado "soporte de información", donde se comparten los archivos de las organizaciones comprometidas y se puede acceder a ellos a través de clearnet. Este canal fue creado en julio de 2021.

Principales vectores de ataque

Según el departamento de ciberseguridad y estructura digital de Estados Unidos, los responsables de este software malicioso se valen de las debilidades en el protocolo de escritorio remoto (RDP) para ingresar a las redes de las víctimas. Una vez dentro, cifran los datos de la víctima y dejan una nota de rescate en cada una de las carpetas afectadas, con instrucciones claras sobre cómo contactar a los responsables del ataque. En esta nota se indica a las víctimas que realicen sus pagos a una dirección de billetera Bitcoin específica.

Otro estudio realizado por Cyble señala que los atacantes explotan los servicios telnet que están activos en dispositivos conectados a internet. Utilizan la función ScanWorld para llevar a cabo ataques de fuerza bruta. Una vez que han vulnerado esta etapa, inyectan una carga adicional, siguiendo un conjunto de pasos específicos.

Dentro de los pasos realizados por los atacantes se podrían encontrar las siguientes cuestiones relacionadas con su comportamiento:

• Reinicia el servicio LanmanWorkstation, lo que permite que los atacantes puedan editar el registro libremente.

• Elimina los procesos de software forense

• Reinicia la máquina en modo seguro para evitar la detección por parte del software de seguridad.

• Cifra los archivos de las víctimas con el algoritmo de cifrado AES- de cifrado AES-256; la clave resultante se cifra luego con una clave pública RSA-2048.

Para ejecutar estas tareas, en algunos casos más avanzados, utiliza técnicas de LoLBins (Living Off the Land) utilizando funcionalidades de software legítimo para fines maliciosos, a menudo mezclados con el tráfico y el comportamiento regular, lo que hace que sea más difícil identificar estas actividades.

Extorsión múltiple relacionada con los Ransomware

La extorsión múltiple en el contexto del ransomware se refiere a una táctica empleada por los ciberdelincuentes para aumentar la presión sobre las víctimas y aumentar las probabilidades de obtener el pago del rescate. Esta forma de extorsión implica no solo el cifrado de los archivos de la víctima, sino también la amenaza de filtrar o vender los datos confidenciales en caso de que el pago no se realice dentro del plazo establecido.

En el caso de Medusa Ransomware, la extorsión múltiple se manifiesta a través de la publicación de las nuevas víctimas en su página web y el uso de un contador de tiempo para establecer un límite para el pago del rescate. Si la víctima no realiza el pago dentro de este plazo, los atacantes amenazan con hacer pública toda la información cifrada o venderla en foros de la dark web, lo que podría tener graves repercusiones para la reputación y la seguridad de la víctima.

Esta táctica de extorsión múltiple aumenta la presión sobre las víctimas y complica aún más la situación, ya que no solo deben lidiar con la pérdida de acceso a sus datos, sino también con la amenaza de una divulgación o venta potencialmente perjudicial de información confidencial. Como resultado, las víctimas se enfrentan a decisiones difíciles y deben evaluar cuidadosamente sus opciones para responder al ataque de ransomware y proteger sus intereses.

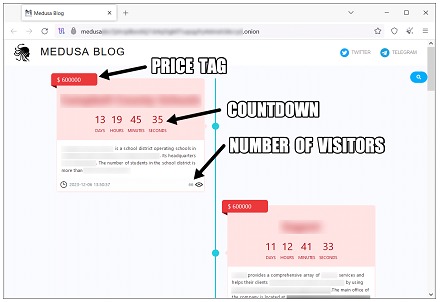

Como una operación de extorsión múltiple, los anuncios del operador del ransomware Medusa incluyen los siguientes puntos de información para presionar a las víctimas a pagar el rescate (Fuente: Unit42):

Precio: La cantidad mostrada es lo que las organizaciones afectadas necesitan pagar al grupo para que eliminen los datos del sitio. (Unit42 ha observado que Medusa está dispuesto a negociar con las víctimas, al igual que muchos grupos de ransomware. Los pagos realizados pueden no coincidir directamente con los precios mostrados en el sitio).

Cuenta regresiva: La cantidad de tiempo que tienen las organizaciones afectadas antes de que los datos robados se publiquen públicamente y estén disponibles para descargar.

Número de visitantes: El número de visitantes después del post, utilizado en la estrategia de negociación para presionar a las víctimas a pagar.

Nombre y descripción de la víctima: Información identificable de la organización comprometida.

Actualidad

El ransomware Medusa, recientemente destacado por los analistas de Unit42, la unidad de investigación de Palo Alto Networks, es una amenaza creciente en el panorama de la ciberseguridad. Este grupo malicioso, conocido como la familia Medusa, ganó notoriedad al presentar Medusa Blog a principios de 2023, marcando un cambio en sus tácticas de extorsión.

La familia Medusa tuvo un exitoso historial con Medusa Locker en años anteriores, pero ahora, con el ransomware Medusa, han emergido como una amenaza prominente desde principios de 2023, tal como detallamos en la introducción de este artículo.

Una investigación realizada por los analistas de la Unit42 (Unidad de investigación de Palo Alto Networks) destacó que es una amenaza creciente en el panorama de la ciberseguridad. Otro de los casos más preponderantes en la actualidad ocurrió durante el mes de septiembre de 2023, marcando un cambio en las tácticas de extorsión, el ataque masivo afectó a 32 entidades del sector público del país, viéndose seriamente comprometida la multinacional que ofrece servicios digitales a organizaciones públicas y privadas del país.

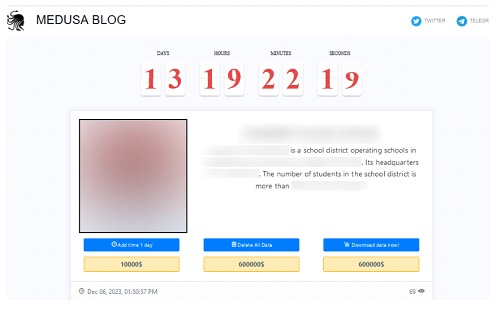

Tal como se evidenció en ese caso, la infección propagada impidió la restauración inmediata de los sistemas. Lo curioso de este malware es que los ciberdelincuentes ofrecen distintos servicios de recuperación, como una especie de cartelera para obtener en el caso de determinado pago distintos servicios de “difusión extorsiva” con mayor y menor impacto.

Las empresas que son vulneradas pueden elegir entre diferentes alternativas tales como:

• Ampliación del plazo

• Borrado selectivo de datos

• Descarga completa de información sensible

• Entre otras.

Evidentemente, con el tiempo los atacantes se van poniendo más creativos hasta llegar a ofrecer esta curiosa piedad disfrazada de menor impacto. Más conocido como servicio de Ransomware as a Service.

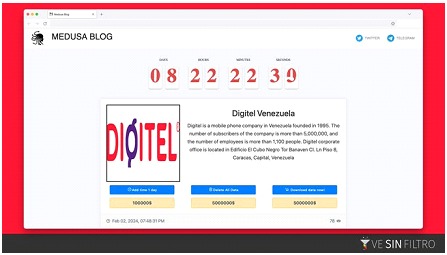

Recientemente, Digitel una de las empresas de telecomunicaciones más importantes de Venezuela, sufrió hace no más de una semana un ataque informático cuyo alcance se desconoce y aunque descarta que los datos de sus clientes estén comprometidos, la información divulgada por los atacantes sugiere lo contrario. Algunas organizaciones sugieren que la empresa fue atacada recientemente por el ransomware Medusa, pidiendo actualmente 5 millones de dólares para borrar o descargar los datos, de lo contrario se publicarían a la brevedad.

Estos datos se pueden comprobar en el “Medusa Blog” comprobando el modus operandi de este peligroso Ransomware:

Algunas protecciones y mitigaciones

Bloquear las pistas de compromiso (IOC) en los dispositivos de seguridad de su infraestructura.

• Detectar señales existentes de los IOC mencionados en su entorno.

• Considerar bloquear o configurar la detección para todos los IOC basados en URL y/o IP.

• Realizar respaldos de los activos de información más críticos.

• Establecer políticas de respaldo periódico que se guarden fuera de la red organizacional.

• Proteger el acceso a los sistemas con RDP habilitado.

• Asegurarse de que las aplicaciones, sistemas operativos y antivirus estén actualizados con los últimos parches disponibles.

• Tener precaución con los archivos adjuntos y enlaces en los correos electrónicos.

• Analizar todos los archivos adjuntos antes de abrirlos, utilizando un antivirus que detecte cualquier comportamiento sospechoso.

• Nunca seguir instrucciones para desactivar las funciones de seguridad si un correo electrónico o documento lo solicita.

• Educar constantemente a los usuarios sobre temas relacionados con la seguridad informática.

Indicadores de compromiso

Algunos Hashes relacionados:

• FileHash-SHA256 - Win32:RansomX-gen\

736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270

• FileHash-SHA256 - SUSP_XORed_URL_in_EXE

4d4df87cf8d8551d836f67fbde4337863bac

3ff6b5cb324675054ea023b12ab6657c0cce98d6e73e53b4001

eeea51ed91fdcf3d47a18712b6ba9c66d59677980

• FileHash-SHA256

7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb959144a60ac86d4

c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669

Infraestructura:

• Medusakxxtp3uo7vusntvubnytaph4d3amxivbxxxxxxxxxxxxxxx[.]onion

• Medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfxxxxxxxxxxxxxxx[.]onion

Servicios y procesos detenidos por medusa:

Se detienen múltiples servicios relacionados con distintas soluciones de respaldo de datos, software antimalware y servicios de múltiples motores de bases de datos, entre otros servicios y procesos.