Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

- Unit42 - Medusa Ransomware Turning

Your Files into Stone

- https://unit42.paloaltonetworks.com/

Ransomware: extorsão múltipla como serviço

A ameaça do ransomware tornou-se uma preocupação crescente no mundo digital contemporâneo e, entre as variantes mais recentes que surgiram, o Medusa Ransomware se destaca como uma das mais insidiosas. Essa forma de malware não apenas criptografa os arquivos vitais de suas vítimas, mas também impõe várias extorsões, complicando ainda mais a recuperação de dados e gerando sérias repercussões para indivíduos e organizações. Nesse contexto, é fundamental entender como o Medusa Ransomware opera e as medidas preventivas necessárias para se proteger contra essa ameaça cibernética.

Medusa e suas múltiplas extorsões

Trata-se de um software mal-intencionado que se espalha pela rede por meio da realização de ataques de ransomware. Essa ameaça passou por uma evolução em suas funções, pois inicialmente usava máquinas infectadas para realizar ataques de negação de serviço distribuído (DDoS), mas agora criptografa arquivos e deixa uma nota de resgate para exigir pagamento em troca das informações que foram criptografadas. Por meio de seu site (hxxp://medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfxxxxxxxxxxxxxxxxxxxxxxx[.]onion/), eles publicam suas novas vítimas e usam um cronômetro para dar um prazo específico para o pagamento, caso contrário, todas as informações serão publicadas ou vendidas em fóruns da dark web. Uma das vítimas mais conhecidas foi a Gujarat Mineral, uma empresa de mineração indiana.

O ataque de ransomware à Gujarat Mineral começou com a infiltração do malware Medusa pela rede da empresa. Uma vez dentro do sistema, o ransomware passou a criptografar os arquivos críticos da empresa, impedindo o acesso a eles, a menos que um resgate fosse pago. Esse resgate foi exigido em uma nota deixada pelos atacantes, que fornece instruções sobre como efetuar o pagamento e o prazo para fazê-lo.

O processo de criptografia de arquivos e o subsequente pedido de resgate deixaram a Gujarat Mineral em uma situação delicada, pois a empresa não conseguiu acessar dados essenciais para suas operações diárias. Embora os detalhes específicos do pagamento e o valor exigido não tenham sido divulgados publicamente, é provável que a empresa tenha tido que tomar medidas urgentes para avaliar a situação e determinar a melhor forma de responder ao ataque de ransomware.

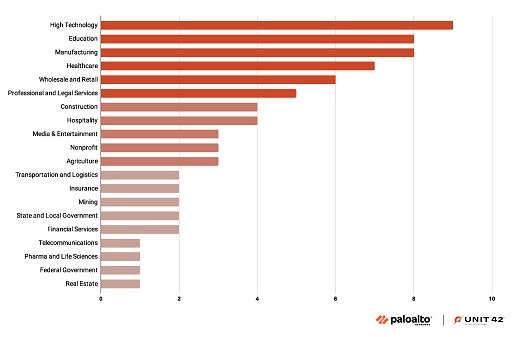

O Medusa, que não deve ser confundido com o Medusa Locker, é uma variedade de ransomware que surgiu no final de 2022 e ganhou notoriedade em 2023. Essa ameaça é caracterizada pela segmentação oportunista de uma ampla variedade de setores, incluindo tecnologia, educação, manufatura, saúde e varejo.

Estima-se que até 74 organizações, principalmente nos EUA, Reino Unido, França, Itália, Espanha e Índia, foram afetadas por esse ransomware ao longo de 2023.

Como o ransomware continua a representar uma ameaça significativa, especialmente para empresas de tecnologia, saúde e infraestrutura crítica, os criminosos cibernéticos por trás dele estão adotando táticas mais ousadas. Além da prática de expor publicamente as organizações afetadas, eles agora estão recorrendo a ameaças de violência física e até mesmo usando canais dedicados de relações públicas.

De acordo com a Unit42, a Medusa não apenas tem uma equipe de relações públicas para gerenciar seus esforços de branding, mas também faz uso de um canal público no Telegram chamado "suporte de informações", onde os arquivos de organizações comprometidas são compartilhados e podem ser acessados via clearnet. Esse canal foi criado em julho de 2021.

Principais vetores de ataque

De acordo com o Departamento de Segurança Cibernética e Estrutura Digital dos EUA, os autores desse malware exploram os pontos fracos do protocolo de área de trabalho remota (RDP) para invadir as redes das vítimas. Uma vez lá dentro, eles criptografam os dados da vítima e deixam uma nota de resgate em cada uma das pastas afetadas, com instruções claras sobre como entrar em contato com os responsáveis pelo ataque. Essa nota instrui as vítimas a efetuarem seus pagamentos em um endereço de carteira Bitcoin específico.

Outro estudo da Cyble indica que os invasores exploram os serviços de telnet que estão ativos em dispositivos conectados à Internet. Eles usam a função ScanWorld para realizar ataques de força bruta. Depois de violar esse estágio, eles injetam uma carga útil adicional, seguindo um conjunto específico de etapas.

Entre as medidas tomadas pelos invasores, podem estar os seguintes problemas relacionados ao seu comportamento:

• Redefine o serviço LanmanWorkstation, o que permite que os invasores editem o registro livremente.

• Elimina os processos de software forense

• Reinicie o computador no modo de segurança para evitar a detecção pelo software de segurança.

• Criptografa os arquivos das vítimas com o algoritmo de criptografia AES-256; a chave resultante é então criptografada com uma chave pública RSA-2048.

Para executar essas tarefas, em alguns casos mais avançados, ele usa técnicas de LoLBins (Living Off the Land), utilizando funcionalidades legítimas de software para fins maliciosos, muitas vezes misturadas com tráfego e comportamento regulares, o que dificulta a identificação dessas atividades.

Extorsão múltipla de ransomware relacionada a ransomware

A extorsão múltipla no contexto do ransomware refere-se a uma tática usada pelos criminosos cibernéticos para aumentar a pressão sobre as vítimas e aumentar a probabilidade de obter o pagamento do resgate. Essa forma de extorsão envolve não apenas a criptografia dos arquivos da vítima, mas também a ameaça de vazamento ou venda de dados confidenciais se o pagamento não for feito dentro do prazo estabelecido.

No caso do Medusa Ransomware, a extorsão múltipla se manifesta por meio da publicação de novas vítimas em seu site e do uso de um cronômetro para definir um prazo para o pagamento do resgate. Se a vítima não fizer o pagamento dentro desse prazo, os atacantes ameaçam tornar públicas todas as informações criptografadas ou vendê-las em fóruns da dark web, o que pode ter sérias repercussões para a reputação e a segurança da vítima.

Essa tática de extorsão múltipla aumenta a pressão sobre as vítimas e complica ainda mais a situação, pois elas não só precisam lidar com a perda de acesso a seus dados, mas também com a ameaça de divulgação ou venda de informações confidenciais potencialmente prejudiciais. Como resultado, as vítimas se deparam com decisões difíceis e devem avaliar cuidadosamente suas opções para responder ao ataque de ransomware e proteger seus interesses.

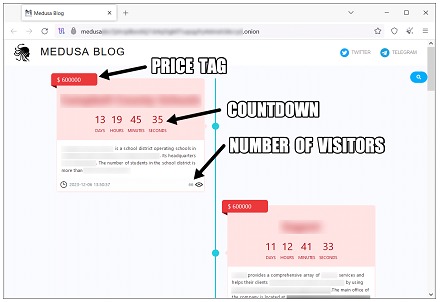

Como uma operação de extorsão multifacetada, os anúncios do operador do ransomware Medusa incluem os seguintes pontos de informação para pressionar as vítimas a pagar o resgate (Fonte: Unit42):

Preço: o valor mostrado é o que as organizações afetadas precisam pagar ao grupo para que os dados sejam removidos do site. (A Unit42 observou que a Medusa está disposta a negociar com as vítimas, assim como muitos grupos de ransomware. Os pagamentos feitos podem não corresponder diretamente aos preços mostrados no site).

Contagem regressiva: o período de tempo que as organizações afetadas têm antes que os dados roubados sejam publicados publicamente e estejam disponíveis para download.

Número de visitantes: O número de visitantes após a postagem, usado na estratégia de negociação para pressionar as vítimas a pagar.

Nome e descrição da vítima: informações identificáveis da organização comprometida.

Notícias

O ransomware Medusa, recentemente destacado pelos analistas da Unit42, a unidade de pesquisa da Palo Alto Networks, é uma ameaça crescente no cenário da segurança cibernética. Esse grupo mal-intencionado, conhecido como a família Medusa, ganhou notoriedade quando revelou o Medusa Blog no início de 2023, marcando uma mudança em suas táticas de extorsão.

A família Medusa teve um histórico de sucesso com o Medusa Locker nos anos anteriores, mas agora, com o ransomware Medusa, eles surgiram como uma ameaça proeminente desde o início de 2023, conforme detalhado na introdução deste artigo.

Uma pesquisa realizada por analistas da Unit42 (unidade de pesquisa da Palo Alto Networks)destacou que essa é uma ameaça crescente no cenário da segurança cibernética. Outro dos casos mais prevalentes da atualidade ocorreu em setembro de 2023, marcando uma mudança nas táticas de extorsão. O ataque maciço afetou 32 entidades do setor público no país, comprometendo seriamente a multinacional que oferece serviços digitais para organizações públicas e privadas no país.

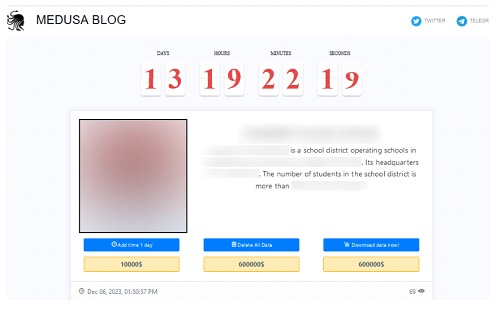

Como evidenciado nesse caso, a disseminação da infecção impediu a restauração imediata dos sistemas. O curioso sobre esse malware é que os criminosos cibernéticos oferecem diferentes serviços de recuperação, como uma espécie de outdoor para obter diferentes serviços de "disseminação extorsiva" com maior e menor impacto no caso de um determinado pagamento.

As empresas que sofreram violações podem escolher entre diferentes alternativas, tais como:

• Prorrogação do prazo

• Exclusão seletiva de dados

• Download completo de informações confidenciais

• Entre outros.

Evidentemente, com o tempo, os atacantes se tornaram mais criativos a ponto de oferecer essa curiosa misericórdia disfarçada de menor impacto. Mais conhecido como Ransomware as a Service.

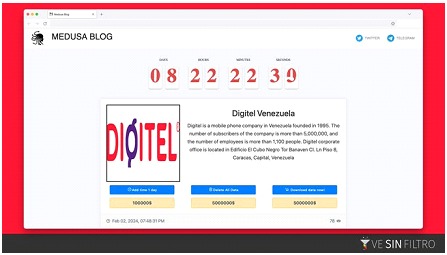

Recentemente, a Digitel uma das maiores empresas de telecomunicações da Venezuela, sofreu um ataque de computador há pouco mais de uma semana, cuja extensão é desconhecida e, embora tenha descartado que os dados de seus clientes tenham sido comprometidos, as informações divulgadas pelos atacantes sugerem o contrário. Algumas organizações sugerem que a empresa foi recentemente atacada pelo ransomware Medusa, que atualmente exige US$ 5 milhões para apagar ou baixar os dados, caso contrário, eles seriam liberados em breve.

Esses dados podem ser conferidos no "Medusa Blog", verificando o modus operandi desse perigoso Ransomware:

Algumas proteções e atenuações

Bloqueio dos IOCs nos dispositivos de segurança de sua infraestrutura.

• Detectar sinais existentes dos IOCs mencionados acima em seu ambiente.

• Considere a possibilidade de bloquear ou configurar a detecção de todos os IOCs baseados em URL e/ou IP.

• Realize backups dos ativos de informações mais importantes.

• Estabelecer políticas de backup periódico que sejam armazenadas fora da rede organizacional.

• Proteja o acesso a sistemas habilitados para RDP.

• Certifique-se de que os aplicativos, os sistemas operacionais e o software antivírus estejam atualizados com os patches mais recentes disponíveis.

• Seja cauteloso com anexos e links em e-mails.

• Examine todos os anexos antes de abri-los, usando um antivírus que detecte qualquer comportamento suspeito.

• Nunca siga instruções para desativar recursos de segurança se um e-mail ou documento solicitar isso.

• Educar continuamente os usuários sobre questões de segurança do computador.

Indicadores de comprometimento

Alguns Hashes relacionados:

• FileHash-SHA256 - Win32:RansomX-gen\

736de79e0a2d08156bae608b2a3e63336829d59d38d61907642149a566ebd270

• FileHash-SHA256 - SUSP_XORed_URL_in_EXE

4d4df87cf8d8551d836f67fbde4337863bac

3ff6b5cb324675054ea023b12ab6657c0cce98d6e73e53b4001

eeea51ed91fdcf3d47a18712b6ba9c66d59677980

• FileHash-SHA256

7d68da8aa78929bb467682ddb080e750ed07cd21b1ee7a9f38cf2810eeb9cb959144a60ac86d4

c91f7553768d9bef848acd3bd9fe3e599b7ea2024a8a3115669

Infraestrutura:

• Medusakxxtp3uo7vusntvubnytaph4d3amxivbxxxxxxxxxxxxxxx[.]onion

• Medusaxko7jxtrojdkxo66j7ck4q5tgktf7uqsqyfxxxxxxxxxxxxxxx[.]onion

Serviços e processos interrompidos pela Jellyfish:

Vários serviços relacionados a várias soluções de backup de dados, software antimalware e vários serviços de mecanismo de banco de dados, entre outros serviços e processos, são interrompidos.