Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

Lockbit Ransomware (Bleeping Computer)

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

disrupted-by-global-police-operation/

- https://www.bleepingcomputer.com

/news/security/police-arrest-lockbit-ransomware

-members-release-decryptor-in-global-crackdown/

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

gang-has-over-110-million-in-unspent-bitcoin/

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

returns-restores-servers-after-police-disruption/

Lockbit Ransomware vs Operación Cronos

Más de 4 años de operaciones, alrededor de 1700 organizaciones afectadas, por lo menos 100 millones de dólares y unos 200 afiliados, este escenario complejo de gestionar encontró a LockBitSupp la semana pasada con la Operación Cronos a través de una vulnerabilidad en PHP.

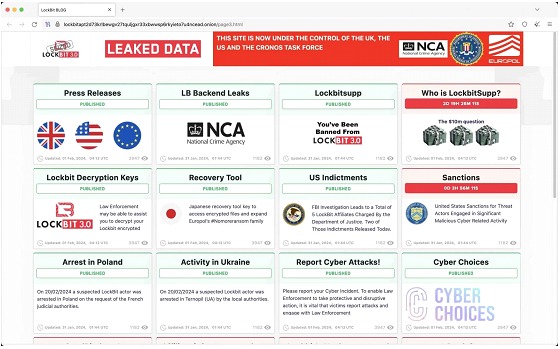

Luego de la incautación, el sitio web de filtración de datos de LockBit mostraba:

"El sitio ahora está bajo el control de las autoridades. Este sitio ahora está bajo el control de la Agencia Nacional contra el Crimen del Reino Unido, trabajando en estrecha cooperación con el FBI y el grupo de trabajo internacional de aplicación de la ley, Operación Cronos"

La operación de LockBit está a cargo del actor de amenazas conocido como LockBitSupp el cual se comunica utilizando servicio de mensajería TOX. En su cuenta se muestra ahora un mensaje:

"El FBI jodió los servidores a través de PHP, los servidores de respaldo sin PHP no se pueden tocar" mensaje escrito en Ruso

LockBit y su cadena de suministros

La operación LockBit como ransomware-as-a-service (RaaS) surgió en septiembre de 2019 y desde entonces se ha dirigido a una amplia gama de organizaciones de alto perfil en todo el mundo. La fuerzas de seguridad involucradas también eliminaron el panel de afiliados de LockBit y han agregado un mensaje en donde mencionaban que se confiscó el código fuente de LockBit, los chats e información de las víctimas, entre otros elementos de valor para la investigación.

Se dejó además en la plataforma un mensaje especial para los afiliados:

"Las fuerzas del orden han tomado el control de la plataforma de Lockbit y han obtenido toda la información contenida allí. Esta información se relaciona con el grupo Lockbit y usted, su afiliado.

Tenemos el código fuente, detalles de las víctimas que ha atacado, la cantidad de dinero extorsionado, los datos robados, chats y mucho, mucho más. Puede agradecer a Lockbitsupp y su defectuosa infraestructura por esta situación... es posible que nos comuniquemos con usted muy pronto.

Que tenga un buen día.

Saludos,

La Agencia Nacional contra el Crimen del Reino Unido, el FBI, Europol y la Operación Ley Cronos Grupo de trabajo de aplicación de la ley."

Es así como el material obtenido en el allanamiento digital ha empezado a utilizarse, no solo para dar forma a nuevas investigaciones sino también para el desarrollo de una herramienta que permita descifrar los archivos previamente cifrados por el Ransomware LockBit, está ya está disponible en el portal No More Ransom.

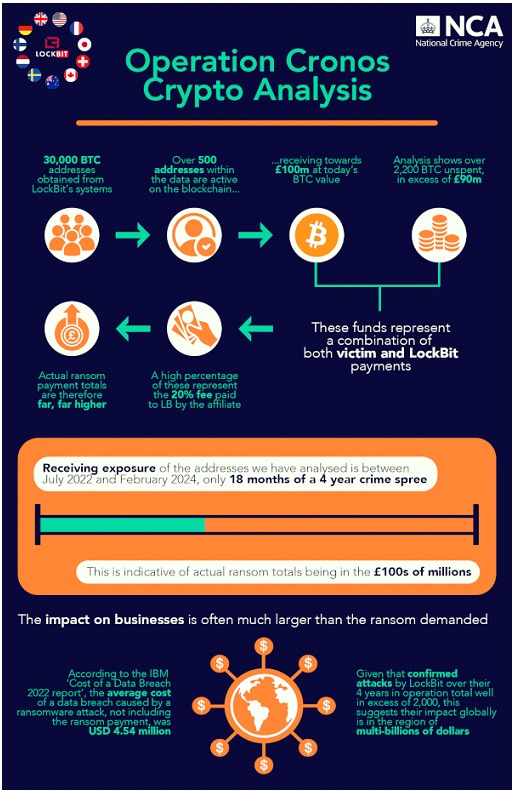

Los investigadores además han obtenido información referente a la “contabilidad” y los criptoactivos valiosa para comprender mejor el alcance de las operaciones realizadas por los ciberdelincuentes. Entre estos se encontraron más de 2200 BTC (unos 110 millones de dólares al día de la fecha) sin gastar cuando ocurrió la irrupción del grupo.

El equipo parte de la operación, luego de la incautación, supo también utilizar los mismos medios utilizados por LockbitSupp en su sitio como un canal para publicar sus hallazgos, incluso hacer una oferta para ponerle un valor de a la pregunta: ¿Quién es LockbitSupp?

Operación Cronos

La Operación Cronos es llevada adelante por un grupo de trabajo encabezado por la Agencia Nacional contra el Crimen (NCA) del Reino Unido y coordinado en Europa por Europol y Eurojust. La investigación comenzó en abril de 2022 en Eurojust, a petición de las autoridades francesas.

Durante meses de investigación se ha logrado comprometer la infraestructura de Lockbit, esta se encuentra ahora bajo control policial y está formada por la plataforma principal junto a unos 34 servidores en Países Bajos, Alemania, Finlandia, Francia, Suiza, Australia, Estados Unidos y Reino Unido.

El departamento de justicia de los Estados Unidos ha anunciado la disrupción en su canal de Youtube:

U.S. and U.K. Disrupt LockBit Ransomware Variant

Conclusión

La Operación Cronos es una muestra de varias operaciones colectivas en pos de la defensa de los ecosistemas digitales que se ven atacados por grupos como LockbitSupp. Estos actores no están exentos de cometer errores por los que ser descubiertos, podríamos decir que ha sido tan simple como una vulnerabilidad bien explotada, pero dejaríamos fuera meses de trabajo y dedicación de parte de los equipos involucrados en la investigación.

En esta operación histórica es notable como se ha buscado generar un impacto en los distintos vínculos de un actor de amenaza. En el mundo del cibercrimen la confianza no es algo que se obtenga fácilmente y si bien el golpe a los activos de LockbitSupp puede ser significativo, podemos decir que uno más complejo de recuperar está relacionado con su reputación y los riesgos de establecer operaciones con ellos en un modelo “as a Service”.

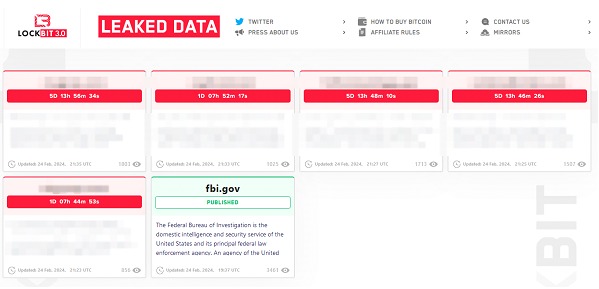

¿Volveremos a ver a este grupo de amenazas en acción? Es una respuesta que no tardó en hacerse responder cuando unos 5 días después se publicara un anuncio sobre la “reanudación del negocio” y un comunicado admitiendo “negligencia personal e irresponsabilidad”. Se publican en su sitio 5 temporizadores con nuevas víctimas.

En este retorno además admitió la falta de actualizaciones en los servicios que utilizan PHP. (probablemente CVE-2023-3824). El grupo ha aplicado una actualización y ha puesto a disposición una especie de recompensa ante de detección de una nueva vulnerabilidad.

Este largo mensaje parece entonces un control de daños y un intento por restaurar la credibilidad, aunque solo el tiempo dirá entonces como se desarrollará esta historia digna de una película.