Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

Lockbit Ransomware (Bleeping Computer)

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

disrupted-by-global-police-operation/

- https://www.bleepingcomputer.com

/news/security/police-arrest-lockbit-ransomware

-members-release-decryptor-in-global-crackdown/

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

gang-has-over-110-million-in-unspent-bitcoin/

- https://www.bleepingcomputer.com

/news/security/lockbit-ransomware-

returns-restores-servers-after-police-disruption/

Lockbit Ransomware vs Operación Cronos

Mais de quatro anos de operações, cerca de 1.700 organizações afetadas, pelo menos 100 milhões de dólares e cerca de 200 afiliados, esse cenário complexo de gerenciar foi encontrado pela LockBitSupp na semana passada com a Operação Cronos por meio de uma vulnerabilidade de PHP.

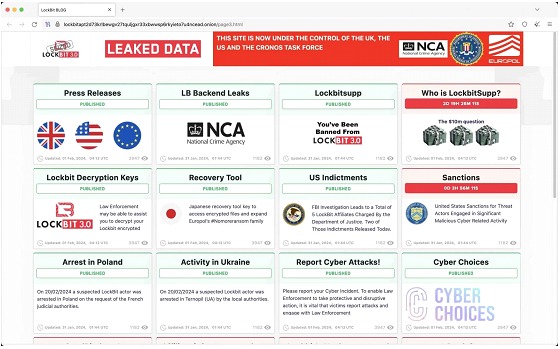

Após a apreensão, o site de violação de dados da LockBit mostrou:

"O site está agora sob o controle das autoridades. Este site está agora sob o controle da Agência Nacional de Crimes do Reino Unido, trabalhando em estreita cooperação com o FBI e a força-tarefa internacional de aplicação da lei, a Operação Cronos".

A operação LockBit é executada pelo agente da ameaça conhecido como LockBitSupp, que se comunica usando o serviço de mensagens TOX. Uma mensagem agora é exibida em sua conta:

Mensagem escrita em russo: "O FBI bagunçou os servidores por meio do PHP, os servidores de backup sem PHP não podem ser tocados".

LockBit e sua cadeia de suprimentos

A operação do LockBit como ransomware como serviço (RaaS) surgiu em setembro de 2019 e, desde então, tem como alvo uma ampla gama de organizações de alto nível em todo o mundo. As autoridades policiais envolvidas também removeram o painel de afiliados do LockBit e adicionaram uma mensagem mencionando que o código-fonte, os bate-papos e as informações das vítimas do LockBit, entre outros itens de valor para a investigação, foram apreendidos.

Uma mensagem especial para os afiliados também foi deixada na plataforma:

"As autoridades policiais assumiram o controle da plataforma da Lockbit e obtiveram todas as informações nela contidas. Essas informações estão relacionadas ao grupo Lockbit e a você, seu afiliado.

Temos o código-fonte, os detalhes das vítimas que você atacou, a quantia de dinheiro extorquida, os dados roubados, os bate-papos e muito, muito mais Você pode agradecer à Lockbitsupp e à sua infraestrutura falha por essa situação... talvez entremos em contato com você muito em breve.

Tenha um bom dia.

Atenciosamente,

A Agência Nacional de Crimes do Reino Unido, o FBI, a Europol e a Força-Tarefa de Aplicação da Lei da Operação Cronos."

O material obtido na invasão digital começou a ser usado, não apenas para moldar outras investigações, mas também para o desenvolvimento de uma ferramenta para descriptografar arquivos previamente criptografados pelo LockBit Ransomware, que agora está disponível no portal No More Ransom.

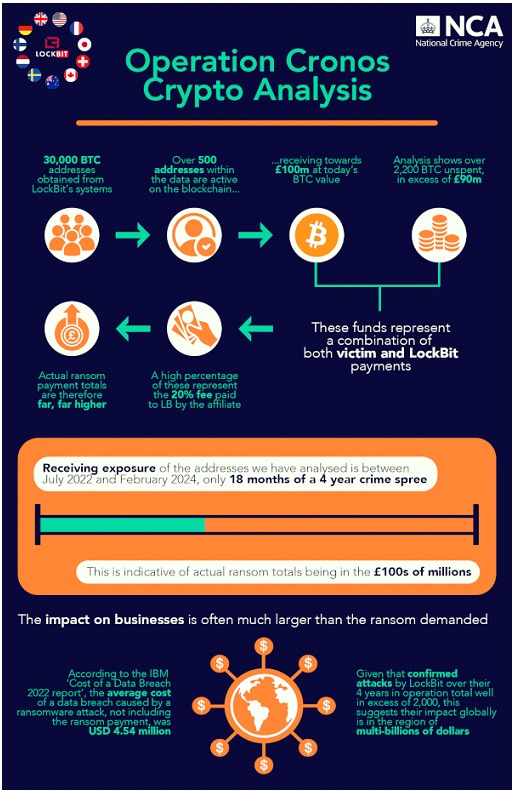

Os pesquisadores também obtiveram informações valiosas sobre "contabilidade" e ativos criptográficos para entender melhor o escopo das operações realizadas pelos criminosos cibernéticos. Entre elas, mais de 2.200 BTC (cerca de US$ 110 milhões até o momento) foram encontrados sem uso no momento da invasão do grupo.

A equipe envolvida na operação, após a apreensão, também pôde usar a mesma mídia usada pela LockbitSupp em seu site como um canal para publicar suas descobertas, até mesmo fazendo uma oferta para colocar um valor na pergunta: Quem é a LockbitSupp?

Operação Cronos

A Operação Cronos está sendo conduzida por uma força-tarefa liderada pela National Crime Agency (NCA) do Reino Unido e coordenada na Europa pela Europol e pela Eurojust. A investigação começou em abril de 2022 na Eurojust, a pedido das autoridades francesas.

Meses de investigação levaram ao comprometimento da infraestrutura da Lockbit, que agora está sob controle da polícia e consiste na plataforma principal, juntamente com cerca de 34 servidores na Holanda, Alemanha, Finlândia, França, Suíça, Austrália, Estados Unidos e Reino Unido.

O Departamento de Justiça dos EUA anunciou a interrupção em seu canal no YouTube:

EUA e o Reino Unido interrompem a variante do ransomware LockBit

Conclusão

A Operação Cronos é uma amostra de várias operações coletivas em busca da defesa de ecossistemas digitais atacados por grupos como o LockbitSupp. Esses atores não estão isentos de cometer erros pelos quais são pegos, poderíamos dizer que foi tão simples quanto uma vulnerabilidade bem explorada, mas estaríamos deixando de lado meses de trabalho e dedicação por parte das equipes envolvidas na investigação.

Nessa operação histórica, é notável como ela procurou impactar os vários elos de um agente de ameaças. No mundo do crime cibernético, a confiança não é algo que vem facilmente e, embora o golpe nos ativos da LockbitSupp possa ser significativo, podemos dizer que um golpe mais complexo de recuperar está relacionado à sua reputação e aos riscos de estabelecer operações com eles em um modelo "as a Service".

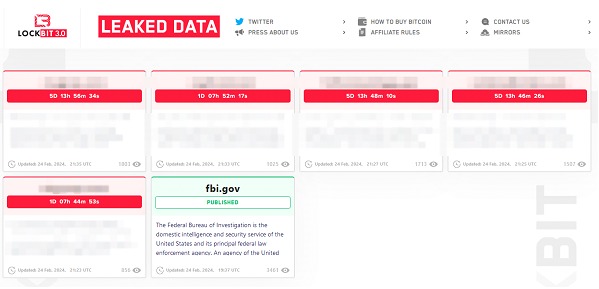

Veremos esse grupo de ameaças em ação novamente? Essa é uma resposta que não demorou muito para ser respondida quando, cerca de 5 dias depois, eles publicaram um anúncio sobre a "retomada dos negócios" e uma declaração admitindo "negligência pessoal e irresponsabilidade". Cinco cronômetros com novas vítimas foram publicados em seu site.

Nesse retorno, ele também admitiu a falta de atualizações nos serviços que utilizam PHP (provavelmente CVE-2023-3824). O grupo aplicou uma atualização e disponibilizou uma espécie de recompensa pela detecção de uma nova vulnerabilidade.

Essa longa mensagem, portanto, parece ser um controle de danos e uma tentativa de restaurar a credibilidade, embora só o tempo dirá como essa história digna de filme se desenrolará.