Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Develando técnicas de Fast Flux: Estrategias para Protegerse

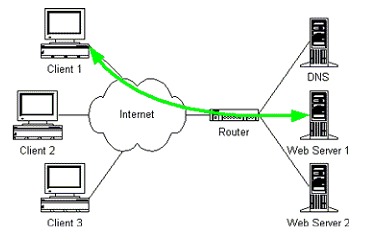

Fast Flux es una técnica que implica la asociación dinámica de direcciones IP con un único Nombre de Dominio. En esta estrategia, el cambio rápido y constante de direcciones IP facilita la evasión de sistemas de seguridad por parte de los atacantes. La clave radica en la capacidad de cambiar de dirección IP de manera rápida y eficiente, lo que permite que los sistemas del atacante sigan funcionando sin interrupciones. Cuando una dirección IP es bloqueada, el sistema se traslada inmediatamente a otra dirección, asegurando la persistencia del ataque. Esta táctica se utiliza comúnmente en combinación con Botnets, lo que proporciona a los atacantes un mayor tiempo de actividad para llevar a cabo sus acciones maliciosas.

Funcionamiento

La técnica Fast Flux funciona mediante la asociación dinámica y constante de direcciones IP con un único Nombre de Dominio (ND). A continuación, se describe su funcionamiento en detalle:

• Asociación IP-Dominio: Fast Flux comienza asociando múltiples direcciones IP con un mismo Nombre de Dominio. Este dominio suele ser controlado por los atacantes.

• Cambios Rápidos de IP: La característica distintiva de Fast Flux es el cambio rápido y constante de direcciones IP asociadas al Nombre de Dominio. Este cambio se realiza de manera rápida y automática.

• Evasión de Detección: Cuando un sistema de seguridad detecta y bloquea una dirección IP utilizada en el ataque, la técnica Fast Flux permite que el sistema se adapte inmediatamente, cambiando a otra dirección IP. Este proceso de cambio continuo dificulta la detección y bloqueo efectivo por parte de los sistemas de seguridad.

• Persistencia del Ataque: Al cambiar rápidamente de direcciones IP, los sistemas de los atacantes logran mantener la persistencia en sus acciones maliciosas. Aunque una dirección IP pueda ser bloqueada, el ataque no se ve interrumpido, ya que el sistema se mueve de inmediato a otra dirección IP disponible.

• Utilización con Botnets: Fast Flux se combina a menudo con Botnets, redes de dispositivos comprometidos controlados por los atacantes. La combinación de estas dos técnicas permite a los atacantes tener un mayor tiempo de actividad para llevar a cabo sus actividades maliciosas.

La estrategia Fast Flux se ejecuta aprovechando una técnica de distribución de carga denominada DNS round-robin, junto con la configuración de un corto tiempo de vida (TTL) para cada dirección IP asociada. Este enfoque implica que algunas o todas las direcciones IP vinculadas son, con frecuencia, alojamientos web comprometidos por los atacantes. Estas máquinas, ubicadas en las direcciones IP comprometidas, funcionarán como proxies para el servidor original del atacante. Este proceso permite una constante rotación de direcciones IP, dificultando la detección y bloqueo de las actividades maliciosas, al mismo tiempo que garantiza la persistencia del ataque.

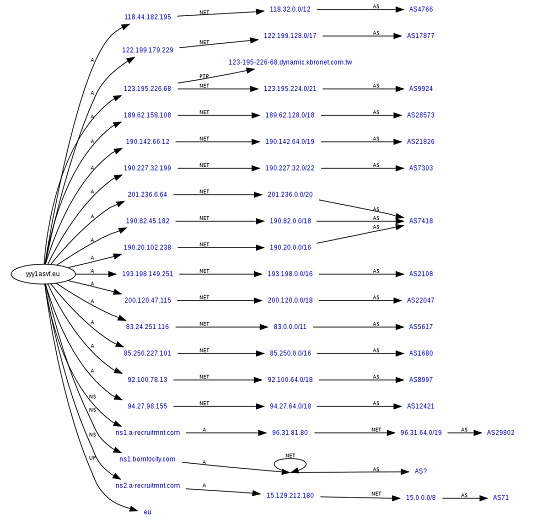

Single Flux vs Double Flux

En una red de un solo flujo (Single Flux), el servidor de nombres autoritativo de un nombre de dominio de fast flux permuta continuamente registros de recursos DNS con valores de tiempo de vida (TTL) cortos, generalmente entre 180 y 600 segundos. Los registros permutados del archivo de zona incluyen registros A, AAAA y CNAME, y la disposición se realiza a menudo mediante el método de round-robin, utilizando un registro que contiene las direcciones IP y nombres DDNS de hosts comprometidos.

Ya es difícil bloquear un dominio y rastrear el origen de la actividad dañina, pero el doble flujo (Double Flux) añade otra capa de flujo DNS, haciéndolo aún más complejo. Durante el doble flujo rápido, la dirección IP del servidor de nombres autoritativo también se cambia con frecuencia. En términos técnicos, esto implica que tanto los registros DNS A del dominio como los registros DNS NS de la zona se actualizan con regularidad.

Usos maliciosos

Los atacantes utilizan la técnica Fast Flux por varias razones, aprovechando sus características dinámicas y evasivas para llevar a cabo diversas actividades maliciosas. Algunos de los usos más comunes de Fast Flux por parte de los atacantes incluyen:

• Evasión de Detección: Fast Flux permite a los atacantes eludir sistemas de detección y bloqueo al cambiar rápidamente las direcciones IP asociadas a un dominio. Esto dificulta la identificación y bloqueo de las actividades maliciosas por parte de las soluciones de seguridad.

• Persistencia en Ataques: La capacidad de cambiar constantemente de direcciones IP garantiza la persistencia en los ataques. Incluso si una dirección IP es bloqueada, el atacante puede continuar sus operaciones sin interrupciones, desafiando los intentos de mitigación.

• Distribución de Contenido Malicioso: Los atacantes pueden utilizar Fast Flux para distribuir contenido malicioso, como malware, Phishing o páginas de destino falsas. Al cambiar rápidamente las direcciones IP, dificultan que los servicios de seguridad bloqueen el acceso a sitios comprometidos.

• Alojamiento de Botnets: Fast Flux se combina a menudo con el alojamiento de Botnets. Las direcciones IP en constante cambio dificultan la identificación y la desactivación de los nodos de la Botnet, permitiendo que los atacantes mantengan el control sobre sus redes de dispositivos comprometidos.

• Fraude Publicitario: Los atacantes pueden utilizar Fast Flux para dirigir tráfico a sitios web fraudulentos o para participar en esquemas de fraude publicitario, generando ingresos fraudulentos a través de clics falsos o impresiones publicitarias.

• Ofuscación de Infraestructura: Fast Flux puede ser utilizado para ofuscar la infraestructura de ataque, dificultando que los investigadores y analistas de seguridad rastreen y comprendan la red de servidores utilizada en un ataque.

• Ataques Distribuidos de Denegación de Servicio (DDoS): Al cambiar rápidamente las direcciones IP utilizadas en un ataque DDoS, los atacantes pueden complicar los esfuerzos de mitigación al dificultar la identificación y el bloqueo de las fuentes de tráfico malicioso.

• Desviación de Tráfico: Los atacantes pueden usar Fast Flux para desviar tráfico legítimo a servidores maliciosos, comprometiendo la privacidad y seguridad de los usuarios finales.

Medidas de Protección

Evitar el Fast Flux puede ser un desafío debido a su naturaleza dinámica y su capacidad para eludir las defensas convencionales. Sin embargo, existen algunas medidas que pueden ayudar a mitigar el riesgo y protegerse contra este tipo de técnica:

Monitoreo de Tráfico DNS:

Implementar soluciones de monitoreo de tráfico DNS para detectar patrones inusuales, cambios rápidos de IP y comportamientos asociados con Fast Flux.

Lista de permitidos de Dominios e IPs:

Mantener una lista blanca actualizada de dominios e IPs confiables, bloqueando el acceso a aquellos que no estén en la lista para reducir la superficie de ataque.

Configuración de TTL:

Ajustar el Tiempo de Vida (TTL) de los registros DNS de manera adecuada para equilibrar la eficiencia del sistema y la capacidad de respuesta ante cambios rápidos.

Seguridad en Capas:

Implementar medidas de seguridad en capas, como firewalls, sistemas de detección de intrusiones (IDS) y antivirus, para una defensa integral.

Actualizaciones de Firmas de Amenazas:

Mantener actualizadas las firmas de amenazas en los sistemas de seguridad para reconocer patrones y comportamientos asociados con Fast Flux.

Formación del Personal:

Educar a los usuarios sobre las tácticas de ingeniería social y phishing, ya que Fast Flux a menudo se combina con estas amenazas para infectar sistemas.

Análisis Forense de Tráfico:

Realizar análisis forense del tráfico afectado para identificar patrones, direcciones IP y nombres de dominio utilizados en el ataque.

Colaboración en Comunidades de Seguridad:

Participar en comunidades de intercambio de información de amenazas para obtener datos actualizados y colaborar en la identificación de tácticas de Fast Flux.

Monitoreo de Actividad Maliciosa:

Establecer sistemas de monitoreo continuo para identificar y rastrear la actividad maliciosa, lo que puede proporcionar pistas adicionales sobre la presencia de Fast Flux.

Análisis de Nombres de Dominio (DNS):

Analizar los patrones de nombres de dominio utilizados en la técnica Fast Flux para identificar posibles conexiones y variantes utilizadas por los atacantes.

Coordinación con Proveedores de Servicios:

Colaborar con proveedores de servicios de Internet y otros proveedores relevantes para compartir información y tomar medidas contra infraestructuras maliciosas.

Conclusiones

Los tipos de Fast Flux, ya sea Single Flux o Double Flux, representan estrategias avanzadas utilizadas por ciberdelincuentes para dificultar la detección y mitigación de sus actividades maliciosas. En un entorno de Single Flux, la permutación continua de registros DNS con TTL cortos complica el bloqueo de dominios y el rastreo de la actividad dañina. El Double Flux, por su parte, añade una capa adicional de complejidad al cambiar frecuentemente la dirección IP del servidor de nombres autoritativo, dificultando aún más la identificación de la fuente del ataque. La protección efectiva contra estas tácticas requiere un enfoque integral que incluya monitoreo activo, actualizaciones de seguridad regulares y colaboración en comunidades de intercambio de amenazas.