Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Revelando técnicas de fluxo rápido: estratégias para se proteger

Fast Flux é uma técnica que envolve a associação dinâmica de endereços IP a um único nome de domínio. Nessa estratégia, a mudança rápida e constante dos endereços IP facilita a evasão dos sistemas de segurança pelos invasores. A chave está na capacidade de alterar os endereços IP de forma rápida e eficiente, o que permite que os sistemas do invasor continuem funcionando sem interrupção. Quando um endereço IP é bloqueado, o sistema muda imediatamente para outro endereço, garantindo a persistência do ataque. Essa tática é comumente usada em combinação com Botnets, dando aos atacantes mais tempo de atividade para realizar suas ações maliciosas.

Operação

A técnica Fast Flux funciona associando de forma dinâmica e constante endereços IP a um único nome de domínio (ND). Sua operação é descrita em detalhes a seguir:

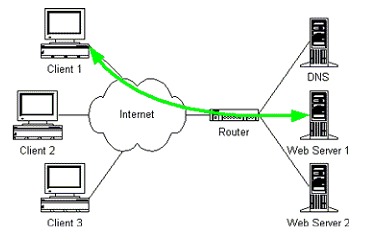

• Associação entre IP e domínio: o Fast Flux começa associando vários endereços IP ao mesmo nome de domínio. Esse domínio geralmente é controlado por invasores.

• Mudanças rápidas de IP: o recurso diferenciado do Fast Flux é a mudança rápida e constante dos endereços IP associados ao nome de domínio. Essa alteração é feita de forma rápida e automática.

• Evasão de detecção: quando um sistema de segurança detecta e bloqueia um endereço IP usado no ataque, a técnica Fast Flux permite que o sistema se adapte imediatamente, mudando para outro endereço IP. Esse processo de mudança contínua dificulta a detecção e o bloqueio eficaz pelos sistemas de segurança.

• Persistência do ataque: ao mudar rapidamente os endereços IP, os sistemas dos invasores conseguem manter a persistência em suas ações maliciosas. Mesmo que um endereço IP possa ser bloqueado, o ataque não é interrompido, pois o sistema muda imediatamente para outro endereço IP disponível.

• Uso com Botnets: o Fast Flux é frequentemente combinado com Botnets, redes de dispositivos comprometidos controlados por invasores. A combinação dessas duas técnicas permite que os invasores tenham mais tempo de atividade para realizar suas atividades maliciosas.

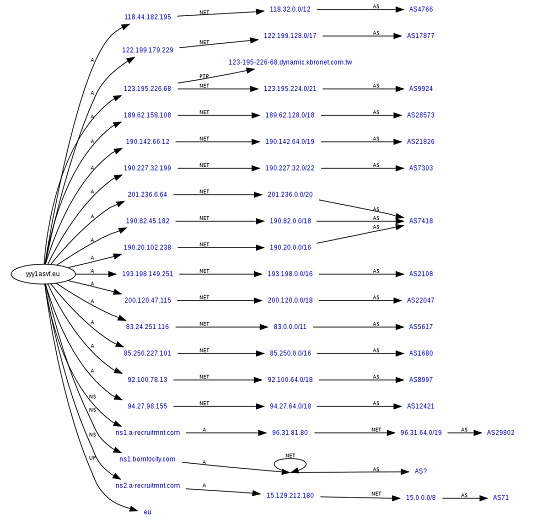

A estratégia Fast Flux é executada por meio de uma técnica de compartilhamento de carga chamada DNS round-robin, juntamente com a configuração de um TTL (time-to-live, tempo de vida curto) para cada endereço IP associado. Essa abordagem implica que alguns ou todos os endereços IP vinculados são frequentemente hosts da Web comprometidos por invasores. Esses computadores, localizados nos endereços IP comprometidos, funcionarão como proxies para o servidor original do invasor. Esse processo permite uma rotação constante de endereços IP, dificultando a detecção e o bloqueio de atividades mal-intencionadas e, ao mesmo tempo, garantindo a persistência do ataque.

Fluxo simples vs. fluxo duplo

Em uma rede de fluxo único, o servidor de nomes autoritativo de um nome de domínio de fluxo rápido permuta continuamente os registros de recursos de DNS com valores TTL (time-to-live) curtos, geralmente entre 180 e 600 segundos. Os registros permutados no arquivo de zona incluem registros A, AAAA e CNAME, e a disposição geralmente é feita pelo método round-robin, usando um registro que contém os endereços IP e os nomes DDNS dos hosts comprometidos.

Já é difícil bloquear um domínio e rastrear a origem da atividade mal-intencionada, mas o Double Flux adiciona outra camada de fluxo de DNS, tornando-o ainda mais complexo. Durante o fluxo duplo rápido, o endereço IP do servidor de nomes autoritativo também é alterado com frequência. Em termos técnicos, isso implica que tanto os registros DNS A do domínio quanto os registros DNS NS da zona são atualizados regularmente.

Usos maliciosos

Os invasores usam a técnica Fast Flux por vários motivos, aproveitando-se de suas características dinâmicas e evasivas para realizar várias atividades mal-intencionadas. Alguns dos usos mais comuns do Fast Flux pelos atacantes incluem:

• Evasão de detecção: o Fast Flux permite que os invasores evitem os sistemas de detecção e bloqueio alterando rapidamente os endereços IP associados a um domínio. Isso dificulta a identificação e o bloqueio de atividades mal-intencionadas pelas soluções de segurança.

• Persistência nos ataques: a capacidade de alterar constantemente os endereços IP garante a persistência nos ataques. Mesmo que um endereço IP seja bloqueado, o invasor pode continuar suas operações sem interrupções, desafiando as tentativas de atenuação.

• Distribuição de conteúdo malicioso: os invasores podem usar o Fast Flux para distribuir conteúdo malicioso, como malware, phishing ou páginas de destino falsas. Ao alterar rapidamente os endereços IP, eles dificultam que os serviços de segurança bloqueiem o acesso a sites comprometidos.

• Hospedagem de botnets: o Fast Flux é frequentemente combinado com a hospedagem de botnets. A mudança constante de endereços IP dificulta a identificação e a desativação de nós de botnets, permitindo que os invasores mantenham o controle sobre suas redes de dispositivos comprometidos.

• Fraude de anúncios: os invasores podem usar o Fast Flux para direcionar o tráfego para sites fraudulentos ou para participar de esquemas de fraude de anúncios, gerando receita fraudulenta por meio de cliques ou impressões de anúncios falsos.

• Ofuscação da infraestrutura: o Fast Flux pode ser usado para ofuscar a infraestrutura de ataque, dificultando o rastreamento e a compreensão da rede de servidores usada em um ataque por pesquisadores e analistas de segurança.

• Ataques de negação de serviço distribuído (DDoS): ao alterar rapidamente os endereços IP usados em um ataque DDoS, os invasores podem complicar os esforços de atenuação, dificultando a identificação e o bloqueio de fontes de tráfego mal-intencionado.

• Desvio de tráfego: os invasores podem usar o Fast Flux para desviar o tráfego legítimo para servidores mal-intencionados, comprometendo a privacidade e a segurança dos usuários finais.

Medidas de proteção

Evitar o Fast Flux pode ser um desafio devido à sua natureza dinâmica e à sua capacidade de burlar as defesas convencionais. No entanto, existem algumas medidas que podem ajudar a reduzir o risco e proteger contra esse tipo de técnica:

Monitoramento do tráfego de DNS:

Implemente soluções de monitoramento de tráfego de DNS para detectar padrões incomuns, mudanças rápidas de IP e comportamentos associados ao Fast Flux.

Lista de domínios e IPs permitidos:

Mantenha uma lista branca atualizada de domínios e IPs confiáveis, bloqueando o acesso àqueles que não estão na lista para reduzir a superfície de ataque.

Configuração TTL:

Ajuste o TTL (Time to Live) dos registros de DNS adequadamente para equilibrar a eficiência do sistema e a capacidade de resposta a mudanças rápidas.

Segurança em camadas:

Implemente medidas de segurança em camadas, como firewalls, sistemas de detecção de intrusão (IDS) e antivírus, para uma defesa abrangente.

Atualizações de assinaturas de ameaças:

Mantenha assinaturas de ameaças atualizadas nos sistemas de segurança para reconhecer padrões e comportamentos associados ao Fast Flux.

Treinamento da equipe:

Eduque os usuários sobre engenharia social e táticas de phishing, pois o Fast Flux geralmente se combina com essas ameaças para infectar sistemas.

Análise forense de tráfego:

Realizar análise forense do tráfego afetado para identificar padrões, endereços IP e nomes de domínio usados no ataque.

Colaboração em comunidades de segurança:

Participe de comunidades de compartilhamento de informações sobre ameaças para obter dados atualizados e ajudar a identificar as táticas do Fast Flux.

Monitoramento de atividades maliciosas:

Estabeleça sistemas de monitoramento contínuo para identificar e rastrear atividades mal-intencionadas, que podem fornecer pistas adicionais sobre a presença do Fast Flux.

Análise do sistema de nomes de domínio (DNS):

Analisar os padrões de nome de domínio usados na técnica Fast Flux para identificar possíveis conexões e variantes usadas pelos invasores.

Coordenação com provedores de serviços:

Colaborar com os ISPs e outros provedores relevantes para compartilhar informações e tomar medidas contra infraestruturas maliciosas.

Conclusões

Os tipos de Fast Flux, seja Single Flux ou Double Flux, representam estratégias avançadas usadas pelos criminosos cibernéticos para dificultar a detecção e a mitigação de suas atividades mal-intencionadas. Em um ambiente Single Flux, a permutação contínua de registros de DNS com TTLs curtos complica o bloqueio de domínios e o rastreamento de atividades mal-intencionadas. O Double Flux, por outro lado, acrescenta uma camada adicional de complexidade ao alterar com frequência o endereço IP do servidor de nomes autorizado, dificultando ainda mais a identificação da origem do ataque. A proteção eficaz contra essas táticas requer uma abordagem abrangente que inclua monitoramento ativo, atualizações regulares de segurança e colaboração em comunidades de compartilhamento de ameaças.