Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Ransomware SEXi: Impacto en ambientes virtualizados

Durante el avance de un ataque, los adversarios buscarán los caminos más cortos, las alternativas más económicas y el retorno de inversión más alto, generalmente traducido en impacto para sus víctimas, esto ha llevado a grupos de ciberdelincuentes a enfocarse en entornos específicos como es el caso de los ambientes de virtualización como VMware ESXi, Hyper-V entre otros. El cifrado de datos en estos entornos representa directamente la pérdida de grandes volúmenes de datos y la interrupción de operaciones a gran escala en el entorno.

Recientemente, se han registrado los casos de Panera Bread y Omni Hotels , dos cadenas estadounidenses, que aunque de sectores distintos (Panadería y Hotelería) fueron afectadas por una variante de ransomware que cifró las máquinas virtuales de la organización, en ambos casos aunque los datos lograron restaurarse, se demoraron días o semanas en restablecer todos los servicios dejando inhabilitados servicios internos que soportaban operaciones (Como acceso a habitaciones) como servicios expuestos como sitios web o aplicaciones, el impacto a la operación y la imagen de la organización no se resuelve con el respaldo de los datos.

Caso SEXi

IxMetro Powerhost, un proveedor chileno de servicios de hosting y centros de datos, fue víctima de un ataque por parte de un nuevo grupo de ransomware denominado “SEXi”. (Sexi como un juego de palabras de ESXi). PowerHost es una compañía que ofrece servicios de alojamiento, interconectividad y centros de datos, con presencia en EE. UU., Sudamérica y Europa.

Se notificó a los clientes haber sido blanco de un ataque durante la madrugada del sábado (el horario preferido para este tipo de ataques). Este incidente resultó en el cifrado de algunos de los servidores VMware ESXi usados para hospedar servidores privados virtuales de clientes. Horas después del incidente, se informó que podría ser imposible restaurar los servidores, las copias de seguridad también resultaron cifradas.

Durante las negociaciones para obtener una clave de descifrado, la banda de ransomware exigió un pago de dos bitcoins por cada víctima, suma que el director ejecutivo de PowerHost estimó en 140 millones de dólares.

“Desde el principio del problema, hemos estado en contacto y colaborado con varias agencias de seguridad en varios países para determinar si estaban al tanto de este ransomware. Toda la información que hemos recopilado indica que se trata de nuevas variantes con un nivel de daño muy alto. Personalmente, negocié con el secuestrador, que exigía una cantidad exorbitante de bitcoins por cliente: 2 BTC por cada uno, lo que sumaba unos 140 millones. Sin embargo, incluso si pudiéramos reunir la cantidad necesaria, ¿realmente nos ayudaría? La recomendación unánime de todos los organismos encargados de hacer cumplir la ley es no negociar, ya que en más del 90% de los casos los delincuentes simplemente desaparecen después del pago.”

Ricardo Rubem, director general de PowerHost.

Un análisis rápido del mensaje nos podría hablar de buenas prácticas en materia de colaboración, un análisis de las muestras que no es concluyente en referencia a otros casos y la negociación como última alternativa, aunque sin dar claridad sobre los próximos pasos.

Por otro lado, el plan de respuesta de la empresa ha proporcionado nuevos servidores privados virtuales (VPS) para aquellos clientes que aún poseen el contenido de su sitio web, con el fin de que puedan restablecer.

SEXi en funcionamiento

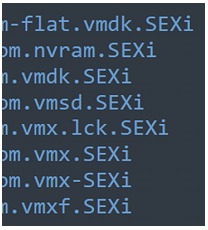

De acuerdo con el especialista en ciberseguridad de CronUp, Germán Fernández, PowerHost el ransomware identificado añade la extensión .SEXi y genera notas de rescate denominadas SEXi.txt.

Se incluyen en la afectación todos los archivos de las máquinas virtuales, incluyendo configuraciones y discos virtuales.

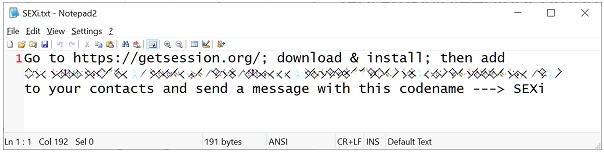

En cuanto a la infraestructura de la operación de ransomware, actualmente no se registran características particulares. Las notas de rescate simplemente instruyen a las víctimas para que descarguen la aplicación de mensajería Session y se pongan en contacto a través de la dirección proporcionada.

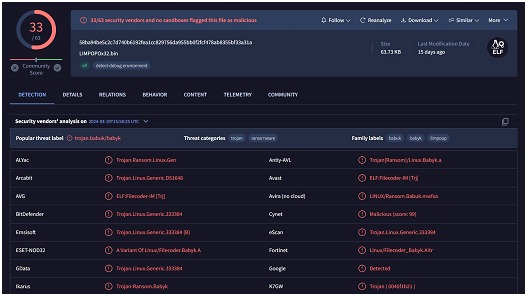

El instructor de SANS Will Thomas encontró otras variantes que han estado en uso desde febrero de 2024, estas variantes utilizan los nombres SOCOTRA, FORMOSA y LIMPOPO.

En la muestra de LIMPOPO compartida por Thomas, se puede ver que se crearon utilizando el código fuente filtrado del ransomware Babuk , que ha sido utilizado por numerosas bandas de ransomware para crear cifradores ESXi. También se encontraron cifradores de Windows relacionados con esta operación que se crearon utilizando el código fuente filtrado de LockBit 3.0.

Se desconoce si los atacantes están extrayendo datos para extorsionar a las empresas con tácticas de doble extorsión mediante sitios de filtraciones de datos. No obstante, dado que esta operación de ransomware es muy reciente, esta situación podría cambiar en cualquier momento.

Conclusiones

En concordancia a este incidente, el CSIRT del gobierno chileno emitió un aviso advirtiendo a las organizaciones que actualicen el software de VMware a las últimas versiones y ofreció consejos sobre cómo proteger los servidores.

Aunque si bien los ataques dirigidos a máquinas virtuales no son nada nuevo , los ataques del último mes continúan demostrando que son sistemas de TI críticos que deben protegerse adecuadamente para evitar interrupciones desastrosas.