Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Rayshadow - Vulnerabilidade para a estrutura de IA

Durante a progressão de um ataque, os adversários buscarão os caminhos mais curtos, as alternativas mais baratas e o maior retorno sobre o investimento, geralmente traduzido em impacto para suas vítimas, o que levou os grupos de criminosos cibernéticos a se concentrarem em ambientes específicos, como ambientes de virtualização como VMware ESXi, Hyper-V e outros. A criptografia de dados nesses ambientes representa diretamente a perda de grandes volumes de dados e a interrupção de operações em grande escala no ambiente.

Recentemente, houve casos da Panera Bread e da Omni Hotels, duas cadeias americanas que, embora de setores diferentes (panificação e hotelaria), foram afetadas por uma variante de ransomware que criptografou as máquinas virtuais da organização. Em ambos os casos, embora os dados tenham sido restaurados, foram necessários dias ou semanas para restaurar todos os serviços, deixando os serviços internos que davam suporte às operações (como acesso aos quartos) como serviços expostos, como sites ou aplicativos.

Caso SEXi

A IxMetro Powerhost, um provedor chileno de serviços de hospedagem e data center, foi vítima de um ataque de um novo grupo de ransomware chamado "SEXi". (Sexi como um trocadilho com ESXi). A PowerHost é uma empresa de serviços de hospedagem, interconectividade e data center com presença nos EUA, na América do Sul e na Europa.

Os clientes foram notificados de que haviam sido alvo de um ataque durante as primeiras horas da manhã de sábado (o horário preferido para esse tipo de ataque). Esse incidente resultou na criptografia de alguns dos servidores VMware ESXi usados para hospedar os servidores virtuais privados dos clientes. Horas após o incidente, foi relatado que talvez fosse impossível restaurar os servidores, pois os backups também estavam criptografados.

Durante as negociações para obter uma chave de descriptografia, a gangue do ransomware exigiu um pagamento de dois bitcoins para cada vítima, uma quantia que o CEO da PowerHost estimou em US$ 140 milhões.

"Desde o início do problema, entramos em contato e colaboramos com várias agências de segurança em diversos países para determinar se elas estavam cientes desse ransomware. Todas as informações que reunimos indicam que se trata de novas variantes com um nível muito alto de danos. Pessoalmente, negociei com o sequestrador, que exigiu uma quantidade exorbitante de bitcoins por cliente: 2 BTC por cliente, totalizando cerca de 140 milhões. No entanto, mesmo que conseguíssemos levantar a quantia necessária, isso realmente nos ajudaria? A recomendação unânime de todas as agências de aplicação da lei é não negociar, pois em mais de 90% dos casos os criminosos simplesmente desaparecem após o pagamento."

Ricardo Rubem, CEO da PowerHost.

Uma análise rápida da mensagem poderia nos informar sobre boas práticas de colaboração, uma análise de amostras que é inconclusiva em relação a outros casos e a negociação como último recurso, mas sem esclarecer as próximas etapas.

Por outro lado, o plano de resposta da empresa forneceu novos servidores virtuais privados (VPS) para os clientes que ainda têm o conteúdo de seu site, para que possam restaurá-lo.

SEXi em operação

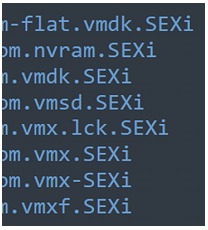

De acordo com o especialista em segurança cibernética da CronUp, German Fernandez, PowerHost, o ransomware identificado adiciona a extensão .SEXi e gera notas de resgate chamadas SEXi.txt.

Todos os arquivos de máquinas virtuais, incluindo configurações e discos virtuais, são incluídos no impacto.

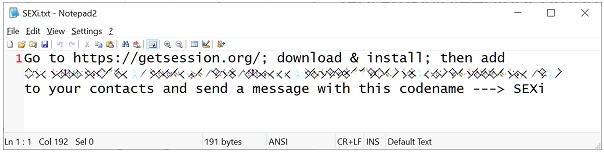

Quanto à infraestrutura da operação do ransomware, nenhum recurso específico foi registrado no momento. As notas de resgate simplesmente instruem as vítimas a baixar o aplicativo de mensagens Session e entrar em contato com ele por meio do endereço fornecido.

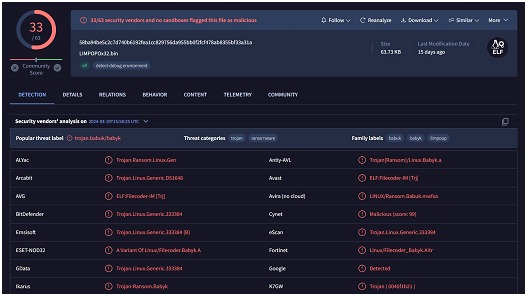

O instrutor da SANS, Will Thomas, encontrou outras variantes que estão em uso desde fevereiro de 2024. Essas variantes usam os nomes SOCOTRA, FORMOSA e LIMPOPO.

Na amostra LIMPOPO compartilhada por Thomas, pode-se ver que eles foram criados usando o código-fonte vazado do ransomware Babuk, que foi usado por várias gangues de ransomware para criar criptografadores ESXi. Descobriu-se também que os criptografadores do Windows relacionados a essa operação foram criados usando o código-fonte vazado do LockBit 3.0.

Não se sabe se os atacantes estão extraindo dados para extorquir empresas com táticas de extorsão dupla por meio de sites de violação de dados. No entanto, como essa operação de ransomware é muito recente, essa situação pode mudar a qualquer momento.

Conclusões

Em resposta a esse incidente, o CSIRT do governo chileno emitiu um aviso alertando as organizações para que atualizassem o software VMware para as versões mais recentes e oferecendo conselhos sobre como proteger os servidores

Embora os ataques direcionados a máquinas virtuais não sejam novidade, os ataques do últimomês continuam a demonstrar que esses sistemas de TI são essenciais e devem ser protegidos adequadamente para evitar interrupções desastrosas.