Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Ciberseguridad en la cuarta Revolución Industrial (Indústria 4.0)

Revolución Industrial, uno de los hechos notables que aprendemos cuando estudiamos historia, no solo enfocándonos en el evento en sí, sino también en cómo la sociedad se vio afectada por estos cambios, provocando cambios en la forma de trabajar, así como en la cultura y en vida diaria. La llegada de la máquina de vapor en ese momento instaló la idea de que tarde o temprano el ser humano iba a ser reemplazado por máquinas, pero también nos dio una aceleración en la producción, permitiendo el transporte de mercancías a largas distancias.

El caso es que con el tiempo predominaron varios avances orientados a la optimización de todos estos procesos manuales que el ser humano requería hacer. En estas revoluciones industriales, no hubo una sola revolución, hubo varios cambios que con el tiempo se consideraron hitos importantes que cambiaron las operaciones.

¿Cómo han evolucionado las tecnologías operativas?

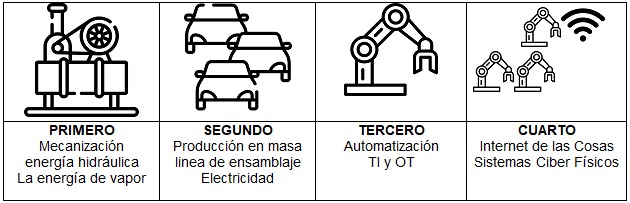

Se estima que a lo largo de los tiempos hubo cuatro grandes revoluciones industriales y que actualmente estamos por vivir una quinta revolución industrial, para que sean catalogadas como tal, el cambio que debe darse debe estar asociado a 3 factores importantes: económico, social y tecnológico.

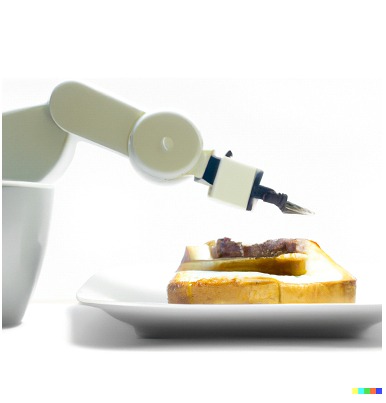

Como vemos en la pequeña tabla descriptiva, con la tercera revolución industrial empezamos a hablar de Tecnologías de la Información y Tecnologías de la Operación, en cuanto a la última, se refiere a procesos que se automatizan con instrucciones específicas para ejecutar tareas específicas. Por ejemplo: un brazo robótico que unta mermelada en el pan.

Como verá, se trata de tareas sencillas y claramente definidas. En ese momento, cierto brazo robótico se dedicaba a recibir instrucciones pero con la dificultad de mantener la coherencia en todo el proceso de creación de algo. En resumen, la necesidad de ser creado con la virtud de estar disponible en todo momento, por lo que en su proceso de diseño este sistema automático no fue creado pensando en la seguridad.

El problema de OT (OT vs IT)

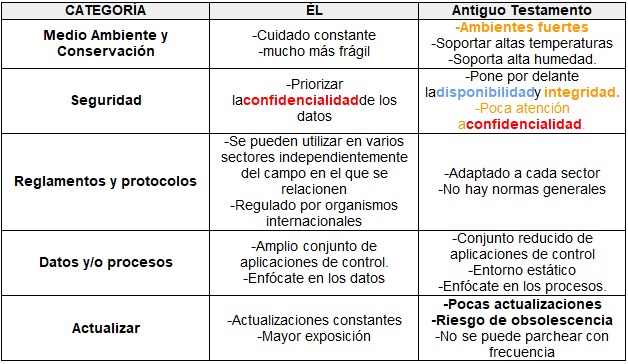

La tecnología de la información se caracteriza por la aplicación de equipos de telecomunicaciones destinados al procesamiento de datos, generalmente la utilizamos en diversos campos, por otro lado, las tecnologías de operaciones se dedican a detectar o cambiar procesos físicos a través del monitoreo y control. Así que en esta pequeña diferencia encontramos esa necesidad de disponibilidad de la que hablábamos más arriba. También podríamos evaluarlos y dividirlos en categorías en una pequeña tabla comparativa.

Hasta ahora, nadie había pensado que en el futuro habría una combinación de las dos tecnologías para brindar un mejor rendimiento en la producción. Hasta hace poco tiempo, los entornos OT (Operation Technology) no estaban conectados a los entornos IT (Information Technology), pero las tendencias actuales tienden a conectar estos sistemas automáticos entre sí, lo que significa que existe una comunicación constante entre los dispositivos que no están destinados a la seguridad y los sistemas que están diseñados para proporcionar seguridad. Si extraemos del cuadro algunas visiones interesantes, podemos destacar las siguientes frases célebres;

Un sistema OT posee:

⦁ poca atención a la confidencialidad

⦁ Se adelanta la disponibilidad

⦁ Estático ambiente

⦁ Pocas actualizaciones

Ahí es donde encontramos el brebaje perfecto para un sistema inseguro y los principales problemas que llevan a las resistencias a evolucionar hacia el nuevo concepto que trae consigo la Industria 4.0, los Ecosistemas Ciberfísicos.

¿Qué es un ecosistema físico cibernético?

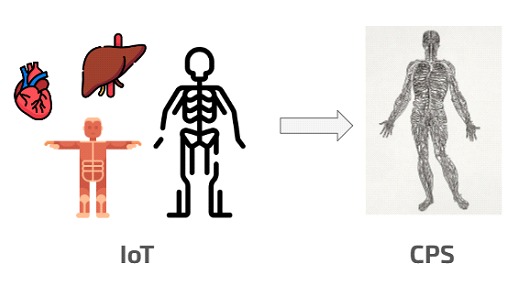

Un Ecosistema Físico Cibernético (CPS) es un grupo de dispositivos que integra capacidades de cómputo, almacenamiento, comunicación e interacción con cualquier proceso físico.

UUn CPS está conectado a todos estos componentes de IoT como un esqueleto que admite las interacciones. Este sistema está permanentemente conectado a internet para sincronizar correctamente las actividades. El CPS sería el sistema nervioso central que se comunica a través de internet con todos los dispositivos IoT que lo componen.

Pero, ¿qué sucede cuando esta interconexión se produce entre dispositivos heredados?¿Qué pasa también cuando este sistema es manejado por un humano que no tiene una visión correcta de sus limitaciones?

Esta interconexión asociada a la Industria 4.0 nos trae vulnerabilidades asociadas a su composición. Quizás nos trae las mismas viejas vulnerabilidades que se arrastran desde los dispositivos interconectados y el descuido que las personas tienen al manipularlos.

Posibles vectores de ataque orientados a CPS

Esta conexión, referenciada en las tecnologías de operación, tiene una brecha importante entre ellas, se estima que existe una brecha de 15 años entre los dispositivos TI y OT, si a esto le sumamos la gran diversidad de protocolos de comunicación de los dispositivos en OT mundo, preservar su seguridad se convierte en un gran desafío para los profesionales encargados de estos temas.

Para referenciar estos casos tenemos STUXNET en 2010 dirigido a una central nuclear e INDUSTROYER2. Una de las mayores amenazas detectadas a estas materias. La mayoría nace del error humano a las fallas comunes de estos dispositivos heredados interconectados (víctimas de la brecha tecnológica de 15 años).

Por lo tanto, dentro de estos problemas, encontramos la siguiente lista de los principales vectores de ataque que podrían ser útiles para los atacantes y sus respectivas soluciones potenciales;

⦁ Software no actualizado : Estamos ante tecnologías que no se actualizan con frecuencia, por la imposibilidad de hacerlo. Ya que hacer esto implica que hay que reiniciar toda la infraestructura.

Impacto:

⦁ Un atacante podría aprovechar la falta de una actualización para tener el tiempo necesario para expandir la superficie de su ataque.

⦁ También podría basarse en algún sistema anterior para diseñar una estrategia que le permita controlar los dispositivos de forma remota (piense en lo que sucedería si los dispositivos físicos son atacados y luego utilizados para diversos fines, por ejemplo, una planta de energía nuclear).

Solución posible:

⦁ ⦁ Implementar un flujo de actualización y los procedimientos correspondientes en caso de falla crítica que permita realizar acciones de ejecución remota de código en las plataformas componentes de un CPS.

⦁ Seguridad basada en el perímetro: :Originalmente pensamos que si nuestro perímetro de seguridad era seguro, no había necesidad de proteger las plataformas internas de la empresa, como nuestra red de área local.

Impacto:

⦁ Un atacante podría aprovechar la falta de atención de una red interna, pudiendo interceptar el tráfico entre los puntos críticos de comunicación de un CPS para hacerse con los datos y/o manipular la información a su antojo.

Solución posible:

⦁ Segmentar correctamente las redes dentro de una empresa, para evitar la existencia de múltiples puntos de comunicación que afecten la interoperabilidad de los componentes de nuestro CPS.

⦁ Comunicaciones inseguras y protocolos personalizados: La ausencia de encriptación o la tendencia a la disponibilidad de los componentes de nuestro ecosistema hace que las comunicaciones puedan ser fácilmente interceptadas. Adicionalmente, la mayoría de estas redes utilizan protocolos propietarios, al tener protocolos hechos especialmente para el tema, muchas veces sucede que tienen errores de diseño y fallas de seguridad que permiten al atacante dialogar sin problema con todos los componentes;

Impacto:

⦁ Un atacante podría aprovechar la falta de cifrado para poder capturar el tráfico en texto plano o, en su defecto, la ausencia de un cifrado fuerte.

Solución posible:

⦁ ⦁ Implementar protocolos seguros y en caso de que nuestra red CPS crítica no pueda aislarse de ninguna red que no necesite interactuar con ella.

⦁ Ausencia de marcos de referencia establecidos: Se deben desarrollar todo tipo de estrategias y estándares con el objetivo de potenciar la ciberseguridad de los dispositivos en la Industria para combinarlos con las medidas de seguridad de fábrica de los propios dispositivos. Dado que actualmente carecen de estos problemas;

Impacto:

⦁ En ausencia de un marco de referencia establecido, las implementaciones pueden estar sujetas a los descuidos habituales de una mala implementación, por ejemplo, si el manual de instrucciones no me pide una segmentación, no la implemento. Entonces, un atacante podría presenciar mucho más descuido de lo habitual.

Solución posible:

⦁ Si el estándar no existe, adaptarnos a las mejores prácticas que mejor nos sirvan para implementar redes y/o sistemas que interconectan componentes. Por ejemplo, las conocidas normativas CIS Benchmark y/o NIST.

⦁ Diseño inseguro de maquinaria y sensores: La protección de dispositivos y maquinaria no debe ser una preocupación después del hecho. En otras palabras, en el momento en que las propias máquinas están diseñadas, ya deben incluir medidas de seguridad. Ciberseguridad y seguridad física para reducir riesgos.

Impacto:

⦁ Un atacante puede aprovechar una falla de diseño haciendo que el sistema se comporte de manera extraña o de una manera asociada con su beneficio.

Solución posible:

⦁ Pensar en medidas que complementen la seguridad desde un enfoque que nos permita aportar la mayor contención posible ante estos fallos.

⦁ Seguridad física a nivel de las instalaciones: Por último, pero no menos importante, debemos asegurarnos de que también se presta especial atención a la seguridad de las instalaciones. Ya que si añadimos dispositivos vulnerables y desactualizados a las instalaciones estamos ante un inconveniente que potencia las vulnerabilidades actuales de los CPS que no pueden ser subsanadas por falta de las actualizaciones correspondientes.

Impacto:

⦁ Un atacante puede aprovechar una falla al acceder físicamente a los componentes de CPS para ejecutar cualquier ataque que necesite.

Solución posible:

⦁ Realizar pruebas de seguridad física que revelen las fallas actuales desde ese punto de vista, para luego poder solucionarlas antes de que ocurra cualquier tipo de accidente relacionado con este punto.

Conclusion

Como vimos en el artículo, ninguno de los temas son grandes novedades que nos lleven a repensar la seguridad desde puntos completamente desconocidos. El conocimiento que tenemos es nuestra mejor herramienta y debemos ponerlo a prueba. No debemos inhibir nuestra percepción de seguridad frente a las nuevas tecnologías.Simplificando el problema o, en su defecto, encontrando un factor común con algo ya conocido, una situación desconocida puede transformarse en un viejo conocido que sabemos cómo tratar, mientras olvidamos la gran diferencia que nuestra mente aporta a la tecnología desconocida.

Pensar es olvidar las diferencias, generalizar, abstraer.

"Ficciones" (1944), Jorge Luis Borges