Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Técnicas de Phishing No Convencionales

Dentro del ambiente de la ciberseguridad, prácticamente todos tenemos conocimiento sobre lo que es el Phishing, así como también las técnicas que se consideran mayormente conocidas. Esto es, generalmente, el envío de correos con asuntos que pueden resultar interesantes para la víctima, y que la llevan a caer en la trampa, y por ejemplo, La descarga de archivos que comprometerán su privacidad. Pero no estamos al tanto de otras metodologías que, al no ser tan simples como la mencionada anteriormente, presentan un desafío al momento de ser detectadas, y bien pueden afectar a usuarios con un nivel técnico mucho mayor. En este post, veremos algunas de ellas.

Atacando a usuarios avanzados

Es bastante claro que al momento de buscar un ataque del estilo “easy money” los atacantes intentarán primero ir por sobre usuarios con menor conocimiento relacionado con la informática; esto les puede significar una gran ventaja como para generar sus primeros pasos dentro de la red objetivo, y desde este primer ingreso, posiblemente ir escalando privilegios o comenzar a moverse lateralmente. En ese desarrollo existen ciertas dificultades y muchas veces toma tiempo llevar adelante todas estas tareas, las cuales bien podrían acortarse si uno, como atacante, obtuviera permisos por sobre una cuenta de un usuario con mayores privilegios dentro del entorno víctima, como lo podrían ser desarrolladores, personal de soporte técnico o administradores de servidores, por ejemplo. Esto, claro, significa un desafío mucho mayor, ya que resultará más complejo lograr que una de estas personas sea nuestra víctima, al tener un conocimiento técnico mayor.

Ahora que hemos dado un poco de contexto a la situación y al porqué de este artículo, podemos adentrarnos en los puntos más significativos con respecto a este tipo de ataque.

Tipos de Ataques de Phishing Avanzado

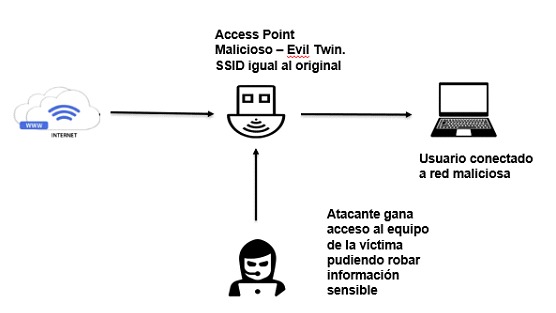

Evil Twin Phishing

Este ataque consiste en una técnica que puede ser efectiva frente a personas con mayor conocimiento, puesto que tiene más que ver con técnicas de engaño, que con cuestiones técnicas en sí. ¿En qué consiste? En crear una red Wi-Fi falsa mediante la cual una víctima bien puede conectarse allí, y dejar dentro de la misma información sensible. El peligro de esta técnica radica en el hecho de que una vez que la persona ingresó en la red falsa, toda la información que comparta allí, como todos los archivos que manipule, irán a un servidor controlado por el atacante. Las posibilidades de ataque no terminan allí, sino que también los atacantes bien podrían ingresar al equipo conectado, tomar control de los archivos que se encuentren en el mismo, así como información importante relacionada con credenciales de acceso.

Un usuario, aun avanzado, bien podría caer en esta trampa ya que no tiene este relación directa con conocimientos técnicos útiles para evitarlo. Esto sucede porque tales ataques generalmente ocurren en lugares públicos como cafeterías o restaurantes, y teniendo en cuenta que estamos en una época en la cual existen tanto personas haciendo “Work from anywhere” como trabajo presencial desde la oficina, ante una pequeña distracción, podríamos caer víctimas del mencionado ataque.

Watering Hole Phishing

Podemos decir que este ataque se encuentra focalizado en comprender primeramente a qué sitios accede una persona o un grupo de personas que son catalogadas como objetivo por parte de los adversarios. Una vez que se ha encontrado el foco de visita (el sitio web) con mayor flujo, se procede a infectar el mismo, para que luego la o las víctimas ingresen al mismo, y se vean comprometidos durante el acceso. Para llevar adelante la tarea de infección del sitio, los atacantes generalmente detectan vulnerabilidades que podrían ser explotadas en los sitios víctima, y las utilizan para tomar el control del mismo.

El título Watering Hole proviene del reino animal, allí, los depredadores aguardan a que sus presas se posicionen sobre un estanque para luego ser atacadas en un lugar de “confianza” y aquí ocurre lo mismo, las víctimas son atacadas y se encuentran indefensas en un sitio al cual visitan regularmente, y en el cual no se sentirían inseguros de ingresar en ningún momento.

Un caso real que podemos mencionar sobre este punto ocurrió en 2018 en China, y lo llamativo de este es que sucedió a nivel nacional. El ataque fue perpetrado por parte del grupo de amenazas LuckyMouse (mejor conocidos como APT27) En este ataque, el grupo mencionado logró inyectar código JavaScript malicioso en sitios gubernamentales; esto se logró gracias a la infección que realizaron en un Datacenter con el RAT (Remote Access Trojan) HyperBro, el cual les daba control remoto sobre el mismo así como persistencia.

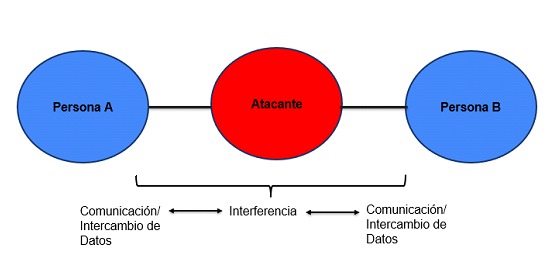

Man-in-the-Middle-Attack

Essa técnica consiste en un tipo de ataque en el cual un adversario interfiere sobre una comunicación o intercambio de archivos entre una persona A y otra B. El ataque “Man-in-the-middle” es realmente difícil de detectar, por ejemplo si es una conversación la que se encuentra intervenida y si el atacante posee la capacidad de imitar correctamente a cada una de las partes, dependiendo de sus capacidades de Ingeniería Social, ya que toda esta situación se encuentra más relacionado con la psicología , que con cuestiones técnicas. Ahora bien, si lo que se encuentra intervenido es un proceso de envío de información, la cuestión puede ser un poco más fácil de detectar. Aun así, este ataque resulta interesante para tener en cuenta, porque puede ocurrir en nuestro contexto y entender que está ocurriendo cuando es ya demasiado tarde, no resulta la mejor opción.

Descarga de Extensiones Maliciosas

Si bien no hay un nombre definido para este procedimiento, este tipo de ataque existe y ocurre ocasionalmente. El proceso del ciberatacante consiste en crear una extensión para algún programa con una funcionalidad en particular y que la víctima requiera de estas para tener nuevas capacidades, luego se invitará a que los usuarios la descarguen, esto funcionará como un Acceso Inicial al equipo víctima.

Como casos de ejemplo, podemos pensar en una campaña diseñada para que personas descarguen una extensión que les permita hacer “skip” automático de las publicidades de YouTube, o bien alguna extensión que nos permita transformar documentos a PDF de manera gratuita. Una particularidad de las extensiones es que mayormente contienen buenas puntuaciones por parte de usuarios, la mayoría no reporta comportamientos extraños.

Esto hace que más personas sigan descargándolas e infectándose, poniendo en riesgo sus datos personales, así como su privacidad en Internet.

Conclusiones

Hemos repasado las técnicas más peligrosas (claro que hay algunas más) de Phishing que encontramos hoy en día.

Es importante siempre tener en cuenta que los ataques no ocurren únicamente mediante correo electrónico, sino que verdaderamente hay otras técnicas que deben de ser monitoreadas y tenidas en cuenta, tanto si somos analistas de Seguridad Informática, o usuarios pertenecientes a un sector no relacionado con IT. El ser precavido al momento de manipular nuestros equipos de trabajo, nuestra información personal o de nuestra empresa, es clave para no ser víctima de alguno de estos ataques.