Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Técnicas não convencionais de phishing

No ambiente de segurança cibernética, praticamente todo mundo sabe o que é phishing, bem como as técnicas consideradas mais conhecidas. Trata-se, em geral, do envio de e-mails com assuntos que podem ser interessantes para a vítima e que a levam a cair na armadilha, como, por exemplo, o download de arquivos que comprometerão sua privacidade. Mas não temos conhecimento de outras metodologias que, por não serem tão simples como a mencionada acima, apresentam um desafio quando se trata de serem detectadas e podem afetar usuários com um nível técnico muito mais alto. Nesta postagem, examinaremos algumas delas.

Ataque a usuários avançados

É bastante claro que, ao procurar um ataque do tipo "dinheiro fácil", os atacantes tentarão primeiro procurar usuários com menos conhecimento de informática; isso pode dar a eles uma grande vantagem para dar os primeiros passos dentro da rede-alvo e, a partir dessa primeira entrada, possivelmente aumentar os privilégios ou começar a se mover lateralmente. Nesse desenvolvimento, há certas dificuldades e muitas vezes leva tempo para executar todas essas tarefas, que podem ser reduzidas se alguém, como invasor, obtiver permissões sobre uma conta de um usuário com privilégios mais altos no ambiente da vítima, como desenvolvedores, equipe de suporte técnico ou administradores de servidor, por exemplo. Isso, é claro, significa um desafio muito maior, pois será mais complexo fazer com que uma dessas pessoas seja nossa vítima, já que elas têm mais conhecimento técnico.

Agora que já contextualizamos a situação e o motivo deste artigo, podemos abordar os pontos mais importantes relacionados a esse tipo de ataque.

Tipos de ataques avançados de phishing

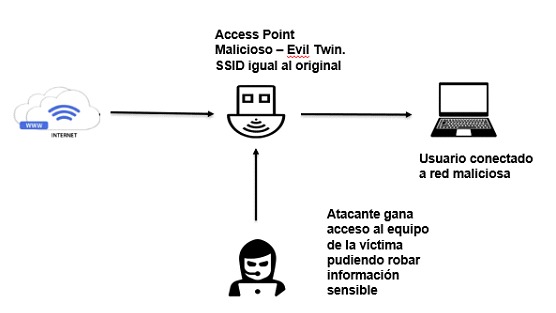

Phishing de gêmeos malignos

Esse ataque consiste em uma técnica que pode ser eficaz contra pessoas com mais conhecimento, pois tem mais a ver com técnicas de engano do que com questões técnicas em si. Em que ele consiste? Consiste em criar uma rede Wi-Fi falsa por meio da qual a vítima pode se conectar e deixar informações confidenciais nela. O perigo dessa técnica está no fato de que, depois que a pessoa entra na rede falsa, todas as informações que ela compartilha lá, bem como todos os arquivos que ela manipula, vão para um servidor controlado pelo invasor. As possibilidades de ataque não terminam aí, mas os invasores também podem entrar no computador conectado, assumir o controle dos arquivos nele contidos, bem como de informações importantes relacionadas às credenciais de acesso.

Um usuário, mesmo avançado, pode muito bem cair nessa armadilha, pois não tem essa relação direta com o conhecimento técnico útil para evitá-la. Isso ocorre porque esses ataques geralmente ocorrem em locais públicos, como cafés ou restaurantes, e, considerando que estamos em uma época em que há pessoas que trabalham de qualquer lugar e trabalham pessoalmente no escritório, com uma pequena distração, podemos ser vítimas do ataque mencionado acima.

Phishing no Watering Hole

Podemos dizer que esse ataque se concentra em primeiro entender quais sites são acessados por uma pessoa ou um grupo de pessoas que são alvo dos adversários. Uma vez encontrado o foco da visita (o site) com o maior fluxo, os atacantes passam a infectá-lo, de modo que a vítima ou as vítimas possam entrar no site e ser comprometidas enquanto o acessam. Para realizar a tarefa de infectar o site, os atacantes geralmente detectam vulnerabilidades que podem ser exploradas nos sites das vítimas e as utilizam para assumir o controle do site.

O título Watering Hole tem origem no reino animal, onde os predadores esperam que suas presas se posicionem sobre um lago para então serem atacadas em um local de "confiança", e aqui acontece o mesmo: as vítimas são atacadas e ficam indefesas em um local que visitam regularmente e no qual não se sentiriam inseguras para entrar a qualquer momento.

Um caso real que podemos mencionar sobre esse ponto ocorreu em 2018 na China, e o mais impressionante é que ele aconteceu em nível nacional. O ataque foi perpetrado pelo grupo de ameaças LuckyMouse (mais conhecido como APT27). Nesse ataque, o grupo acima mencionado conseguiu injetar código JavaScript mal-intencionado em sites do governo; isso foi conseguido graças à infecção de um datacenter com o HyperBro RAT (Trojan de acesso remoto), que lhes deu controle remoto e persistência.

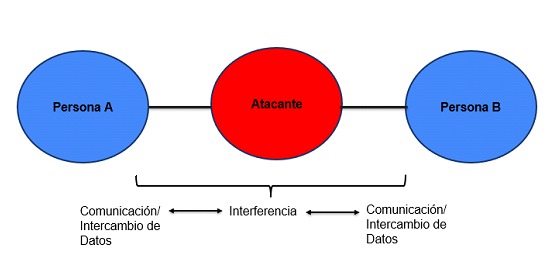

Ataque do tipo "Man-in-the-Middle

Essa técnica consiste em um tipo de ataque no qual um adversário interfere em uma comunicação ou troca de arquivos entre a pessoa A e a pessoa B. O ataque "Man-in-the-middle" é realmente difícil de detectar, por exemplo, se for uma conversa que está sendo interceptada e se o invasor tiver a capacidade de imitar corretamente cada uma das partes, dependendo de seus recursos de engenharia social, já que toda essa situação está mais relacionada à psicologia do que a questões técnicas. No entanto, se o que estiver envolvido for um processo de envio de informações, o problema poderá ser um pouco mais fácil de ser detectado. Mesmo assim, é interessante ter esse ataque em mente, pois ele pode acontecer em nosso contexto e perceber que ele está acontecendo quando já é tarde demais não é a melhor opção.

Download de extensões maliciosas

Embora não haja um nome definido para esse procedimento, esse tipo de ataque existe e ocorre ocasionalmente. O processo do atacante cibernético consiste em criar uma extensão para um programa com uma funcionalidade específica que a vítima precisa para ter novos recursos e, em seguida, convidar os usuários a fazer o download, que funcionará como um acesso inicial ao computador da vítima.

Os exemplos incluem uma campanha criada para fazer com que as pessoas baixem uma extensão que permite pular automaticamente os anúncios do YouTube ou uma extensão que permite converter documentos em PDF gratuitamente. Uma particularidade das extensões é que elas contêm, em sua maioria, boas classificações dos usuários, a maioria dos quais não relata comportamentos estranhos.

Isso faz com que mais pessoas façam o download e se infectem, colocando em risco seus dados pessoais e sua privacidade on-line.

Conclusões

Analisamos as técnicas de phishing mais perigosas (é claro que existem outras) que encontramos atualmente.

É importante ter sempre em mente que os ataques não ocorrem apenas por e-mail, mas que há outras técnicas que devem ser monitoradas e levadas em conta, quer sejamos analistas de segurança de TI ou usuários pertencentes a um setor não relacionado à TI. Ser cauteloso ao manipular nosso equipamento de trabalho, nossas informações pessoais ou da empresa é fundamental para não ser vítima de um desses ataques.