Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Un acercamiento al modelado de amenazas

La ciberseguridad se ha convertido sin duda en un componente esencial para la supervivencia de las organizaciones, por otro lado los ciberdelincuentes siempre en búsqueda de mejorar sus técnicas y junto al continuo avance de la tecnología nos dejan un escenario en donde las amenazas enfrentadas están en constante evolución, haciéndolas cada vez más complejas de prevenir y gestionar.

Aquí es donde el modelado de ciberamenazas entra en juego. Pero, ¿qué es exactamente el modelado de ciberamenazas? En términos sencillos, es el proceso de identificar, comprender y priorizar las amenazas potenciales a las que se enfrenta una organización. En otras palabras, es una forma de anticiparse a los posibles ataques, entender sus implicaciones y diseñar estrategias de defensa efectivas.

A través del modelado de ciberamenazas, las organizaciones pueden mapear los posibles vectores de ataque, entender sus vulnerabilidades y determinar cómo los adversarios podrían explotarlas. Esto no solo permite a las organizaciones defenderse de manera más efectiva contra los ciberataques, sino que también les permite ser proactivas en lugar de reactivas en su enfoque de protección.

Esta puede parecer una tarea abrumadora, pero con el enfoque correcto y la implementación de las metodologías adecuadas, puede convertirse en una herramienta poderosa en la batalla contra las amenazas. Exploraremos más en detalle cómo las organizaciones pueden realizar el modelado de ciberamenazas y qué metodologías pueden utilizar.

Paso a paso

Modelar las ciberamenazas para una organización implica comprender las debilidades que tiene la organización, con esto identificar las amenazas potenciales para luego tomar medidas para mitigar o eliminar esas amenazas.

Compartimos aquí un paso a paso simplificado para llevar un modelado de ciberamenazas:

Paso 1: Identificar los activos

Primero, se deben identificar todos los activos de la organización que podrían ser objetivo de un ciberataque. Estos podrían incluir servidores, bases de datos, redes, hardware, software, información de identificación personal, secretos comerciales, y cualquier otra “cosa” que tenga valor para la organización.

Paso 2: Evaluar las debilidades

A continuación, se evalúan las debilidades de esos activos. Esto podría implicar realizar ejercicios de red team, auditorías de seguridad, u otras formas de análisis. Debes considerar tanto vulnerabilidades técnicas como humanas, ya que los ciberdelincuentes a menudo explotan ambos tipos.

Paso 3: Identificar las amenazas

Luego de entender los puntos débiles de la organización, se necesita identificar las amenazas potenciales que están alineadas con esos puntos. Esto podría implicar analizar la información de amenazas de fuentes abiertas, estudiar las tendencias de los ciberataques o tener en cuenta la situación geopolítica. Debes tener en cuenta tanto las amenazas externas (como los ciberdelincuentes y los estados nación) como las amenazas internas (como los empleados descontentos o negligentes). En este paso entendemos cuáles son los actores de amenaza más relevantes para nuestro negocio y nuestro escenario.

Paso 4: Evaluar los riesgos

Una vez identificadas las amenazas a partir de esas debilidades, debes evaluar los riesgos asociados. Esto implica considerar la probabilidad de que se haga real una de esas amenazas, estimar el impacto que tendría en la organización y determinar cuál es la capacidad actual de los distintos equipos para mitigar ese impacto. Se deben priorizar aquí los riesgos por ejemplo considerando los que tienen mayor probabilidad de ocurrencia y mayor impacto.

En algunos casos podríamos decir que hasta aquí llega el modelado de amenazas, pero vamos a dar unos pasos más.

Paso 5: Desarrollar estrategias de mitigación

Pueden desarrollarse estrategias para mitigar los riesgos que se han identificado. Esto podría implicar la implementación de nuevas tecnologías, la capacitación de equipos de trabajo, la revisión de políticas o procesos y la contratación de nuevo personal. Se deben tratar aquí tanto los riesgos técnicos como los humanos y llevar cada uno a un nivel que sea aceptable.

Paso 6: Implementar y controlar

Después de desarrollar las estrategias de mitigación, por supuesto se deben implementar y controlar su efectividad. Esto implica realizar algún tipo de seguimiento de las medidas de seguridad, auditar regularmente la seguridad y hacer ajustes según sea necesario.

Paso 7: Actualización y revisión

Este es el paso más complejo generalmente, la ciberseguridad es un campo que cambia rápidamente, por lo que es esencial mantener actualizados regularmente estos modelos de amenazas. Una evaluación periódica para asegurarte que la organización esté protegida contra las amenazas más relevantes para cada uno.

Recuerda que este es un proceso continuo.

Metodologías

Existen varias metodologías y marcos de trabajo para el modelado de ciberamenazas, algunos de los más populares son:

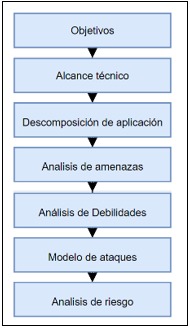

Método PASTA (Process for Attack Simulation and Threat Analysis): Esta es una metodología basada en el riesgo para la modelización de amenazas. Implica la identificación de amenazas, la modelización de ataques, la evaluación de vulnerabilidades y el análisis de riesgos.

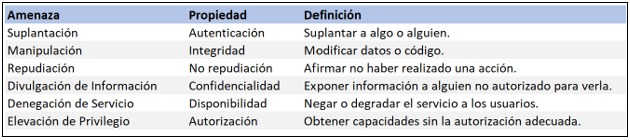

Método STRIDE (Spoofing, Tampering, Repudiation, Information disclosure, Denial of service, and Elevation of privilege): Desarrollado por Microsoft, STRIDE es una metodología de modelización de amenazas para identificar problemas de seguridad en aplicaciones de software. Se enfoca en seis categorías de amenazas:

Método OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation): Desarrollado por el Software Engineering Institute (SEI) de Carnegie Mellon University, OCTAVE es un marco de trabajo para identificar y evaluar las amenazas de seguridad en las organizaciones.

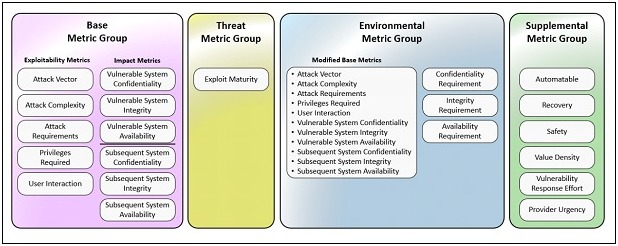

Método CVSS (Common Vulnerability Scoring System): CVSS es un marco de trabajo para evaluar la gravedad de las vulnerabilidades de seguridad en las aplicaciones de software. Proporciona una puntuación de 0 a 10 para indicar la gravedad de una vulnerabilidad. Puedes leer en nuestro post anterior sobre la versión 4

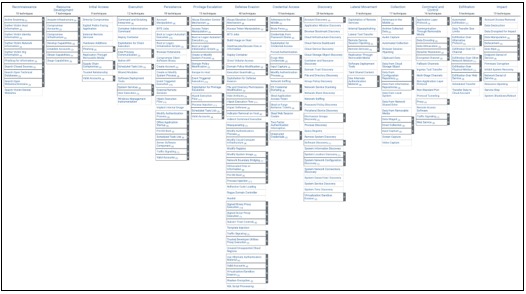

Método MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge): Un marco de trabajo que se utiliza para comprender las tácticas, técnicas y procedimientos (TTP) que los ciberdelincuentes utilizan para llevar a cabo sus ataques. Puede ayudar a las organizaciones a comprender y prepararse para las amenazas avanzadas.

Eligiendo una metodología

Es importante recordar que cada organización es única, por lo que no todas las metodologías serán igualmente efectivas en todas las situaciones. Elegir entonces la metodología correcta para el modelado de ciberamenazas en tu organización dependerá de varios factores, incluyendo las necesidades específicas de tu negocio, la madurez de tu programa de seguridad, los recursos disponibles y tu ambiente tecnológico.

Aquí te compartimos algunos consejos que podrían ayudarte a tomar la decisión:

Entender las necesidades y objetivos de tu organización: ¿Estás tratando de proteger una aplicación en particular? ¿Te preocupa más la protección de los datos o la continuidad del negocio? ¿Qué tipo de amenazas son más relevantes para tu industria o negocio?

Considera la madurez de tu política de seguridad: Algunas metodologías de modelado de ciberamenazas requieren un alto nivel de madurez de seguridad y pueden ser difíciles de implementar si tu política de seguridad aún está en desarrollo. Por otro lado, otras son más accesibles y ofrecen un buen punto de partida para quienes están comenzando a centrarse en la ciberseguridad.

Evalúa tus recursos: La implementación de cualquier metodología de modelado de ciberamenazas requerirá recursos, tiempo, personal y presupuesto. Asegúrate de tener en cuenta estos factores al elegir una metodología y su implementación.

Comprende tu ambiente tecnológico: Cada metodología tiene sus fortalezas y debilidades y puede ser más adecuada para ciertos ambientes tecnológicos que otras. Por ejemplo, si tu organización utiliza principalmente software de Microsoft, puede ser útil usar la metodología STRIDE.

Investiga y aprende de otros en tu industria: A menudo, es útil ver qué metodologías están utilizando otras organizaciones en tu industria. No solo puede proporcionarte ideas, sino que también puede ofrecerte una idea de lo que ha funcionado (y lo que no ha funcionado) para organizaciones similares.

Finalmente, es importante recordar que no hay una "talla única" cuando se trata de modelado de ciberamenazas. Puedes encontrar que es más efectivo utilizar una combinación de metodologías, o que necesitas adaptar una metodología existente para satisfacer tus necesidades específicas.

Algunos links útiles

https://learn.microsoft.com/en-us/azure/security/develop/threat-modeling-tool-threats

https://versprite.com/blog/what-is-pasta-threat-modeling/

https://handbook.gitlab.com/handbook/security/threat-modeling/