Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Uma abordagem para a modelagem de riscos

A segurança cibernética tornou-se, sem dúvida, um componente essencial para a sobrevivência das organizações. Por outro lado, os criminosos cibernéticos estão sempre buscando aprimorar suas técnicas e o avanço contínuo da tecnologia nos deixa em um cenário em que as ameaças enfrentadas estão em constante evolução, tornando cada vez mais complexa sua prevenção e gerenciamento.

É aí que entra a modelagem de ameaças cibernéticas. Mas o que é exatamente a modelagem de ameaças cibernéticas? Em termos simples, é o processo de identificação, compreensão e priorização das possíveis ameaças enfrentadas por uma organização. Em outras palavras, é uma maneira de prever possíveis ataques, entender suas implicações e projetar estratégias de defesa eficazes.

Por meio da modelagem de ameaças cibernéticas, as organizações podem mapear os possíveis vetores de ataque, entender suas vulnerabilidades e determinar como os adversários podem explorá-las. Isso não só permite que as organizações se defendam de forma mais eficaz contra ataques cibernéticos, mas também que sejam proativas, e não reativas, em sua abordagem de proteção.

Isso pode parecer uma tarefa assustadora, mas com a abordagem correta e a implementação das metodologias certas, pode se tornar uma ferramenta poderosa na batalha contra as ameaças. Exploraremos em mais detalhes como as organizações podem realizar a modelagem de ameaças cibernéticas e quais metodologias podem ser usadas.

Passo a passo

A modelagem de ameaças cibernéticas para uma organização envolve a compreensão dos pontos fracos da organização, identificando assim as possíveis ameaças e, em seguida, tomando medidas para atenuar ou eliminar essas ameaças.

Compartilhamos aqui uma abordagem passo a passo simplificada para a modelagem de ameaças cibernéticas:

Etapa 1: Identificar ativos

Primeiro, identifique todos os ativos da organização que poderiam ser alvo de um ataque cibernético. Isso pode incluir servidores, bancos de dados, redes, hardware, software, informações de identificação pessoal, segredos comerciais e qualquer outro "material" que tenha valor para a organização.

Etapa 2: Avaliar os pontos fracos

Em seguida, os pontos fracos desses ativos são avaliados. Isso pode envolver a realização de exercícios de equipe de rede, auditorias de segurança ou outras formas de análise. Você deve considerar tanto as vulnerabilidades técnicas quanto as humanas, pois os criminosos cibernéticos exploram geralmente os dois tipos.

Etapa 3: Identificar ameaças

Depois de entender os pontos fracos da organização, você precisa identificar as possíveis ameaças que estão alinhadas com esses pontos fracos. Isso pode envolver a análise de informações de ameaças de código aberto, o estudo de tendências de ataques cibernéticos ou a consideração da situação geopolítica. Você deve considerar tanto as ameaças externas (como criminosos cibernéticos e Estados nacionais) quanto as internas (como funcionários insatisfeitos ou negligentes). Nesta etapa, entendemos quais agentes de ameaças são mais relevantes para nossos negócios e nosso cenário.

Etapa 4: Avaliar os riscos

Depois de identificar as ameaças decorrentes desses pontos fracos, você precisa avaliar os riscos associados. Isso envolve considerar a probabilidade de uma dessas ameaças se tornar realidade, estimar o impacto que ela teria sobre a organização e determinar a capacidade atual das diferentes equipes de mitigar esse impacto. Os riscos devem ser priorizados aqui, por exemplo, considerando aqueles que têm maior probabilidade de ocorrer e que têm o maior impacto.

Em alguns casos, poderíamos dizer que isso é o máximo em termos de modelagem de ameaças, mas vamos dar alguns passos adiante.

Etapa 5: Desenvolver estratégias de mitigação

Estratégias podem ser desenvolvidas para mitigar os riscos identificados. Isso pode envolver a implementação de novas tecnologias, treinamento de equipes, revisão de políticas ou processos e contratação de novos funcionários. Os riscos técnicos e humanos devem ser abordados aqui, e cada um deles deve ser levado a um nível aceitável.

Etapa 6: Implementar e monitorar

Depois de desenvolver estratégias de atenuação, é claro que elas devem ser implementadas e sua eficácia monitorada. Isso envolve fazer algum monitoramento das medidas de segurança, auditar regularmente a segurança e fazer ajustes conforme necessário.

Etapa 7: Atualização e revisão

Essa é geralmente a etapa mais complexa - a segurança cibernética é um campo que muda rapidamente, portanto, é essencial manter esses modelos de ameaças atualizados regularmente. Uma avaliação regular para garantir que sua organização esteja protegida contra as ameaças mais relevantes para você.

Lembre-se de que esse é um processo contínuo.

Metodologias

Existem várias metodologias e estruturas para modelagem de ameaças cibernéticas, sendo algumas das mais populares:

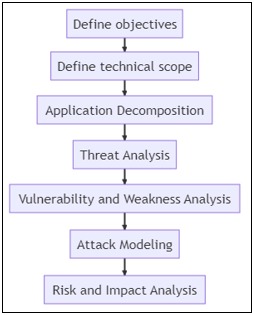

Método PASTA (Process for Attack Simulation and Threat Analysis): Essa é uma metodologia baseada em riscos para modelagem de ameaças. Envolve a identificação de ameaças, a modelagem de ataques, a avaliação de vulnerabilidades e a análise de riscos.

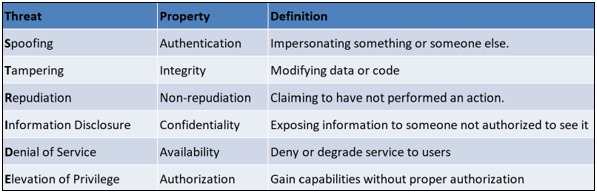

Método STRIDE (Spoofing, Tampering, Repudiation, Information disclosure, Denial of service e Elevation of privilege): Desenvolvido pela Microsoft, o STRIDE é uma metodologia de modelagem de ameaças para identificar problemas de segurança em aplicativos de software. Ela se concentra em seis categorias de ameaças:

Método OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation): desenvolvido pelo Software Engineering Institute (SEI) da Carnegie Mellon University, o OCTAVE é uma estrutura para identificar e avaliar ameaças à segurança nas organizações.

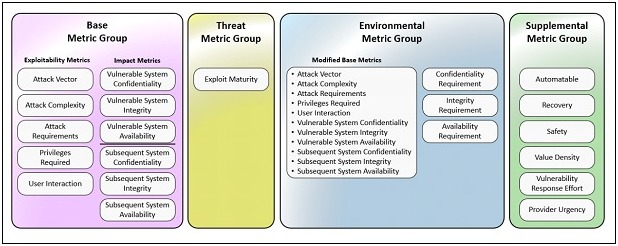

Método CVSS (Common Vulnerability Scoring System): o CVSS é uma estrutura para avaliar a gravidade das vulnerabilidades de segurança em aplicativos de software. Ele fornece uma pontuação de 0 a 10 para indicar a gravidade de uma vulnerabilidade. Você pode ler em nosso post anterior sobre a versão 4

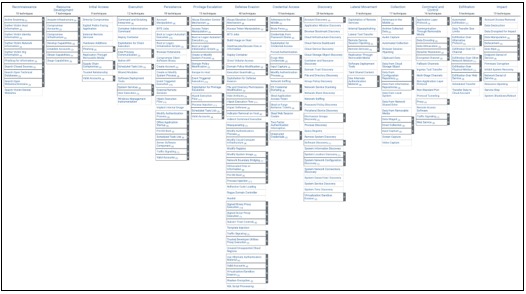

Método MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge): Uma estrutura usada para entender as táticas, técnicas e procedimentos (TTPs) que os criminosos cibernéticos usam para realizar seus ataques. Ele pode ajudar as organizações a entender e se preparar para ameaças avançadas.

Escolha de uma metodologia

É importante lembrar que cada organização é única, portanto, nem todas as metodologias serão igualmente eficazes em todas as situações. A escolha da metodologia correta de modelagem de ameaças cibernéticas para a sua organização dependerá de vários fatores, incluindo as necessidades específicas da sua empresa, a maturidade do seu programa de segurança, os recursos disponíveis e o seu ambiente tecnológico.

Aqui estão algumas dicas que podem ajudá-lo a tomar sua decisão:

Entenda as necessidades e os objetivos da sua organização: você está tentando proteger um aplicativo específico? Você está mais preocupado com a proteção de dados ou com a continuidade dos negócios? Que tipos de ameaças são mais relevantes para o seu setor ou empresa?

Considere a maturidade da sua política de segurança: algumas metodologias de modelagem de ameaças cibernéticas exigem um alto nível de maturidade de segurança e podem ser difíceis de implementar se a sua política de segurança ainda estiver em desenvolvimento. Por outro lado, outras são mais acessíveis e oferecem um bom ponto de partida para aqueles que estão apenas começando a se concentrar na segurança cibernética.

Avalie seus recursos: a implementação de qualquer metodologia de modelagem de ameaças cibernéticas exigirá recursos, tempo, pessoal e orçamento. Não deixe de considerar esses fatores ao escolher uma metodologia e sua implementação.

Entenda seu ambiente tecnológico: Cada metodologia tem seus pontos fortes e fracos e pode ser mais adequada a determinados ambientes tecnológicos do que a outros. Por exemplo, se a sua organização usa principalmente software da Microsoft, pode ser útil usar a metodologia STRIDE.

Pesquise e aprenda com outras pessoas do seu setor: geralmente é útil ver quais metodologias outras organizações do seu setor estão usando. Isso não só pode lhe dar ideias, mas também pode lhe dar uma ideia do que funcionou (e do que não funcionou) em organizações semelhantes.

Por fim, é importante lembrar que não existe um "tamanho único" quando se trata de modelagem de ameaças cibernéticas. É possível que você ache mais eficaz usar uma combinação de metodologias ou que precise adaptar uma metodologia existente para atender às suas necessidades específicas.

Alguns links úteis

https://learn.microsoft.com/en-us/azure/security/develop/threat-modeling-tool-threats

https://versprite.com/blog/what-is-pasta-threat-modeling/

https://handbook.gitlab.com/handbook/security/threat-modeling/