Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

⦁ POLICY AS CODE (PAC) (Crowdstrike) (2023)

https://www.crowdstrike.com/cybersecurity-101

⦁ Emerging Tech Impact Radar: Security (Gartner)

Policy as Code 101

En el contexto actual, marcado por la rápida evolución de la tecnología y el aumento de las amenazas cibernéticas, considerar estrategias como "Policy as Code" es de valor para mantenerse al día en materia de cumplimiento. Esta aproximación facilita la gestión de entornos de TI complejos y cambiantes, integrándose perfectamente con las prácticas de DevOps y DevSecOps para garantizar una implementación rápida y segura de políticas. Esta estrategia también ayuda en el cumplimiento normativo y en la reducción de errores humanos mediante la automatización. Su capacidad para adaptar rápidamente las políticas de seguridad en respuesta a amenazas emergentes es vital para proteger activos críticos de información en un panorama de ciberseguridad en constante evolución, haciendo de "Policy as Code" una herramienta sumamente valiosa en la estrategia de seguridad de cualquier organización moderna.

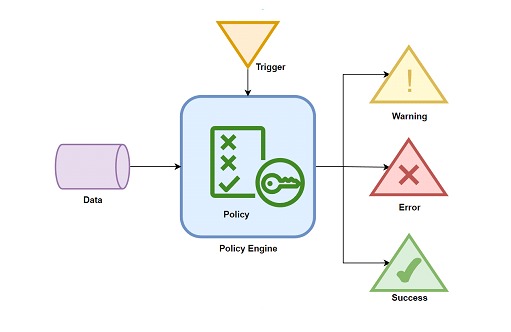

Entre los componentes básicos de PaC podemos encontrar la propia política, formada por un conjunto de requerimientos y reglas definidos en un lenguaje de alto nivel, los datos de entrada para contrastar con la política y algún tipo de consulta que nos permita determinar la diferencia entre ambos puntos.

Características clave

Podemos listar algunas características particulares de esta estrategia:

Gestión Efectiva de la Seguridad: Al implementar políticas de seguridad “como código”, se asegura una aplicación rigurosa y coherente de las políticas de seguridad en toda la infraestructura. Esto es crucial para mantener un entorno seguro, también permite responder rápidamente a las amenazas emergentes.

Cumplimiento Normativo: "Policy as Code" facilita el cumplimiento de normativas de seguridad y privacidad de datos. Al tener políticas definidas como código, se pueden realizar auditorías automáticas y continuas, asegurando que las configuraciones y prácticas estén siempre alineadas con los requisitos legales y normativos.

Reducción del Error Humano: Al automatizar la aplicación de políticas, se reduce significativamente el riesgo de errores humanos, que son una causa común de fallos de seguridad. Esto asegura que las políticas se apliquen de manera consistente sin depender de la intervención manual.

Agilidad y Respuesta a Cambios: La estrategia permite a los equipos de seguridad actualizar y desplegar rápidamente cambios en las políticas. Esto asegura que la organización pueda responder de manera ágil a las nuevas vulnerabilidades y amenazas.

Integración con Infraestructuras de TI: "Policy as Code" se puede alinear con las prácticas de DevSecOps, integrando seguridad en el ciclo de vida del desarrollo y operaciones. Aunque también es adaptable y puede llevarse a la mayoría de los entornos de TI actuales.

Transparencia y Rastreabilidad: Al tener las políticas de seguridad almacenadas como código en sistemas de control de versiones, se mantiene un registro claro de cuándo y cómo se han cambiado las políticas. Esto es vital para la auditoría, la revisión forense y la transparencia general en la gestión de la seguridad.

Escalabilidad y Consistencia: En organizaciones grandes o en entornos de nube, donde la escala y la diversidad de recursos pueden ser abrumadoras, "Policy as Code" permite gestionar la seguridad de manera consistente y escalable.

En conclusión, para un CISO o un profesional en ciberseguridad, "Policy as Code" no es solo una práctica de eficiencia operativa, sino un componente esencial para garantizar una seguridad robusta, ágil y conforme a las normativas en la era digital.

Modelo de partida

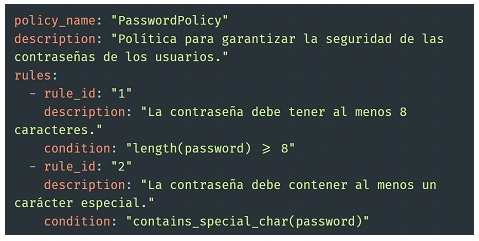

Podemos partir de un archivo tipo YAML en donde estructuramos nuestra política como una serie de reglas. Esta será luego consumida por algún sistema que consultará los requisitos necesarios para confirmar el cumplimiento de cada punto de la política. Finalmente, este sistema procesa la política y su cumplimiento, permitiendo entregar resultados detallados.

Estos resultados pueden luego ser utilizados para la toma de decisiones estratégicas.

Para garantizar una validación fluida de estas reglas, sin interferir en los procesos, habrá una tarea intensa para integrarlas en cada escenario, tal vez el más simple de ver está directamente vinculado al ciclo de vida de desarrollo de software, pero es posible llevarlo a otros ámbitos.

Enfoque No-Tecnológico

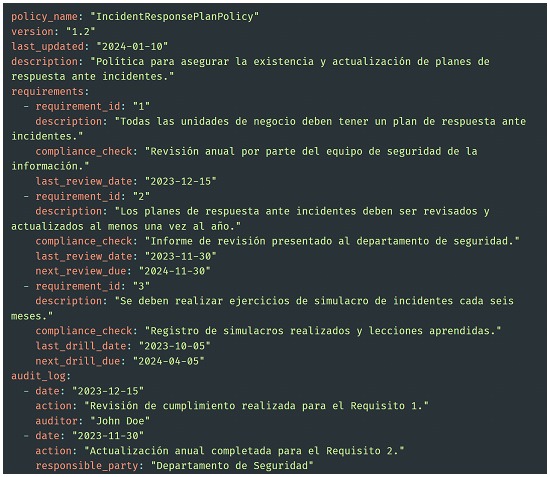

Encarar políticas que no están exclusivamente relacionadas con la tecnología, como una política de seguridad de la información, mediante "Policy as Code" (PaC), requiere un enfoque distinto que vaya más allá de la automatización de algunas tareas de TI.

Por ejemplo, para una política de respuesta ante incidentes, traducirían los requisitos no técnicos, como la frecuencia de la simulación o las revisiones de los planes, en parámetros codificables. En estos requisitos se pueden incluir detalles como fechas de revisión, responsables de las acciones y cronogramas de cumplimiento. Luego, se integran herramientas de seguimiento y reporte para monitorear automáticamente el cumplimiento de estos requisitos. Esto podría incluir alertas automatizadas para próximas revisiones, o la generación de reportes de auditoría.

Separamos algunos puntos que pueden ser cruciales para llevar adelante esta estrategia:

Traducción de Políticas no Técnicas a Reglas Técnicas: Interpretar los aspectos no técnicos de la política de seguridad de la información en reglas que puedan ser codificadas.

Integración con Herramientas de Gobernanza, Riesgo y Cumplimiento (GRC):Utilizar herramientas de GRC para automatizar el seguimiento y reporte del cumplimiento de las políticas. Estas herramientas pueden ayudar a mapear los requisitos de políticas no técnicas a controles técnicos y procesos automatizados.

Codificación de Políticas de Formación y Concienciación: Para aspectos como la capacitación en seguridad, se puede desarrollar un sistema automatizado para rastrear y asegurar que todos los empleados completen las formaciones necesarias y pruebas de concienciación.

Integración con la Cultura Organizacional: Incorporar PaC en la cultura de seguridad de la organización requiere una especial atención en la integración. Cada equipo debe entender cómo sus acciones se alinean con las políticas codificadas y cuáles son las métricas para definir su cumplimiento.

Monitoreo Continuo y Mejora: Establece un proceso de monitoreo continuo para evaluar la efectividad de las políticas implementadas y hacer ajustes según sea necesario. Esto incluye revisar regularmente las políticas para asegurar que sigan siendo relevantes y efectivas.

Conclusión

Implementar PaC para políticas de seguridad de la información requiere un enfoque que parte desde la automatización de aspectos técnicos con una integración profunda en los procesos organizacionales y la cultura de seguridad. Al hacerlo, se logra no solo una mayor eficiencia y cumplimiento, sino también una mayor sensibilización y adhesión a las políticas de seguridad en toda la organización. También es cierto que su adopción requiere un estado de “agilidad” que a largo plazo resulta fundamental para sostener la estrategia.