Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

⦁ POLICY AS CODE (PAC) (Crowdstrike) (2023)

https://www.crowdstrike.com/cybersecurity-101

⦁ Emerging Tech Impact Radar: Security (Gartner)

Policy as Code 101

No contexto atual, marcado pela rápida evolução da tecnologia e pelo aumento das ameaças cibernéticas, é importante considerar estratégias como a Policy as Code para acompanhar o ritmo dos tempos. Essa abordagem facilita o gerenciamento de ambientes de TI complexos e em constante mudança, integrando-se perfeitamente às práticas de DevOps e DevSecOps para garantir a implementação rápida e segura de políticas. Essa abordagem também ajuda na conformidade normativa e na redução de erros humanos por meio da automação. Sua capacidade de adaptar rapidamente as políticas de segurança em resposta às ameaças emergentes é vital para proteger os ativos de informações críticas em um cenário de segurança cibernética em constante evolução, tornando o Policy as Code uma ferramenta extremamente valiosa na estratégia de segurança de qualquer organização moderna.

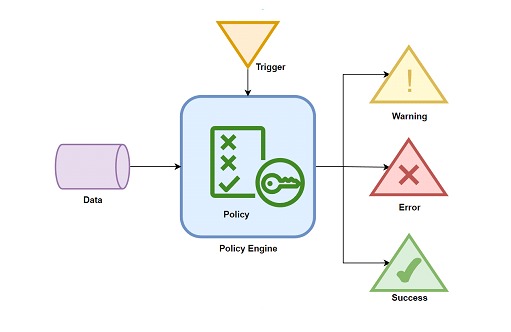

Os componentes básicos da PaC incluem a própria política, que consiste em um conjunto de regras e requerimentos definidos em uma linguagem de alto nível, os dados de entrada para verificar a política e alguma forma de consulta para determinar a diferença entre os dois.

Principais recursos

Podemos listar alguns recursos específicos dessa estratégia:

Gerenciamento eficaz da segurança: a implementação de políticas de segurança "como código" garante a aplicação rigorosa e consistente de políticas de segurança em toda a infraestrutura. Isso é fundamental para manter um ambiente seguro e também permite que você responda rapidamente às ameaças emergentes.

Conformidade: a política como código facilita a conformidade com as normas de privacidade e segurança de dados. Com as políticas definidas como código, é possível realizar auditorias automáticas e contínuas, garantindo que as configurações e práticas estejam sempre alinhadas com os requisitos legais e regulamentares.

Redução do erro humano: ao automatizar a aplicação de políticas, o risco de erro humano, que é uma causa comum de violações de segurança, é significativamente reduzido. Isso garante que as políticas sejam aplicadas de forma consistente, sem depender de intervenção manual.

Agilidade e resposta às mudanças: a estratégia permite que as equipes de segurança atualizem e implementem rapidamente as mudanças nas políticas. Isso garante que a organização possa responder de forma ágil a novas vulnerabilidades e ameaças.

Integração com infraestruturas de TI: a política como código pode ser alinhada às práticas de DevSecOps, integrando a segurança ao ciclo de vida de desenvolvimento e operações. No entanto, ela também é adaptável e pode ser adotada na maioria dos ambientes de TI atuais.

Transparência e rastreabilidade: com as políticas de segurança armazenadas como código nos sistemas de controle de versão, é mantido um registro claro de quando e como as políticas foram alteradas. Isso é vital para a auditoria, a análise forense e a transparência geral no gerenciamento da segurança.

Escalabilidade e consistência: em organizações de grande porte ou em ambientes de nuvem, onde a escala e a diversidade de recursos podem ser esmagadoras, o Policy as Code permite que a segurança seja gerenciada de forma consistente e escalável.

Concluindo, para um CISO ou profissional de segurança cibernética, a "Política como Código" não é apenas uma prática de eficiência operacional, mas um componente essencial para garantir uma segurança robusta, ágil e em conformidade na era digital.

Modelo inicial

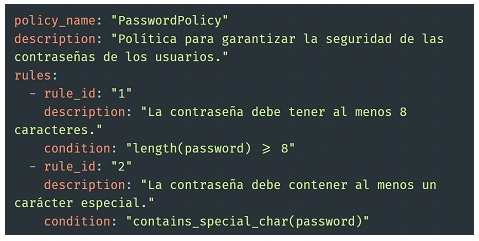

Podemos começar com um arquivo YAML em que estruturamos nossa política como uma série de regras. Isso será então consumido por algum sistema que consultará os requisitos necessários para confirmar a conformidade com cada ponto da política. Por fim, esse sistema processa a política e sua conformidade, permitindo que ele forneça resultados detalhados.

Esses resultados podem então ser usados para a tomada de decisões estratégicas

Para garantir uma validação tranquila dessas regras, sem interferir nos processos, haverá uma tarefa intensa para integrá-las em todos os cenários, talvez o mais simples de ver esteja diretamente ligado ao ciclo de vida de desenvolvimento de software, mas é possível levá-lo a outros domínios.

Abordagem não tecnológica

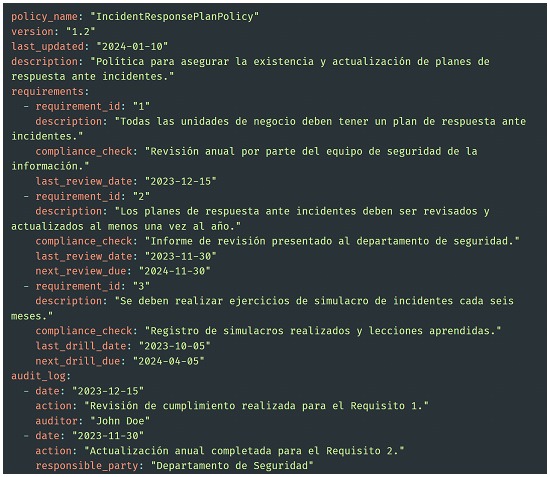

A abordagem de políticas que não são exclusivamente relacionadas à tecnologia, como uma política de segurança da informação, por meio de Policy as Code (PaC) exige uma abordagem diferente que vai além da automação de algumas tarefas de TI.

Por exemplo, para uma política de resposta a incidentes, eles traduziriam requisitos não técnicos, como a frequência de simulações ou revisões de planos, em parâmetros codificáveis. Esses requisitos podem incluir detalhes como datas de revisão, partes responsáveis pelas ações e cronogramas de conformidade. As ferramentas de rastreamento e geração de relatórios são então integradas para monitorar automaticamente a conformidade com esses requisitos. Isso pode incluir alertas automáticos para as próximas revisões ou a geração de relatórios de auditoria.

Separamos alguns pontos que podem ser cruciais para levar essa estratégia adiante:

Tradução de políticas não técnicas em regras técnicas: interpretação de aspectos não técnicos da política de segurança da informação em regras que podem ser codificadas.

Integração com ferramentas de governança, risco e conformidade (GRC):use ferramentas de GRC para automatizar o rastreamento e a geração de relatórios de conformidade com as políticas. Essas ferramentas podem ajudar a mapear os requisitos não técnicos das políticas para controles técnicos e processos automatizados.

Codificação de políticas de treinamento e conscientização: para aspectos como o treinamento de segurança, um sistema automatizado pode ser desenvolvido para rastrear e garantir que todos os funcionários concluam o treinamento e os testes de conscientização necessários.

Integração com a cultura organizacional: a incorporação da PaC à cultura de segurança da organização requer atenção especial à integração. Cada equipe deve entender como suas ações se alinham às políticas codificadas e quais são as métricas para definir a conformidade.

Monitoramento e aprimoramento contínuos: estabeleça um processo de monitoramento contínuo para avaliar a eficácia das políticas implementadas e fazer os ajustes necessários. Isso inclui a revisão regular das políticas para garantir que elas continuem relevantes e eficazes.

Conclusão

A implementação da PaC para políticas de segurança da informação requer uma abordagem que começa com a automação de aspectos técnicos com profunda integração aos processos organizacionais e à cultura de segurança. Ao fazer isso, ela alcança não apenas maior eficiência e conformidade, mas também maior conscientização e adesão às políticas de segurança em toda a organização. Também é verdade que sua adoção exige um estado de "agilidade" que, a longo prazo, é fundamental para sustentar a estratégia.