Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

⦁ Top Trends in Cybersecurity 2023 (Gartner)

⦁ Implement a Continuous

Threat Exposure Management

(CTEM) Program (Gartner)

Primeros pasos: Continuous Threat Exposure Management

El Continuous Threat Exposure Management (CTEM) es un concepto que aborda las limitaciones de la mayoría de los marcos de gestión de riesgos actuales. Este enfoque se centra en la identificación, evaluación, monitoreo y mitigación proactivos de vulnerabilidades y fallas de seguridad en toda la infraestructura de TI, antes de que estos problemas se conviertan en amenazas reales. A través del CTEM, las organizaciones pueden superar las barreras tradicionales en la gestión de riesgos, asegurando un entorno digital más seguro y resistente.

Definiendo CTEM

Cómo mencionamos, CTEM es un enfoque que implica la identificación y gestión continua de las vulnerabilidades dentro de un entorno de TI, aunque diferencia de los enfoques tradicionales que se centran en reaccionar a incidentes, el CTEM se anticipa a las amenazas, evaluando constantemente la infraestructura de seguridad y adaptándola a las nuevas vulnerabilidades que surgen.

Analizaremos ahora algunos elementos clave de este enfoque para darle forma concreta.

Tecnologías en CTEM

Alrededor de la tecnología podemos encontrar herramientas de escaneo y monitoreo continuo. (vitales para la identificación en tiempo real de vulnerabilidades a través de escaneos constantes de redes y sistemas). Plataformas de gestión de riesgos, empleadas para evaluar y priorizar esas vulnerabilidades detectadas, considerando su impacto potencial y la probabilidad de explotación. Finalmente, la automatización y orquestación es lo más importante, centrando la atención en la respuesta a incidentes y en las tareas rutinarias de seguridad.

Personas en CTEM

Entre los profesionales que desempeñan roles fundamentales en el CTEM. Encontramos a los equipos de ciberseguridad, responsables de monitorear las alertas de seguridad, investigar incidentes y aplicar medidas correctivas (podríamos hablar de un SOC y un CSIRT). Luego, analistas de riesgos, encargados de evaluar y priorizar las vulnerabilidades y riesgos, desempeñando un papel clave en la dirección de los esfuerzos de mitigación. Finalmente, los equipos TI y desarrolladores, estos tienen directa influencia desde la aplicación de parches, hasta modificar software para solucionar las vulnerabilidades identificadas, asegurando así la integridad y seguridad de los sistemas y redes de la organización.

Procesos en CTEM

Un programa de CTEM efectivo finalmente solo puede llevarse adelante a través de procesos bien aceitados. Inicialmente, ya hablamos de la identificación y evaluación continua de vulnerabilidades, este es un proceso permanente. A continuación tenemos que ordenar a través de la priorización y mitigación de riesgos. Avanzamos sobre la implementación de los controles. Finalmente, la formación y concienciación juegan un rol crucial. Estos procesos juntos forman una estrategia para gestionar y reducir proactivamente los riesgos.

Beneficios Clave

Proactividad: Al monitorear continuamente el entorno se identifica y mitigan las vulnerabilidades antes de que sean explotadas.

Reducción de Riesgos: El CTEM ayuda a las empresas a comprender mejor su panorama de amenazas, lo que permite una mejor planificación y reducción de riesgos.

Cumplimiento Mejorado: Con regulaciones cada vez más estrictas, el CTEM proporciona un enfoque que asegura el cumplimiento continuo con las normativas de seguridad de datos.

Llevando CTEM a la organización

El Continuous Threat Exposure Management no es una herramienta, o una tecnología distinta a las que ya llevamos adelante en nuestras organizaciones, sino un cambio de enfoque en la forma en la que se integra la gestión de riesgos y el entorno.

Algunos puntos claves para comenzar:

Evaluación de Riesgos Continua: Implementar herramientas y procesos para la evaluación constante de las vulnerabilidades.

Integración con Herramientas Existentes: Asegurarse de que el CTEM se integre con las herramientas de seguridad existentes para una cobertura completa.

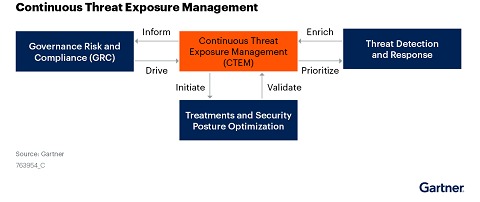

Podemos estructurarlo como un proceso cíclico que comprende cinco pasos clave, divididos en dos fases principales: Diagnóstico y Acción. Este ciclo, al repetirse, puede garantizar cobertura de la infraestructura y una mejora continua. Cada ciclo del CTEM abarca todos los pasos, pero su inicio puede ser impulsado por cualquier elemento.

Fase de Diagnóstico - Se realiza la identificación y mapeo de prioridades y debilidades:

• Delimitación (Scope): Se realiza el mapeo de la superficie de ataque externa, la enumeración de activos digitales y la evaluación de su valor operativo, comunicando esta información a todos los implicados para que tanto técnicos como ejecutivos entiendan qué activos son críticos.

• Detección: Se centra en descubrir brechas de seguridad en los entornos, como vulnerabilidades y configuraciones erróneas, evaluando su riesgo y asociándolas a activos específicos para una priorización más eficaz.

• Priorización: Consiste en identificar y abordar aquellas brechas de seguridad con mayor probabilidad de ser explotadas, utilizando una perspectiva de adversario y relacionando los hallazgos con activos importantes desde la óptica organizativa o empresarial.

Fase de Acción - Se evalúa y mejora la postura de seguridad mediante medidas correctivas:

• Validación: Este paso tiene como objetivos determinar la probabilidad de éxito de un ataque, evaluar el impacto potencial del ataque, comprobar la eficacia de los sistemas de detección y respuesta existente.

• Movilización: Se refiere a la creación e implementación de un programa de remediación que integre soluciones automáticas y manuales. Este programa se desarrolla en colaboración con los departamentos técnicos y ejecutivos para asegurar que las necesidades operativas y de seguridad estén realmente alineadas.

Para lograr estos objetivos, se emplean métodos como la Gestión de la Superficie de Ataque (ASM), Red Teaming Continuo (CART) y Simulación de Brechas y Ataques (BAS).

Perspectiva de Gartner

Gartner en su reporte tecnologías emergentes nos comparte que el impacto de gestionar la exposición en las tecnologías existentes radica principalmente en consolidar las capacidades que respaldan la gestión de la superficie de ataque, la evaluación de vulnerabilidades y la validación de la ciberseguridad. Ya existe un alto grado de consolidación entre las tecnologías de gestión de exposición.

También se puede observar la convergencia de las herramientas del Blue Team y Red Team, lo que significa el surgimiento de plataformas de ciberseguridad que ya incorporan características integradas. Gartner predice que hasta 2026, más del 40% de las organizaciones, dependerán de plataformas consolidadas para realizar evaluaciones de validación de ciberseguridad.