Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

⦁ Principais tendências

em segurança cibernética

em 2023 (Gartner)

⦁ Implementar um programa de

gerenciamento contínuo de

exposição a ameaças (CTEM) (Gartner)

Primeiros passos: Gerenciamento contínuo da exposição a ameaças

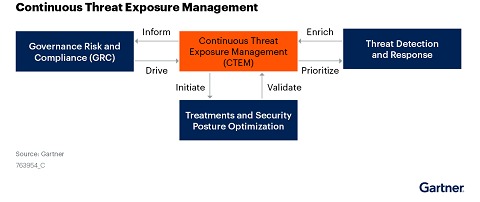

O CTEM (Continuous Threat Exposure Management, gerenciamento contínuo de exposição a ameaças) é um conceito que aborda as limitações da maioria das estruturas atuais de gerenciamento de riscos. Essa abordagem se concentra em identificar, avaliar, monitorar e atenuar proativamente as vulnerabilidades e falhas de segurança em toda a infraestrutura de TI antes que esses problemas se tornem ameaças reais. Por meio do CTEM, as organizações podem superar as barreiras tradicionais ao gerenciamento de riscos, garantindo um ambiente digital mais seguro e resiliente.

Definição de CTEM

O CTEM é uma abordagem que envolve a identificação e o gerenciamento contínuos de vulnerabilidades em um ambiente de TI. Diferentemente das abordagens tradicionais que se concentram na reação a incidentes, o CTEM antecipa as ameaças avaliando constantemente a infraestrutura de segurança e adaptando-a a novas vulnerabilidades à medida que elas surgem.

Vamos agora examinar alguns elementos-chave dessa abordagem para dar a ela uma forma concreta.

Tecnologias em CTEM

Em torno da tecnologia, podemos encontrar ferramentas de varredura e monitoramento contínuo (vitais para a identificação em tempo real de vulnerabilidades por meio da varredura constante de redes e sistemas). Plataformas de gerenciamento de riscos, usadas para avaliar e priorizar as vulnerabilidades detectadas, considerando seu impacto potencial e a probabilidade de exploração. Por fim, a automação e a orquestração são mais importantes, concentrando-se na resposta a incidentes e nas tarefas rotineiras de segurança.

Pessoas no CTEM

Entre os profissionais que desempenham funções importantes no CTEM). Encontramos equipes de segurança cibernética, responsáveis por monitorar alertas de segurança, investigar incidentes e implementar medidas corretivas (poderíamos falar de um SOC e de um CSIRT). Em seguida, os analistas de risco, responsáveis por avaliar e priorizar as vulnerabilidades e os riscos, desempenhando um papel fundamental no direcionamento dos esforços de atenuação. Por fim, as equipes de TI e os desenvolvedores, que têm influência direta desde a aplicação de patches até a modificação de software para solucionar as vulnerabilidades identificadas, garantindo assim a integridade e a segurança dos sistemas e das redes da organização.

Processos no CTEM

Em última análise, um programa CTEM eficaz só pode ser levado adiante por meio de processos bem lubrificados. Inicialmente, já falamos sobre a identificação e a avaliação contínuas das vulnerabilidades - esse é um processo contínuo. Em seguida, temos de classificar a priorização e a atenuação dos riscos. Passamos para a implementação de controles. Por fim, o treinamento e a conscientização desempenham um papel crucial. Esses processos juntos formam uma estratégia para gerenciar e reduzir os riscos de forma proativa.

Principais benefícios

Proatividade: o monitoramento contínuo do ambiente identifica e atenua as vulnerabilidades antes que elas sejam exploradas.

Redução de riscos: O CTEM ajuda as empresas a entender melhor o cenário de ameaças, permitindo melhor planejamento e redução de riscos.

Conformidade aprimorada: com normas cada vez mais rigorosas, o CTEM oferece uma abordagem que garante a conformidade contínua com as normas de segurança de dados.

Trazendo a CTEM para a organização

O Gerenciamento Contínuo da Exposição a Ameaças não é uma ferramenta ou uma tecnologia diferente das que já temos em nossas organizações, mas uma mudança na forma como o gerenciamento de riscos e o ambiente são integrados.

Alguns pontos-chave para começar:

Avaliação contínua de riscos: implemente ferramentas e processos para a avaliação constante de vulnerabilidades.

Integração com as ferramentas existentes: Assegure-se de que o CTEM se integre às ferramentas de segurança existentes para obter uma cobertura completa.

Podemos estruturá-lo como um processo cíclico que compreende cinco etapas principais, divididas em duas fases principais: Diagnóstico e Ação. Esse ciclo, quando repetido, pode garantir a cobertura da infraestrutura e a melhoria contínua. Cada ciclo do CTEM engloba todas as etapas, mas seu início pode ser impulsionado por qualquer elemento.

Fase de Diagnóstico - Identificação e mapeamento de prioridades e pontos fracos:

• Escopo: mapear a superfície de ataque externa, enumerar os ativos digitais e avaliar seu valor operacional, além de comunicar essas informações a todas as partes interessadas para que tanto a equipe técnica quanto a executiva entendam quais ativos são essenciais.

• Detecção: concentra-se na descoberta de lacunas de segurança em ambientes, como vulnerabilidades e configurações incorretas, avaliando seu risco e associando-as a ativos específicos para uma priorização mais eficaz.

• Priorização: envolve a identificação e o tratamento das lacunas de segurança com maior probabilidade de serem exploradas, usando uma perspectiva adversária e relacionando as descobertas aos ativos críticos para a organização ou para os negócios.

Fase de ação - A postura de segurança é avaliada e aprimorada por meio de medidas corretivas:

• Validação: Esta etapa tem como objetivo determinar a probabilidade de sucesso de um ataque, avaliar o possível impacto do ataque e testar a eficácia dos sistemas de detecção e resposta existentes.

• Mobilização: refere-se à criação e à implementação de um programa de correção que integra soluções automatizadas e manuais. Esse programa é desenvolvido em colaboração com os departamentos técnico e executivo para garantir que as necessidades operacionais e de segurança estejam realmente alinhadas.

Para atingir esses objetivos, são empregados métodos como o Attack Surface Management (ASM), o Continuous Network Teaming (CART) e o Breach and Attack Simulation (BAS).

Perspectiva da Gartner

O relatório Emerging Technologies da Gartner compartilha que o impacto do gerenciamento de exposição nas tecnologias existentes reside principalmente na consolidação dos recursos que dão suporte ao gerenciamento da superfície de ataque, à avaliação de vulnerabilidades e à validação da segurança cibernética. Já existe um alto grau de consolidação entre as tecnologias de gerenciamento de exposição.

A convergência das ferramentas Blue Team e Red Team também pode ser observada, o que significa o surgimento de plataformas de segurança cibernética que já incorporam recursos integrados. O Gartner prevê que, até 2026, mais de 40% das organizações dependerão de plataformas consolidadas para realizar avaliações de validação de segurança cibernética.