Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Cyber Deception más que un señuelo

El ámbito de la ciberdefensa activa toma relevancia cuando hemos tomado para nuestros ambientes una serie de medidas defensivas que podemos llamar “pasivas”. Es aquí donde encontramos las estrategias de ciberengaño como una forma de “cambiar el juego” para la ciberdefensa de nuestra organización. En el siguiente post desarrollaremos algunos ejemplos prácticos y acotados sobre cómo implementar esta estrategia a la infraestructura tecnológica sin la necesidad de un presupuesto extenso y desarrollando algo más de contexto sobre las variantes para realizar estas operaciones.

Del honeypot al engaño

Objetivos falsos

Reconocemos desde ya hace tiempo a los servicios de “Tarro de Miel” (Honeypots) como un elemento que podemos implementar en nuestro ambiente para falsear un servicio real y proponer una suerte de trampa para que un posible ciberatacante haga uso de él, y en el mejor de los casos intente realizar una explotación. Entre estas soluciones podemos encontrar algunas como:

HoneyD: Plataforma de gestión de Honeypots Virtuales

DejaVu: Plataforma de gestión de Honeypots virtuales

Kippo: SSH Honeypot de interacción media

Nodepot: Nodejs Honeypot

HoneyMail: SMTP Honeypot

HoneyThing: IoT (TR-069) Honeypot

Nota: Nos enfocaremos en la implementación de este tipo de soluciones como herramientas de defensa y no como herramientas para la generación de inteligencia o reconocimiento de los ciberatacantes (son enfoques distintos).

Es mediante este tipo de soluciones que incorporamos a nuestra infraestructura un nuevo servicio que no tiene otro objetivo que el de ser una trampa, podemos considerar que la tasa de falsos positivos es baja y cualquier actividad sobre este será de valor para la detección de amenazas.

Expandiendo la superficie

En este tipo de técnicas, buscamos aumentar la superficie de ataque dentro de nuestros servicios productivos con el objetivo de generar trampas que estén plenamente arraigadas a los servicios reales de nuestra organización. Se implementan trampas en nuestros dispositivos productivos que pueden ser por ejemplo puertos adicionales, funciones no utilizadas, usuarios ficticios, tokens falsos, direcciones de correo, u otros elementos funcionales que funcionen como trampas dentro de los mismos servicios utilizados.

Podemos separar este tipo de técnicas de los típicos honeypots considerando que estos últimos son objetos individuales dentro de la red los cuales podemos separar con mayor claridad.

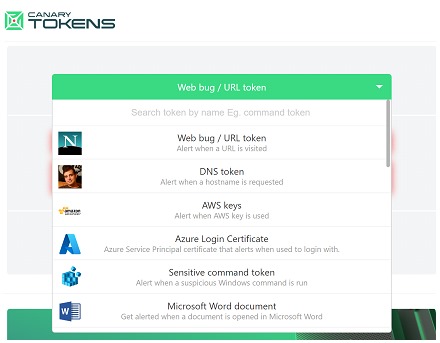

Sobre estas estrategias podemos encontrar proyectos como Canary Tokens desde el cual podemos generar manualmente nuestros “Canarios” para distribuir en los distintos espacios sobre los que queremos realizar la detección.

Entre algunos ejemplos podemos encontrar por ejemplo direcciones URL, específicamente diseñadas que quedan a la espera de una conexión indebida.

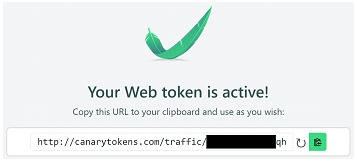

Ejemplo Web Token

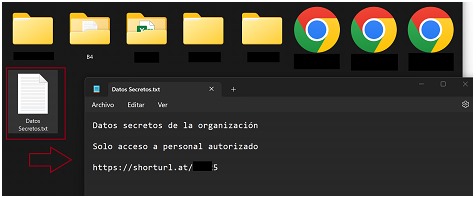

Implementación de Web Token (Mediante Short Url)

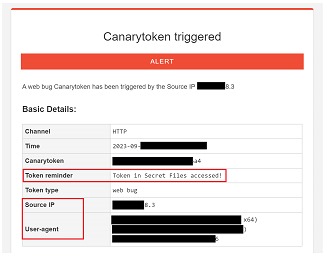

Alerta por correo al accederse al web token

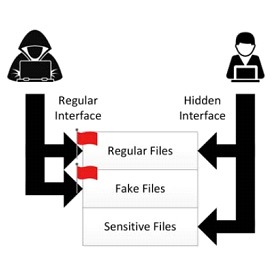

También podemos encontrar proyectos de mayor complejidad como PhantomFS el cual describe el diseño de un sistema de archivos específicamente desarrollado para ofrecer archivos diferentes para un atacante que no utilice la interfaz correcta.

Esto permite que los datos reales de los servicios productivos se mantengan “ocultos” a los ojos de un ciberatacante que acceder por los “medios típicos” al sistema.

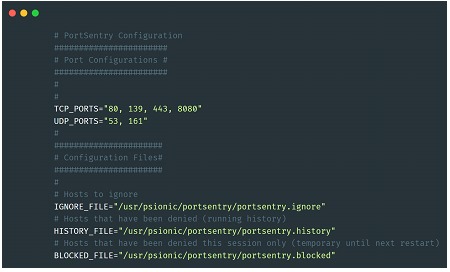

Compartimos por último una herramienta que puede ser utilizada tanto para el despliegue dentro de un servidor productivo como para la generación de un Honeypot. Portsentry permite desplegar de forma rápida y simple una configuración de puertos ficticios y automatizar respuestas de bloqueo o alertas.

Migajas para volver a casas

En una estrategia de ciberengaño sólida se consideran como elemento de utilidad los “BreadCrumbs” (Migajas de pan). Estos serán piezas de información, rastros que aportarán información al atacante para guiarlo a nuestros distintos servicios desplegados como “trampas”

Para esto podemos utilizar documentación específicamente formada con este propósito la cual podría contener, por ejemplo, la descripción acerca del uso de servidores, servicios o nombres de usuario las cuales finalmente serán nuestros servicios trampa. También podemos pensar en otro tipo de rastros como hashes de credenciales simples intencionalmente inyectados en la memoria o simplemente registros que den soporte a nuestras trampas desplegadas como elementos válidos y resuelvan algún tipo de duda que un ciberatacante pueda detectar.

Algunas consideraciones y conclusiones

Comprender las herramientas disponibles para la implementación de una estrategia de ciberengaño resulta accesible rápidamente, incluso dentro de las opciones que podríamos explorar para el despliegue de un honeypot podríamos incluso utilizar la mera copia de nuestros servicios productivos con algunos retoques. Sea cual sea la opción tomada tendremos a disposición una trampa en nuestra red, y para que esta sea efectiva realmente debemos considerar en principio dos aspectos que vamos a nombrar como “Parecer” y “Hacer”.

Parecer

El arte del engaño, como así también la ingeniería social o la magia y cualquier otra práctica en donde se presenta para una de las partes una situación un tanto alejada de la realidad requiere una real comprensión sobre la interpretación de la parte “engañada”. Subestimar a un ciberatacante haciendo el despliegue de una herramienta sin una real comprensión de lo que estamos haciendo puede derivar no solo en la falta de efectividad de nuestras actividades, sino también en un aumento real de los riesgos para nuestra infraestructura cuando por ejemplo se toma real control de un servicio de honeypot desde este se lanzan nuevos ataques a servicios productivos. Las actividades de ciberengaño deben PARECER reales.

Hacer

Cualquiera sea la opción desplegada en nuestra estrategia de ciberengaño, será necesario articular las alertas y registros (que una de nuestras trampas pudiese generar) con procedimientos de respuesta específicamente desarrollados. Los objetivos del ciberengaño no solo están alrededor de detectar a un posible ciberatacante en nuestra infraestructura, sino también comprender su comportamiento, degradar o interrumpir sus operaciones.

Les compartimos algunos post anteriores donde podemos introducirnos en MITRE ENGAGE, como modelo para el despliegue de operaciones de ciberengaño o poner manos a la obra sobre el despliegue de un Honeypot y un pequeño análisis de los datos obtenidos.