Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

O Cyber Deception é mais do que uma isca

O campo da ciberdefesa ativa ganha relevância quando já implementamos em nossos ambientes uma série de medidas defensivas que podemos chamar de "passivas". É aqui que encontramos as estratégias de ciberengano como uma forma de "mudar o jogo" para a ciberdefesa de nossa organização. No próximo post, desenvolveremos alguns exemplos práticos e específicos sobre como implementar essa estratégia na infraestrutura tecnológica sem a necessidade de um orçamento extenso e fornecendo mais contexto sobre as variantes para realizar essas operações.

Do honeypot ao engano

Alvos falsos

Reconhecemos há algum tempo os serviços de "Pote de Mel" (Honeypots) como um elemento que podemos implementar em nosso ambiente para falsificar um serviço real e propor uma espécie de armadilha para que um possível ciberatacante a utilize, e no melhor dos casos, tente explorá-la. Entre essas soluções, podemos encontrar algumas como:

HoneyD: Plataforma de gestão de Honeypots Virtuais

DejaVu: Plataforma de gestão de Honeypots Virtuais

Kippo: SSH Honeypot de interação média

Nodepot: Nodejs Honeypot

HoneyMail: SMTP Honeypot

HoneyThing: IoT (TR-069) Honeypot

Observação: Vamos nos concentrar na implementação desse tipo de soluções como ferramentas de defesa e não como ferramentas para a geração de inteligência ou reconhecimento dos ciberatacantes (são abordagens diferentes).

É por meio dessas soluções que incorporamos à nossa infraestrutura um novo serviço cujo único objetivo é ser uma armadilha; podemos considerar que a taxa de falsos positivos é baixa e qualquer atividade sobre isso será valiosa para a detecção de ameaças.

Expansão da superfície

Nesse tipo de técnicas, buscamos aumentar a superfície de ataque dentro de nossos serviços produtivos com o objetivo de criar armadilhas que estejam plenamente enraizadas nos serviços reais de nossa organização. Implementam-se armadilhas em nossos dispositivos produtivos que podem ser, por exemplo, portas adicionais, funções não utilizadas, usuários fictícios, tokens falsos, endereços de e-mail ou outros elementos funcionais que atuem como armadilhas nos mesmos serviços utilizados.

Podemos separar esse tipo de técnicas dos típicos honeypots, considerando que estes últimos são objetos individuais dentro da rede que podemos separar com maior clareza.

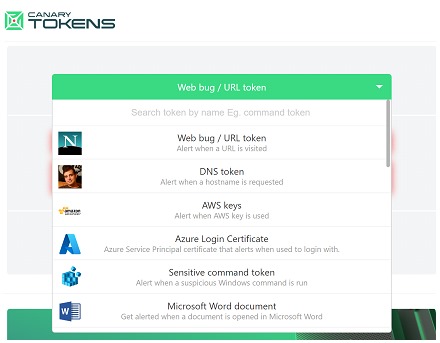

Sobre essas estratégias, podemos encontrar projetos como Canary Tokens, a partir do qual podemos gerar manualmente nossos "Canários" para distribuir nos diferentes espaços onde queremos realizar a detecção.

Entre alguns exemplos, podemos encontrar, por exemplo, URLs especificamente projetadas que ficam à espera de uma conexão inadequada.

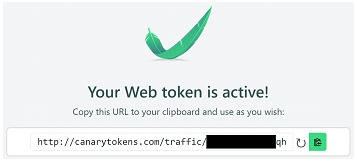

Exemplo de token da Web

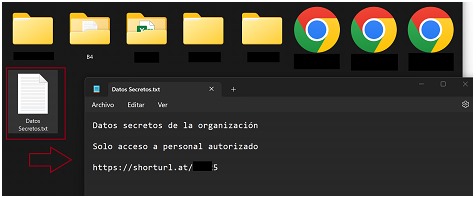

Implementação de token da Web (via URL curto)

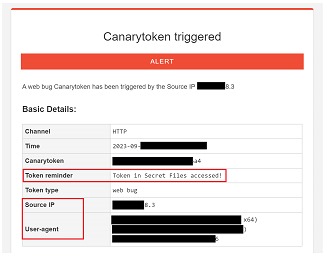

Alerta de correio eletrônico ao acessar o token da Web

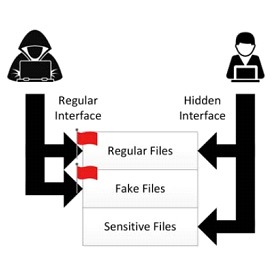

Também podemos encontrar projetos de maior complexidade, como o PhantomFS, que descreve o design de um sistema de arquivos especificamente desenvolvido para oferecer arquivos diferentes para um atacante que não utilize a interface correta.

Isso permite que os dados reais dos serviços produtivos permaneçam "ocultos" aos olhos de um ciberatacante que acesse pelos "meios típicos" ao sistema.

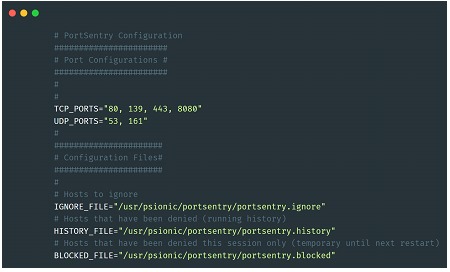

Por último, compartilhamos uma ferramenta que pode ser usada tanto para o desdobramento dentro de um servidor produtivo quanto para a geração de um Honeypot. O Portsentry permite implantar de forma rápida e simples uma configuração de portas fictícias e automatizar respostas de bloqueio ou alertas.

Migalhas para voltar para casa

Em uma estratégia de ciberengano sólida, consideram-se como elementos úteis os "BreadCrumbs" (Migalhas de pão). Estes serão pedaços de informação, rastros que fornecerão informações ao atacante para guiá-lo aos nossos diversos serviços implantados como "armadilhas".

Para isso, podemos utilizar documentação especificamente criada para este propósito, que poderia conter, por exemplo, a descrição sobre o uso de servidores, serviços ou nomes de usuário, que finalmente serão nossos serviços-armadilha. Também podemos pensar em outros tipos de rastros, como hashes de credenciais simples intencionalmente injetados na memória ou simplesmente registros que deem suporte às nossas armadilhas implantadas como elementos válidos e resolvam algum tipo de dúvida que um ciberatacante possa detectar.

Algumas considerações e conclusões

Entender as ferramentas disponíveis para a implementação de uma estratégia de ciberengano torna-se acessível rapidamente, mesmo dentro das opções que poderíamos explorar para o desdobramento de um honeypot, poderíamos até usar uma mera cópia de nossos serviços produtivos com alguns ajustes. Independentemente da opção escolhida, teremos à disposição uma armadilha em nossa rede, e para que ela seja realmente eficaz, devemos considerar inicialmente dois aspectos que vamos chamar de "Parecer" e "Fazer".

Aparecer

A arte do engano, bem como a engenharia social, a magia e qualquer outra prática onde se apresenta para uma das partes uma situação um tanto distante da realidade, requer uma verdadeira compreensão sobre a interpretação da parte "enganada". Subestimar um ciberatacante ao implantar uma ferramenta sem uma verdadeira compreensão do que estamos fazendo pode resultar não apenas na falta de eficácia de nossas atividades, mas também em um aumento real dos riscos para minha infraestrutura quando, por exemplo, se assume o controle real de um serviço de honeypot e a partir dele são lançados novos ataques a serviços produtivos. As atividades de ciberengano devem PARECER reais.

Fazer

Qualquer que seja a opção implantada em nossa estratégia de ciberengano, será necessário articular os alertas e registros (que uma de nossas armadilhas possa gerar) com procedimentos de resposta especificamente desenvolvidos. Os objetivos do ciberengano não estão apenas em torno de detectar um possível ciberatacante em nossa infraestrutura, mas também entender seu comportamento, degradar ou interromper suas operações.

Compartilhamos com você algumas postagens anteriores em que podemos apresentá-lo ao MITRE ENGAGE, como um modelo para a implantação de operações de perigo cibernético ou começar a trabalhar na implantação de um Honeypot e uma pequenaanálise dos dados obtidos..