Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Ingeniería Social: Estrategias Avanzadas y Prevención

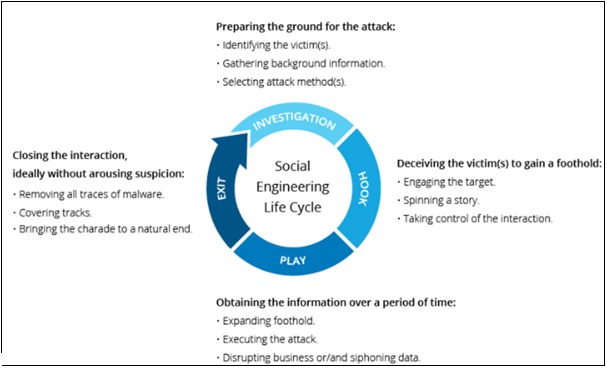

La Ingeniería Social continúa siendo una de las mayores preocupaciones en el mundo de la ciberseguridad, ya que sus tácticas se vuelven cada vez más complejas y sofisticadas. En este artículo, analizaremos las técnicas de Ingeniería Social que significan un desafío para la Seguridad Informática, al tiempo que examinaremos en detalle las estrategias fundamentales de prevención para hacer frente a las mismas.

Introducción a las Técnicas de Ingeniería Social

En los últimos años, los Actores de Amenaza o Threat Actors, han mejorado sus tácticas de Ingeniería Social, convirtiéndolas en herramientas altamente efectivas para infiltrarse en sistemas y redes empresariales. Al día de la fecha, continúa siendo un vector de ataque sumamente efectivo al momento de intentar hacerse del control de cuentas pertenecientes a entornos corporativos, con el objetivo de moverse luego de forma lateral dentro de estas redes, así como también de escalar privilegios para lograr tener un mayor control sobre el entorno víctima.

Algunas de las técnicas que se han observado incluyen:

1. Phishing Dirigido (Spear Phishing)

El phishing dirigido es mucho más que un simple envío masivo de correos electrónicos. Los atacantes investigan con detalle sus objetivos y personalizan los mensajes de phishing para que parezcan legítimos. Por otro lado, utilizan información específica de la víctima, como nombres de colegas, proyectos actuales y lenguaje que bien podría considerarse como jerga interna, para generar confianza y aumentar la probabilidad de que se revele información sensible de la empresa.

2. Ingeniería Social a través de Redes Sociales

En ciertas ocasiones, los atacantes utilizan las redes sociales para recopilar información sobre objetivos potenciales. Esto les permite construir perfiles detallados de las personas y sus actividades, lo que les ayuda a crear mensajes convincentes y creíbles. Los perfiles falsos o comprometidos se utilizan para establecer conexiones y ganar la confianza de las víctimas, lo que facilita la extracción de información sensible.

Lo destacable de este punto es que, al tratarse de Redes Sociales, no existe costo económico que pueda significar una problemática para los atacantes a la hora de intentar aplicar esta técnica de Ingeniería Social.

Por otro lado, si este intento no resulta exitoso, el riesgo de haber perdido recursos es prácticamente nulo.

3. Ingeniería Social de Hardware y Dispositivos

En este caso, los adversarios se movilizan directamente hacia Dispositivos y Hardware, con el objetivo de obtener acceso a información confidencial. Esto puede incluir la manipulación de dispositivos físicos, como USBs o dispositivos de almacenamiento externo. Para llevar adelante esta tarea de manera efectiva, los atacantes utilizan Malware diseñado para robar datos o comprometer sistemas una vez conectados.

Para lograr este cometido, en este caso la Ingeniería Social es aplicada en este caso, directamente de una manera en la cual el atacante, que se encuentra dentro de la compañía, pueda abusar del equipo víctima, generando algún tipo de engaño que le permita llevar adelante su objetivo.

Estrategias para contrarrestar estas técnicas

Para mitigar los riesgos asociados con estas técnicas avanzadas de Ingeniería Social, se deben implementar estrategias proactivas y preventivas. Algunas de las mejores prácticas incluyen:

1. Educación y Concienciación para usuarios

Se debe capacitar a los usuarios y al personal en la identificación de posibles ataques de Ingeniería Social. La formación debe incluir ejemplos reales y simulacros de ataques para mejorar la comprensión de las amenazas y fomentar la cautela en la interacción con información y mensajes desconocidos.

2. Implementación de Autenticación Multifactor (MFA)

La autenticación multifactor dificulta considerablemente el acceso no autorizado a sistemas y datos. Al requerir múltiples formas de autenticación, incluso si un atacante logra obtener credenciales, se encontrarán con una barrera adicional que complica su avance.

3. Monitoreo Constante y Análisis de Comportamiento

Generar reglas de detección y monitoreo que supervisen el comportamiento de usuarios y dispositivos. Esta actividad bien puede ayudar a identificar patrones inusuales o actividades sospechosas dentro de la empresa. Por otro lado, el análisis de comportamiento puede alertar sobre posibles intentos de intrusión o manipulación. Por esto, es necesario contar con elementos que permitan desde un enfoque de monitoreo, generar las correspondientes correlaciones de eventos para determinar posibles comportamientos sospechosos, tanto ocurriendo como potencialmente probables.

4. Políticas de Acceso y Divulgación de Información

Es importante establecer políticas claras y exhaustivas sobre el acceso a datos confidenciales y los protocolos para divulgar información interna y sensible. Estas políticas deben aplicarse en todos los niveles de la organización y ser reforzadas regularmente a través de entrenamientos y revisiones periódicas.

Conclusiones

La Ingeniería Social continúa siendo una amenaza significativa para la seguridad de las empresas. Con el continuo desarrollo de esta y sumado a sus técnicas avanzadas, la concienciación y la implementación de estrategias de prevención efectivas se han vuelto fundamentales para protegerse de estos ataques.

Las organizaciones y los profesionales de ciberseguridad deben estar constantemente atentos y adaptarse a las tácticas cambiantes de los adversarios para garantizar la seguridad de la información y de los sistemas por igual.

No es sino a través de la implementación de las buenas prácticas mencionadas anteriormente, que las organizaciones pueden fortalecer sus defensas y reducir significativamente el riesgo de caer víctimas de técnicas de Ingeniería Social.