Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Engenharia social: estratégias avançadas e prevenção

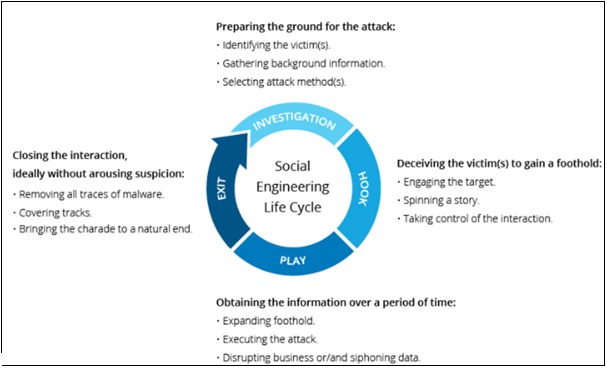

A engenharia social continua a ser uma grande preocupação no mundo da segurança cibernética, pois suas táticas se tornam cada vez mais complexas e sofisticadas. Neste artigo, analisaremos as técnicas de engenharia social que desafiam a segurança cibernética e examinaremos em detalhes as estratégias de prevenção fundamentais para lidar com elas.

Introdução às técnicas avançadas de engenharia social

Nos últimos anos, os Agentes de Ameaças aprimoraram suas táticas de engenharia social, tornando-as ferramentas altamente eficazes para se infiltrar em sistemas e redes corporativas. Até o momento, continua a ser um vetor de ataque altamente eficaz na tentativa de assumir o controle de contas pertencentes a ambientes corporativos, com o objetivo de se mover lateralmente dentro dessas redes, bem como escalar privilégios para obter maior controle sobre o ambiente da vítima.

Algumas das técnicas que foram observadas incluem:

1. Phishing direcionado (Spear Phishing)

O phishing direcionado é muito mais do que o simples envio de e-mails em massa. Os atacantes pesquisam cuidadosamente seus alvos e personalizam as mensagens de phishing para fazê-las parecer legítimas. Eles também usam informações específicas da vítima, como nomes de colegas, projetos atuais e linguagem que poderia ser considerada um jargão interno, para criar confiança e aumentar a probabilidade de que informações confidenciais da empresa sejam reveladas.

2. engenharia social por meio de redes sociais

Os atacantes às vezes usam as mídias sociais para coletar informações sobre possíveis alvos. Isso lhes permite criar perfis detalhados de indivíduos e suas atividades, o que os ajuda a criar mensagens convincentes e confiáveis. Perfis falsos ou comprometidos são usados para estabelecer conexões e ganhar a confiança das vítimas, facilitando a extração de informações confidenciais.

O que é notável nesse ponto é que, como se trata de redes sociais, não há custo econômico que possa ser um problema para os invasores ao tentarem aplicar essa técnica de engenharia social.

Por outro lado, se essa tentativa não for bem-sucedida, o risco de perda de recursos é praticamente nulo.

3. Engenharia social de hardware e dispositivos

Nesse caso, os adversários vão diretamente para Dispositivos e Hardware, com o objetivo de obter acesso a informações confidenciais. Isso pode incluir a manipulação de dispositivos físicos, como USBs ou dispositivos de armazenamento externo. Para realizar essa tarefa com eficiência, os invasores usam malware projetado para roubar dados ou comprometer os sistemas depois de conectados.

Para isso, a engenharia social é aplicada nesse caso, diretamente de forma que o invasor, que está dentro da empresa, possa abusar da máquina da vítima, gerando algum tipo de engano que lhe permita realizar seu objetivo.

Estratégias para combater essas técnicas

Para reduzir os riscos associados a essas técnicas avançadas de engenharia social, é necessário implementar estratégias proativas e preventivas. Algumas práticas recomendadas incluem:

1. Educação e conscientização do usuário

Os usuários e a equipe devem ser treinados para identificar possíveis ataques de engenharia social. O treinamento deve incluir exemplos reais e ataques simulados para melhorar a compreensão das ameaças e incentivar a cautela ao interagir com informações e mensagens desconhecidas.

2. implementação da autenticação multifatorial (MFA)

A autenticação multifatorial torna o acesso não autorizado a sistemas e dados consideravelmente mais difícil. Ao exigir várias formas de autenticação, mesmo que um invasor consiga obter credenciais, ele enfrentará uma barreira adicional que complica seu avanço.

3. monitoramento contínuo e análise comportamental

Gerar regras de detecção e monitoramento que monitoram o comportamento do usuário e do dispositivo. Essa atividade pode muito bem ajudar a identificar padrões incomuns ou atividades suspeitas dentro da empresa. Por outro lado, a análise comportamental pode alertar sobre possíveis tentativas de intrusão ou manipulação. Por esse motivo, é necessário ter elementos que permitam, a partir de uma abordagem de monitoramento, gerar as correlações correspondentes de eventos para determinar possíveis comportamentos suspeitos, tanto os ocorridos quanto os potencialmente prováveis.

4. Políticas de acesso e divulgação de informações

É importante estabelecer políticas claras e abrangentes sobre o acesso a dados confidenciais e protocolos para a divulgação de informações internas e confidenciais. Essas políticas devem ser aplicadas em todos os níveis da organização e reforçadas regularmente por meio de treinamento e revisões periódicas.

Conclusões

A engenharia social continua a ser uma ameaça significativa à segurança das empresas. Com o desenvolvimento contínuo da engenharia social e de suas técnicas avançadas, a conscientização e a implementação de estratégias de prevenção eficazes tornaram-se essenciais para a proteção contra esses ataques.

As organizações e os profissionais de segurança cibernética devem estar constantemente atentos e se adaptar às mudanças de táticas dos adversários para garantir a segurança das informações e dos sistemas.

É somente por meio da implementação das práticas recomendadas mencionadas acima que as organizações podem fortalecer suas defesas e reduzir significativamente o risco de serem vítimas de técnicas de engenharia social.