Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

[1] BÖHM, Isabelle, LOLAGAR, Samuel.

Inteligencia de código abierto.

Introducción, consideraciones legales y éticas.

Agosto de 2021. Disponible en:

https://doi.org/10.1365/s43439-021-00042-7

[2] COLQUHOUN, Cameron.

Breve historia de la inteligencia de código abierto.

14 de julio de 2016. Disponible en:

https://www.bellingcat.com/resources/

[3] KELLY, Heather.

Police embrace social media as crime-fighting tool.

CNN Business, 30 de agosto de 2012.

Disponible en:

https://edition.cnn.com/2012/

[4] HU, Evanna.

Preocupaciones por los datos responsables

con la inteligencia de código abierto.

14 nov. 2016.

Disponible en:

https://responsibledata.io/2016/11/14/

[5] FALCÃO, André, OLIVEIRA, Fabiana Oliveira.

TV Gazeta.

Disponible en:

https://g1.globo.com/es/espirito-santo/noticia/

[6] WALLOP, Harry.

Burglars using Twitter and

Facebook to 'case the joint'.

The Telegraph, 20 de julio de 2010.

Disponible en:

https://www.telegraph.co.uk/technology/

OSINT - Su comportamiento podría estar ayudando a los delincuentes

Antes de que te asustes por el “sensacionalismo barato” utilizado en el título, me gustaría pedirte que te relajes. Aunque el término OSINT suene extraño a cualquiera que nunca haya oído hablar de él, como el nombre de algún robot futurista sacado de los libros de Isaac Asimov, y la idea de "ciberdelincuentes" nos haga pensar que estamos siendo cómplices y ayudando a villanos enmascarados, no es así. La idea detrás del título de este artículo es ser lo suficientemente sensacionalista como para llamar la atención del lector sobre los peligros de compartir información de forma descontrolada.

Vamos a intentar entender algunos conceptos y por qué tu selfie con la insignia de tu nuevo trabajo en una red social es más revelador de lo que podrías pensar. Sin embargo, no hay razón para que cunda el pánico (todavía) si se tienen claros algunos detalles.

En este artículo definiremos algunos de estos conceptos, presentaremos casos de uso y algunas medidas sencillas para que la mayoría de las personas y organizaciones puedan aprender a protegerse y a elegir mejor el tipo de contenido que se comparte y se pone a disposición en plataformas de acceso público.

Definición de inteligencia de código abierto:

El término Open Source Intelligence (OSINT) se refiere originalmente a un tipo de fuente de inteligencia: cualquier fuente que tenga acceso público. Las fuentes de inteligencia existen para generar cierta cantidad de información en bruto, que será procesada y analizada durante el ciclo de inteligencia [1] hasta su difusión para la toma de decisiones. En resumen, OSINT es la inteligencia producida mediante la recopilación de datos de fuentes públicas como periódicos, revistas, publicaciones, blogs, sitios web, emisiones de radio y televisión, documentos públicos, eventos, ponencias, conferencias, artículos, bibliotecas y, por supuesto, Internet y sus redes sociales. La finalidad de estas recopilaciones puede ir desde la investigación de mercados hasta la investigación criminal o las actividades cibernéticas (o no cibernéticas) maliciosas.

Algunos teóricos sobre el tema mantienen discusiones abiertas sobre los términos, y cabe mencionar que debido a la preocupación por la naturaleza masiva de la cantidad de datos generados en las redes sociales, y la sensibilidad y el valor de estos datos, hay quienes abogan por separar las redes sociales de las fuentes OSINT para considerarlas como un problema único y propio. En este sentido, ha surgido el término SOCMINT, que puede definirse como "la explotación analítica de la información disponible en las redes de medios sociales"[2].

En el mundo de la ciberseguridad, OSINT también se refiere a la práctica de recopilar información de fuentes abiertas y públicamente disponibles, utilizando herramientas y medios digitales, ya que esta información estará disponible en sistemas, sitios web, redes corporativas y domésticas y similares. El enfoque de esta charla es básicamente mostrar que este tipo de actividad puede llevarse a cabo tanto con fines legítimos como maliciosos, y es difícil de detectar hasta que se produce un problema real, debido a su naturaleza casi siempre no intrusiva, ya que la información es de dominio público y cualquiera puede acceder a ella en casi cualquier momento. Los datos son una moneda valiosa en el entorno digital, y con suficiente información identificable sobre un individuo u organización, solo es cuestión de saber "cuándo" se utilizarán estas monedas para causar daño.

Casos de uso de OSINT

Como ya se ha mencionado, las fuentes abiertas, especialmente las redes sociales, contienen una cantidad absurda de datos sobre todo tipo de temas, así como datos sobre las personas. A continuación se presentan algunos ejemplos de usos legítimos y delitos de la vida real en los que los malos, no necesariamente ciberdelincuentes, utilizaron las fuentes abiertas no solo para elegir a sus víctimas, sino también para trazar un mapa de su comportamiento. La advertencia es: las acciones desencadenadas tras recopilar datos de fuentes abiertas pueden tener consecuencias que van más allá del mundo digital y pueden causar daños materiales e incluso perjudicar la vida humana.

Ejemplos de uso legítimo:

• Operaciones militares: En 2015, "el ejército estadounidense destruyó una fábrica de bombas del Estado Islámico tan solo 23 horas después de que un yihadista publicara un selfie en el que revelaba la estructura del tejado del edificio, lo que constituye quizá el ejemplo más contundente del uso militar de OSINT para operaciones selectivas." (Colquhoun, 2016)

• Ciberprotección: los profesionales de la ciberseguridad pueden utilizar OSINT de forma proactiva para recopilar y comprender el comportamiento de los atacantes y actuar con antelación para identificar posibles amenazas a sus infraestructuras.

• Seguridad pública: "La policía comprueba y recopila información pública y a veces crea identidades falsas en línea para acercarse a los sospechosos y visualizar más datos" (Kelly, 2012).

• Actividades de pentesting y hacking ético: la recopilación de información de fuentes abiertas es una parte importante de las actividades legítimas de pruebas de intrusión, hacking ético y equipo rojo. Mediante la recopilación, los profesionales pueden enumerar los puntos débiles para que una organización pueda comprender el nivel de riesgo y exposición en el que se encuentra y corregir los problemas.

Los actores maliciosos, por su parte, pueden utilizar la OSINT para diversos fines, y no siempre estarán vinculados a ciberataques, como se ha mencionado anteriormente. Ejemplos de uso malicioso de OSINT son:

• Ciberacoso: una rápida búsqueda en Google puede revelar denuncias de víctimas que sufren o han sufrido acoso en sus perfiles de las redes sociales.

• Ingeniería social e Inteligencia Humana (HUMINT): Los delincuentes recopilan datos e información personal de sus víctimas potenciales con el fin de establecer correos electrónicos, SMS e incluso llamadas telefónicas, haciéndoles creer que se trata de un contacto legítimo debido a la profusión de detalles en los mensajes y llamadas y aumentando las posibilidades de éxito. Esto se traduce en fraudes bancarios con pérdidas económicas, robo de datos y otros problemas.

• Prepararse para ciberataques a organizaciones: los delincuentes recopilan de forma no intrusiva datos sobre tecnologías conocidas, sistemas, aplicaciones, empleados, formas de trabajar, rutinas, ofertas de empleo disponibles y todo lo que pueda ser útil para llevar a cabo un ataque. Cada vez está más claro por qué no es una buena idea publicar una foto en LinkedIn mostrando tu placa de empleado, ¿verdad?

• Delitos comunes:

• En 2022, la policía brasileña identificó a un grupo que asaltaba casas en condominios de lujo en varios estados del país. Este grupo solía entrar en las casas cuando los propietarios no estaban y robaba objetos de valor, como joyas y dinero en efectivo. Según el jefe de policía encargado del caso, el grupo recopilaba información sobre las víctimas en Internet, a través de redes sociales y filtraciones de datos. Sabían exactamente cuándo los residentes se ausentaban de sus casas y utilizaban los datos robados, como el nombre completo, los documentos de identidad y el número de la seguridad social (CPF), para engañar al personal del condominio y entrar libremente por la puerta [5].

• En 2010, una empresa de seguridad británica realizó una encuesta entre delincuentes del Reino Unido, y una parte de ellos reveló que utilizan fuentes abiertas y redes sociales como Twitter y Facebook para buscar víctimas potenciales. El 70% de los delincuentes revelaron que recopilan información sobre las rutinas de sus víctimas antes de cometer un delito, independientemente de la fuente de la información. Muchos afirmaron que el nivel de exposición en las redes sociales les ayudaba a identificar el mejor momento para actuar, ya que podían saber cuándo los hogares estarían vacíos. [6]

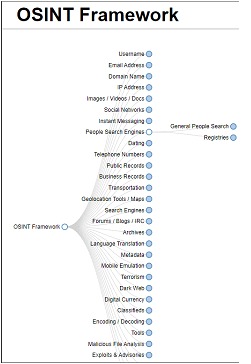

Herramientas OSINT

Es normal que el lector atento se pregunte cómo los atacantes tienen tan fácil acceso a estas fuentes abiertas, dónde están y cómo es posible obtener tanta información. Pues bien, en cierto modo es bastante sencillo. Existe un número casi infinito de herramientas y sitios web para recopilar datos personales, además de las propias redes sociales de las personas. A continuación, hemos enumerado algunas herramientas que ayudan en el proceso de recopilación y pueden servir para que empresas y particulares conozcan mejor el nivel de exposición en el que se encuentran. Obviamente, las herramientas ayudan mucho en la recopilación, pero sigue siendo necesario algo de trabajo manual, no se puede depender al 100% de las herramientas o de la automatización.

Shodan(https://www.shodan.io/): A menudo conocido como el "Google de los dispositivos conectados", permite a los usuarios descubrir dispositivos específicos (como cámaras, routers y servidores) conectados a Internet.

theHarvester: Herramienta de recopilación de información que busca en diversas fuentes públicas para recopilar correos electrónicos, nombres, subdominios, IP y URL. Disponible en distribuciones de Linux centradas en la seguridad de la información, como Kali Linux y Parrot Security.

Maltego: aplicación gráfica que proporciona una visualización de las relaciones entre datos. Se utiliza mucho para analizar vínculos y construir mapas relacionales, y es capaz de mostrar diversos datos sobre una persona y sus relaciones. También está disponible en distribuciones de Linux centradas en la seguridad de la información, como Kali Linux y Parrot Security.

Marco OSINT (https://osintframework.com/): Herramienta visual basada en navegador para guiar a los investigadores a través de los recursos OSINT disponibles en línea, organizados por categorías. El marco OSINT presenta un gran número de fuentes de búsqueda de nombres de usuario, direcciones de correo electrónico, motores de búsqueda de datos personales, números de teléfono, geolocalización y un largo etcétera.

Google Dorks: No es una herramienta, sino una técnica, extremadamente potente por cierto, que utiliza los operadores de búsqueda avanzada de Google para encontrar información específica o vulnerabilidades en sitios web.

Estrategias para reducir los riesgos

Ahora que estamos familiarizados con el poder y el alcance de la OSINT, es crucial comprender y reflexionar sobre cómo podemos complicarle las acciones a un actor malicioso en lugar de facilitarle el trabajo. La respuesta a esto viene del principio de exposición mínima, es decir, cuantos menos datos públicos estén disponibles, menor será el riesgo de actividades maliciosas de inteligencia de código abierto contra un individuo u organización.

Incluso las descripciones de puestos de trabajo en redes sociales profesionales como LinkedIn pueden dar demasiada información a los atacantes. Al anunciar una vacante, los reclutadores deben evitar exponer nombres de tecnologías, dispositivos y equipos, describiendo todo de la forma más genérica posible para evitar que el atacante mapee la infraestructura.

Por supuesto, es imposible dar un paso atrás y eliminar por completo el riesgo de recopilación de datos a través de OSINT, pero con las estrategias adecuadas es posible reducirlo significativamente. Cuando los empleados comparten información relacionada con el trabajo, pueden exponer inadvertidamente datos sensibles, planes futuros, infraestructura interna y mucho más. Los atacantes pueden utilizar esta información con fines OSINT, ayudándoles a planificar ataques más sofisticados y selectivos.

Aunque la difusión de datos suele ser inevitable, existen enfoques para limitar la exposición y reforzar las defensas frente a quienes podrían utilizar esta información contra particulares y organizaciones, algunos de los cuales se enumeran a continuación.

• Presencia en línea/análisis de la superficie de ataque: Llevar a cabo auditorías periódicas para comprender qué se expone en línea, averiguar cuántos y qué activos están disponibles para el acceso público, versiones de software, tecnologías, sistemas operativos y similares que puedan estar disponibles de forma indebida, y además de esto, escaneos de vulnerabilidades y pruebas de intrusión periódicas.

• Control de acceso, cifrado y otras medidas tecnológicas.

• Formación de usuarios y uso responsable de las redes sociales: las redes sociales son parte integrante de la vida de una gran parte de la población. Por esta razón, la línea entre lo que es personal y lo que es profesional a menudo puede difuminarse. Los comentarios, check-ins y posts relacionados con el trabajo o la vida personal, aunque parezcan inofensivos, pueden revelar inadvertidamente información valiosa sobre una organización. A continuación figura una sub-lista de actitudes que deben evitarse:

• Las clásicas fotos de credenciales, como ya mencionamos: pueden contener información personal como nombre completo, registro de empleado, foto, cargo/función, y como si todo eso fuera poco, aún es posible para el atacante mapear la identidad visual de la empresa y formular mejor sus estrategias de ingeniería social para un futuro ataque, además de posibilitar la "clonación" de la credencial, que puede ser utilizada para una intrusión física en las instalaciones de la organización. En 2018, en una conferencia en la capital de Brasil escuché del propio Kevin Mitnick que tenía una caja con innumerables insignias clonadas de empresas, la mayoría de ellas obtenidas a partir de fotos en las redes sociales;

• Fotos y vídeos que revelan parte de la rutina de la empresa, ubicación/dirección, horas de entrada y salida y cambios de turno;

• Información de localización en tiempo real;

• Fotos de pantallas de ordenador u objetos sobre el escritorio que puedan revelar planes futuros, direcciones IP, números de registro de empleados, datos personales y financieros, configuraciones de seguridad de aplicaciones y sistemas, direcciones de correo electrónico, nombres de usuario, etc.

• Obviamente, todas las recomendaciones enumeradas anteriormente también se aplican perfectamente a la vida personal de los empleados, y deben observarse para evitar no solo los ciberataques y los delitos, sino también el fraude y los posibles delitos reales y comunes, como se ha mostrado anteriormente en esta publicación.

• Política de seguridad de la información: es importante que la organización asuma cierta responsabilidad en este asunto y establezca normas sobre lo que los empleados pueden compartir en línea, además de llevar a cabo una formación periódica sobre el uso adecuado de los medios de comunicación.

• Revisión detallada de la actividad en las redes sociales y de la presencia personal en línea: Lo ideal sería evitar por completo la participación o el uso de las redes sociales, pero como esto puede ser imposible de cumplir e incluso inaceptable, revisar lo que está disponible, ajustar la configuración de privacidad y considerar todo lo que hay allí como información pública es crucial para reducir los riesgos de que esta información se utilice contra los propios activos [1].

Formación centrada en las redes sociales

La mejor manera de evitar una exposición innecesaria es mediante la educación y la formación. Después de todas las recomendaciones anteriores, muchas de ellas dirigidas a los individuos, es importante destacar una vez más el papel de las organizaciones en la concienciación. Entre otras cosas, es necesario formar a los empleados:

• Reconocer la información sensible y la importancia de protegerla y evitar compartirla excesiva o innecesariamente.

• Cómo configurar correctamente las opciones de privacidad de tus cuentas.

• Comprender mínimamente las tácticas que pueden utilizar los atacantes para extraer información, como la ingeniería social a través del correo electrónico, los SMS y las llamadas telefónicas.

• La importancia de reconocer tales actividades y denunciarlas al departamento responsable de la organización, o bloquearlas/denunciarlas si la acción va dirigida a la persona.

• Difundir de alguna manera los conocimientos adquiridos a las personas cercanas, ya que en ausencia de información sobre un individuo, el agente malicioso puede buscar en las redes sociales e información de familiares, amigos y otros tipos de relaciones.

Los empleados bien formados, además de ser menos susceptibles de cometer errores, también pueden actuar como primera línea de protección, ayudando a detectar, y denunciar posibles amenazas. La ciberseguridad no es solo cuestión de tecnología, sino también de las personas y sus prácticas, y este concepto puede trasladarse fácilmente a un contexto de la vida personal, ya que, como se ha explorado a través de los ejemplos citados anteriormente, los problemas causados por una exposición innecesaria trascienden la "barrera" en línea.

Hitos reglamentarios

Obviamente, los individuos no son los únicos responsables de que el escenario de recopilación de OSINT sea tan "peligroso" para ellos mismos y para las organizaciones. La forma en que históricamente se han recogido, procesado y almacenado los datos ha contribuido en gran medida a llevarlos al nivel en que se encuentran hoy en día.

Con este escenario en mente, en el que la OSINT se está convirtiendo en una herramienta cada vez más poderosa en manos de actores maliciosos, surgen leyes como el GDPR (Reglamento General de Protección de Datos de la Unión Europea) como una especie de respuesta normativa a estas amenazas. Estas normativas establecen directrices estrictas sobre cómo deben recopilarse, procesarse y almacenarse los datos personales con el fin de proteger la privacidad de las personas y limitar la disponibilidad de información sensible en fuentes públicas. De este modo, al imponer responsabilidades y sanciones a las organizaciones que no cumplan estas normas, dichas leyes desalientan la difusión descuidada de datos y restringen el arsenal de información accesible a las actividades maliciosas de OSINT.

Conclusión

La OSINT es un campo dinámico y en constante evolución. Es notoria su utilidad para diversas aplicaciones bienintencionadas y malintencionadas que pueden causar daños a personas, tecnologías y organizaciones. Protegerse contra los riesgos asociados a la OSINT requiere una combinación de concienciación, educación, políticas estrictas y herramientas tecnológicas. La prevención es siempre la mejor medicina, y comprender las amenazas, conocer los riesgos y aumentar la concienciación es el primer paso hacia una defensa eficaz.

Una vez que esta conversación ha tenido lugar, es posible darse cuenta de que es relativamente fácil para un agente malicioso obtener información de fuentes públicas a través de OSINT. Las fuentes abiertas proporcionan un tesoro de información que puede ser explotado. Así que no debemos facilitarles la vida. Concienciándonos y tomando precauciones con respecto a nuestro comportamiento en línea, podemos dificultar el trabajo de estos agentes y proteger mejor nuestros datos personales y organizativos.