Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

REFERÊNCIAS

[1] BÖHM, Isabelle, LOLAGAR, Samuel.

Open Source Intelligence. Introduction.

legal and ethical considerations.

Agust 2021. Available at:

https://doi.org/10.1365/s43439-021-00042-7

[2] COLQUHOUN, Cameron.

A brief history of open source intelligence.

14 july 2016. Available at:

https://www.bellingcat.com/resources/

[3] KELLY, Heather.

Police embrace social media as crime-fighting tool.

CNN Business, 30 agust 2012.

Available at:

https://edition.cnn.com/2012/

[4] HU, Evanna.

Responsible data concerns with

open source intelligence.

14 nov. 2016.

Available at:

https://responsibledata.io/2016/11/14/

[5] FALCÃO, André, OLIVEIRA, Fabiana Oliveira.

TV Gazeta.

Available at:

https://g1.globo.com/es/espirito-santo/noticia/

[6] WALLOP, Harry.

Burglars using Twitter and

Facebook to 'case the joint'.

The Telegraph, 20 de julio de 2010.

Available at:

https://www.telegraph.co.uk/technology/

OSINT – Seu comportamento pode estar ajudando criminosos

Antes de se assustar com o sensacionalismo barato empregado no título, faço um pedido: fique calmo. Apesar do termo OSINT soar estranho a quem nunca ouviu falar, parecendo ser o nome de algum robô futurístico tirado dos livros de Isaac Asimov, e a ideia de “cibercriminosos” nos faça imaginar que estamos sendo cúmplices e ajudando vilões mascarados, não é bem assim. A ideia do título desse artigo é ser sensacionalista o suficiente para chamar a atenção do leitor para os perigos de se compartilhar informações de forma descontrolada.

Vamos tentar facilitar o entendimento de alguns conceitos e entender o porquê da sua selfie com o crachá da empresa em uma rede social ser mais reveladora do que você imagina. Contudo, não há motivo para pânico (ainda), caso alguns conceitos fiquem claros.

Neste artigo vamos definir alguns desses conceitos, apresentar casos de uso e algumas medidas simples para que a maioria das pessoas e organizações aprenda a se proteger e escolher melhor o tipo de conteúdo que será compartilhado e disponibilizado em plataformas de acesso público.

Open Source Intelligence definida:

O termo Open Source Intelligence (OSINT) se refere originalmente a um tipo de fonte de inteligência: qualquer fonte que tenha acesso público. Fontes de inteligência existem para gerar certa quantidade de informação bruta, que será processada e analisada durante o ciclo de inteligência [1] até a sua disseminação para a tomada de alguma decisão. Resumidamente, OSINT é inteligência produzida a partir da coleta de dados em fontes públicas como jornais, revistas, publicações, blogs, sites, transmissões de rádio e tv, documentos públicos, eventos, trabalhos, conferências, artigos, bibliotecas, e, obviamente, a internet e suas redes sociais. O objetivo dessas coletas pode variar desde pesquisa de mercado até investigação criminal ou atividades cibernéticas (ou não-cibernéticas) maliciosas.

Alguns teóricos do assunto têm discussões abertas em relação aos termos, e vale citar que devido à preocupação com a natureza massiva da quantidade de dados gerados em redes sociais, a sensibilidade e o valor desses dados, há quem defenda separar as redes sociais das fontes de OSINT sejam encaradas como um problema único, próprio. Nesse sentido, surge o termo SOCMINT, que pode ser definido como "a exploração analítica das informações disponíveis em redes de mídia social"[2].

No mundo da cibersegurança, OSINT se refere também à prática de coletar informações de fontes abertas e públicas disponíveis, usando ferramentas e meios digitais, já que essas informações estarão disponíveis nos sistemas, sites web, redes corporativas e domésticas e coisas desse estilo. O foco desta conversa é basicamente mostrar que esse tipo de atividade pode ser exercido tanto para fins legítimos quanto maliciosos, e difíceis de detectar até que um problema real aconteça, por sua característica quase sempre não-intrusiva, já que as informações são de domínio público e podem ser acessadas por qualquer um a praticamente qualquer momento. Dados são moedas valiosas no meio digital, e com informações identificáveis suficientes sobre um indivíduo ou organização, é apenas uma questão de saber “quando” essas moedas serão usadas para causar danos.

Casos de uso de OSINT

Como dito anteriormente, fontes abertas, em especial as redes sociais, contém quantidade absurda de dados sobre toda a sorte de assuntos além de dados de pessoas. Abaixo estão alguns exemplos de usos legítimos e crimes da vida real onde os bandidos, não necessariamente cibercriminosos, usaram de fontes abertas não só para escolher suas vítimas como também para mapear o comportamento delas. O alerta que fica é: as ações desencadeadas após uma coleta de dados em fontes abertas podem ter consequências que escapam do mundo digital e podem chegar a causar danos materiais e até mesmo à vida humana.

Exemplos de uso legítimo:

• Operações Militares: Em 2015, “o exército dos Estados Unidos destruiu uma fábrica de bombas do Estado Islâmico apenas 23 horas depois que um jihadista postou uma selfie revelando a estrutura do telhado do prédio, o que é talvez o exemplo mais poderoso de uso de OSINT por militares para operações direcionadas." (Colquhoun, 2016)

• Proteção cibernética: Profissionais da área de cibersegurança podem usar a OSINT de forma proativa, para coletar e compreender o comportamento de atacantes e agir de forma antecipada para identificar possíveis ameaças às suas infraestruturas.

• Segurança pública:“A polícia verifica e coleta informações públicas e, às vezes, cria identidades online falsas para se aproximar de suspeitos e visualizar mais dados” (Kelly, 2012).

• Atividades de pentesting e ethical hacking: coleta de informações a través de fontes abertas é parte importante de atividades legítimas de testes de intrusão, atividades de ethical hacking e red team. Através das coletas, os profissionais são capazes de enumerar os pontos fracos para que uma organização entenda o nível de risco e exposição ao qual se encontra e corrija os problemas.

Já os agentes maliciosos podem usar OSINT para diversos fins, e nem sempre estarão ligados a ataques cibernéticos, como mencionado anteriormente. São exemplos de uso mal-intencionado da OSINT:

• Cyberstalking: uma rápida busca no Google é capaz de revelar relatos de vítimas que sofrem ou sofreram com perseguidores em seus perfis de redes sociais.

• Engenharia social e Human Intelligence (HUMINT): Criminosos coletam dados e informações pessoais de suas possíveis vítimas para armar e-mails, SMS e até ligações, levando-as a crer que se trata de um contato legítimo devido à riqueza de detalhes com que se apresentam as mensagens e ligações e aumentando a chance de sucesso da investida. Isso se traduz em fraudes bancárias com perdas financeiras, roubo de dados, entre outros problemas.

• Preparação para ciberataques a organizações: criminosos coletam dados de forma não-intrusiva sobre tecnologias conhecidas, sistemas, aplicações, colaboradores, forma de trabalho, rotinas, vagas de emprego disponíveis e tudo o mais que foi útil para a realização de um ataque. Aqui já começa a ficar claro o motivo de não ser uma boa ideia postar uma foto no LinkedIn com o crachá de colaborador a mostra, certo?

• Crimes comuns:

• Em 2022, a polícia brasileira identificou um grupo que invadia casas em condomínios de luxo em vários estados do país. Esse grupo normalmente invadia as casas no horário em que seus donos não estavam e roubavam itens de valor, como joias e dinheiro em espécie. Segundo o delegado de polícia responsável pelo caso, o grupo coletava informações sobre as vítimas pela internet, mediante redes sociais e leaks de dados. Eles sabiam exatamente a hora que os moradores não estavam presentes em suas casas, e usavam os dados roubados como nome completo, documentos de identidade e seguro social (CPF) para enganar funcionários do condomínio e entrar livremente pela portaria [5].

• Em 2010, uma empresa de segurança britânica realizou uma pesquisa junto a criminosos no Reino Unido, e uma parte deles revelou usar fontes abertas e redes sociais como Twitter e Facebook para procurar por vítimas em potencial. 70% dos criminosos revelaram coletar informações sobre a rotina de suas vítimas antes de praticar algum crime, independente do meio de onde venham essas informações. Muitos disseram que o nível de exposição nas redes sociais ajudava a identificar o melhor momento para agir, pois era possível saber o momento em que as residências estariam vazias. [6]

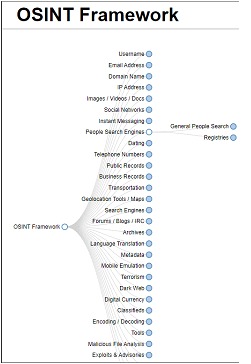

Ferramentas de OSINT

É normal que o leitor atento esteja se perguntando como atacantes têm acesso tão fácil a essas fontes abertas, onde elas estão e como é possível obter tanta informação. Bem, de certa forma é bastante simples. Existe um número próximo do infinito de ferramentas e sites para coleta de dados pessoais, além das redes sociais das pessoas em si. Abaixo, listamos algumas ferramentas que ajudam no processo de coleta e podem servir para ajudar empresas e indivíduos a compreenderem melhor o nível de exposição em que se encontram. Obviamente as ferramentas ajudam bastante na coleta, porém algum trabalho manual ainda é necessário, não é possível confiar 100% em tooling ou automatização.

Shodan(https://www.shodan.io/): Muitas vezes referido como o "Google para dispositivos conectados", permite aos usuários descobrirem dispositivos específicos (como câmeras, roteadores e servidores) conectados à internet.

theHarvester: Ferramenta de coleta de informações que pesquisa várias fontes públicas para coletar e-mails, nomes, subdomínios, IPs e URLs. Disponível em distribuições Linux focadas em segurança da informação, como Kali Linux e Parrot Security.

Maltego: Aplicação gráfica que fornece uma visualização de relações de dados, sendo amplamente utilizada para análise de links e construção de mapas relacionais, sendo capaz de mostrar diversas informações sobre uma pessoa e seus relacionamentos. Também disponível em distribuições Linux focadas em segurança da informação, como Kali Linux e Parrot Security.

Marco OSINT (https://osintframework.com/): Ferramenta visual baseada em navegador para guiar pesquisadores através de recursos de OSINT disponíveis online, organizados por categoria. O OSINT framework apresenta grande quantidade de fontes de busca de nomes de usuários, endereços de e-mail, motores de busca de dados pessoais, números de telefone, geolocalização e um longo etc.

Google Dorks: Não é uma ferramenta, mas uma técnica, extremamente poderosa, diga-se de passagem, que utiliza operadores de pesquisa avançada do Google para encontrar informações específicas ou vulnerabilidades em sites.

Estratégias para diminuir os riscos

Agora que já estamos familiarizados com o poder e o alcance do OSINT, é crucial entender e refletir sobre como podemos dificultar a vida de um ator malicioso ao invés de facilitar seu trabalho. A resposta para isso parte do princípio de mínima exposição, ou seja, quanto menos dados públicos estiverem disponíveis, menor será o risco de atividades maliciosas de inteligência em fontes abertas contra um indivíduo ou organização.

Até mesmo descrições de vagas abertas em redes sociais profissionais como LinkedIn podem dar informação excessiva aos atacantes. Ao anunciar uma vaga, os recrutadores devem evitar expor nomes de tecnologias, dispositivos e equipamentos, descrevendo tudo da forma mais genérica possível, para evitar um mapeamento da infraestrutura por parte do atacante.

Claro que é impossível dar um passo atrás e eliminar completamente o risco de coleta de dados via OSINT, mas com as estratégias certas, é possível diminuí-lo significativamente. Quando os funcionários compartilham informações relacionadas ao trabalho, eles podem inadvertidamente expor dados sensíveis, planos futuros, infraestrutura interna e muito mais. Atacantes podem usar essas informações para fins de OSINT, ajudando-os a planejar ataques mais sofisticados e direcionados.

Embora a disseminação de dados seja muitas vezes inevitável, existem abordagens para limitar a exposição e fortalecer as defesas contra aqueles que poderiam usar essas informações contra indivíduos e organizações, algumas dessas abordagens estão listadas abaixo.

• Análise de Presença Online/ superfície de ataque: Realizar auditorias regulares para entender o que está sendo exposto online, descobrir quantos e quais ativos estão disponíveis para acesso de forma pública, versões de softwares, tecnologias, sistemas operacionais e coisas desse estilo que podem estar disponíveis indevidamente, e somado a isso, escaneamentos de vulnerabilidades e testes de intrusão regulares.

• Controle de acesso, criptografia e outras medidas tecnológicas.

• Treinamento de Usuários e Uso Responsável das Redes Sociais: as redes sociais são parte integrante da vida de grande parte da população. Por esse motivo, a linha entre o que é pessoal e o que é profissional muitas vezes pode ficar borrada. Comentários, check-ins e postagens relacionadas ao trabalho ou à vida pessoal, mesmo que pareçam inofensivos, podem inadvertidamente revelar informações valiosas sobre uma organização. Abaixo uma sub lista de atitudes que devem ser evitadas:

• As clássicas fotos de crachás, como dito anteriormente: elas podem conter informações pessoais como nome completo, matrícula do colaborador, foto, cargo/função de trabalho, e como se isso tudo não fosse suficiente, ainda é possível que o atacante mapeie a identidade visual da empresa e formule melhor suas estratégias de engenharia social para um futuro ataque, além de possibilitar a “clonagem” do crachá, que pode ser usada para uma intrusão física às instalações da organização. Em 2018, numa palestra na capital do Brasil, ouvi do próprio Kevin Mitnick, que ele possuía uma caixa com inúmeros crachás clonados de empresas, a maioria obtido através de fotos em redes sociais;

• Fotos e vídeos que revelem parte da rotina da empresa, localização/endereço, horários de entrada, saída e trocas de turno;

• Informações de localização em tempo real;

• Fotos de telas de computador ou que apareçam itens na mesa de trabalho que podem revelar planos futuros, endereços de IP, números de matrícula de funcionários, dados pessoais e financeiros, configurações de segurança de aplicativos e sistemas, endereços de e-mail, nomes de usuário, etc.

• Obviamente todas as recomendações listadas acima também se aplicam perfeitamente à vida pessoal dos colaboradores, e devem ser observadas com o objetivo de evitar não somente ataques e crimes cibernéticos, mas também fraudes e possíveis crimes reais e comuns como mostrado anteriormente nesta publicação.

• Política de Segurança de Informação: É importante que a organização assuma parte da responsabilidade por esse tema e estabeleça regras sobre o que os funcionários podem compartilhar online, além de realizar treinamentos regulares sobre bom uso dos meios de comunicação.

• Revisão detalhada das atividades em redes sociais e presença pessoal online: O ideal seria evitar completamente a participação ou uso de redes sociais, porém, como isso pode chegar ao ponto de ser impossível de aplicar, e até mesmo de ser inaceitável, revisar o que está disponível, ajustar as configurações de privacidade e considerar tudo que estiver ali como informação pública é crucial para diminuir os riscos de uso dessas informações contra o próprio patrimônio [1].

Treinamento focado em redes sociais

A melhor maneira de evitar exposição desnecessária é através da educação e treinamento. Após todas as recomendações feitas anteriormente, muitas delas direcionadas aos indivíduos, é importante ressaltar novamente o papel das organizações na conscientização. Os colaboradores precisam, entre outros itens, ser treinados:

• A reconhecer informações sensíveis e a importância de protegê-las e evitar seu compartilhamento excessivo ou desnecessário.

• A configurar corretamente as opções de privacidade em suas contas.

• A entender minimamente as táticas que os atacantes podem usar para extrair informações, como engenharia social através e-mail, SMS e ligações telefônicas.

• A importância de, ao reconhecer tais atividades, relatar ao setor responsável da organização, ou bloquear/denunciar em caso de a ação ser direcionada ao indivíduo.

• A, de alguma forma, disseminar o conhecimento adquirido a pessoas próximas, pois na falta de informações sobre um indivíduo, o agente malicioso pode buscar as redes sociais e informações de familiares, amigos e outros tipos de relacionamentos.

Colaboradores bem treinados, além de estarem menos suscetíveis ao cometimento de erros, também podem atuar como uma primeira linha de proteção, ajudando a detectar, identificar e relatar ameaças em potencial. A segurança cibernética não é apenas sobre tecnologia; é igualmente sobre as pessoas e suas práticas, e esse conceito pode ser facilmente transportado para um contexto de vida pessoal, pois como explorado através dos exemplos citados anteriormente, os problemas causados por exposição desnecessária transcendem a “barreira” do online.

Marcos Regulatórios

Obviamente os indivíduos não são os únicos responsáveis por fazer com que o cenário de coleta via OSINT se tornasse tão “perigoso” para eles próprios e para organizações. A forma como os dados são coletados, processados e armazenados historicamente, deu grande contribuição para chegar ao nível que se encontra hoje.

Pensando neste cenário onde a OSINT se torna uma ferramenta cada vez mais potente nas mãos de agentes mal-intencionados, leis como GDPR (Regulamento Geral de Proteção de Dados da União Europeia), surgem como uma espécie de resposta regulatória a essas ameaças. Estas regulamentações estabelecem diretrizes rígidas sobre como os dados pessoais devem ser coletados, processados e armazenados, para proteger a privacidade dos indivíduos e limitar a disponibilidade de informações sensíveis em fontes públicas. Dessa forma, ao impor responsabilidades e penalidades às organizações que não cumprem estas normas, tais leis desestimulam a disseminação descuidada de dados e restringem o arsenal de informações acessíveis para atividades maliciosas de OSINT.

Conclusão

OSINT é um campo dinâmico e em constante evolução. É notória a sua utilidade para várias aplicações bem e mal-intencionadas que podem causar danos a pessoas, tecnologias e organizações. A proteção contra os riscos associados à OSINT requer uma combinação de consciência, educação, políticas rigorosas e ferramentas tecnológicas. A prevenção é sempre o melhor remédio, e entender as ameaças, conhecer os riscos e conscientizar as pessoas é o primeiro passo para uma defesa eficaz.

Depois de transcorrida essa conversa, é possível perceber que é relativamente fácil para um agente mal-intencionado obter informações das fontes públicas por meio do OSINT. Fontes abertas fornecem um tesouro de informações que podem ser exploradas. Portanto, não devemos facilitar ainda mais a vida deles. Ao nos conscientizarmos e tomarmos precauções em relação ao nosso comportamento online, podemos dificultar o trabalho desses atores e proteger melhor nossos dados pessoais e organizacionais.