Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Logs de roubo, reconhecimento de logs esquecidos

Abordaremos um tópico que pode ser considerado crucial no cenário de um ataque cibernético: os registros do Stealer. Esses registros representam uma janela direta para nossos ativos e para as técnicas empregadas pelos criminosos cibernéticos para nos afetar. Em geral, eles são muito mais do que simples coleções de dados: são o resultado de operações cuidadosamente orquestradas para se infiltrar em nossos sistemas. Analisaremos um pouco esse conceito, como ele difere de um vazamento de dados e como ele pode afetar nossas organizações.

O que são registros do Stealer?

Esses são arquivos gerados por um tipo específico de malware conhecido como "Stealer", o "ladrão de informações". Esse malware foi projetado para se infiltrar em sistemas com um objetivo claro: obter informações confidenciais do usuário.

Quando um Stealer é instalado em um dispositivo, ele começa a coletar uma ampla gama de dados. Isso pode incluir credenciais de login, detalhes de cartão de crédito, históricos de navegação, cookies e qualquer outra informação que possa ser explorada por criminosos cibernéticos. Todos esses dados coletados são armazenados nos registros do Stealer.

Esses registros são uma mina de ouro para os invasores, fornecendo-lhes acesso direto a contas on-line, sistemas financeiros e dados pessoais. Os criminosos cibernéticos podem usar essas informações para cometer fraudes, realizar transações financeiras não autorizadas ou até mesmo vendê-las no mercado negro.

Tipos de registros do Stealer

Elas podem variar significativamente, dependendo do tipo de finalidade para a qual são geradas. Embora seu objetivo fundamental seja o mesmo - coletar e armazenar informações confidenciais - as diferenças estão nos métodos de coleta de dados, no tipo de informação que priorizam e nas técnicas de evasão que empregam. Aqui estão algumas variedades comuns:

Credenciais: especificamente projetados para capturar informações financeiras, como números de cartão de crédito, detalhes de contas bancárias e dados de transações.

Dados financeiros: Diseñados específicamente para capturar información financiera, como números de tarjetas de crédito, detalles de cuentas bancarias, y datos de transacciones.

Informações do navegador: coletar dados de navegadores da Web, como históricos de navegação, cookies e dados de sessões ativas.

Documentos e arquivos: pesquise e extraia documentos, imagens e outros arquivos específicos armazenados no dispositivo infectado.

Avançados: combinam várias funções, não apenas roubando informações, mas também executando ações adicionais, como download de mais malware, registro de chaves ou captura de telas.

Cada tipo de registro de Stealer representa uma ameaça única e exige diferentes estratégias de atenuação. A compreensão dessas variedades nos ajuda a desenvolver abordagens mais eficazes para proteger nossos sistemas e dados.

Registro de roubo vs. vazamento de dados

Qual é a diferença entre um "vazamento de dados" e um registro de furto?

Um vazamento de dados ocorre quando informações confidenciais são acidental ou ilicitamente expostas a um ambiente não seguro (dependendo da classificação das informações) Os vazamentos de dados podem incluir qualquer coisa, desde dados pessoais de clientes até segredos comerciais ou propriedade intelectual. Os vazamentos de dados podem afetar um grande número de indivíduos e organizações, levando à perda de confiança, danos à reputação e possíveis sanções.

As situações comuns incluem falhas na configuração do banco de dados, vulnerabilidades exploradas em sites ou erros simples no manuseio de dados pelos funcionários.

Por outro lado, um Stealer log é, em princípio, um arquivo gerado por um software mal-intencionado projetado especificamente para roubar informações de um dispositivo infectado.

Os ladrões se instalam em um dispositivo, geralmente por meio de técnicas de engano ou da exploração de vulnerabilidades, e começam a coletar informações confidenciais. Normalmente, elas incluem credenciais de login, detalhes financeiros, históricos de navegação e outros dados pessoais.

As informações coletadas geralmente são usadas para iniciar atividades criminosas, como o acesso não autorizado a contas ou a geração de ataques mais complexos..

Os dois podem ser quase indistinguíveis, até que os coloquemos à luz da Cyber Kill Chain. O alvo do invasor para os dados é diferente.

Com exceção dos dados afetados pelo Stealer, que poderíamos considerar diretamente na tática de "Exfiltração", à luz da matriz MITRE ATT&CK, poderíamos colocá-lo da seguinte forma:

Alguns exemplos

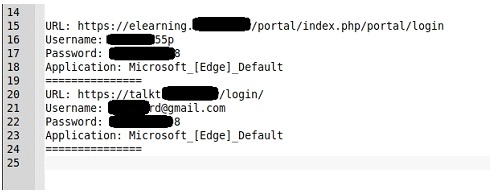

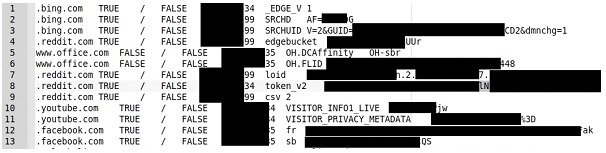

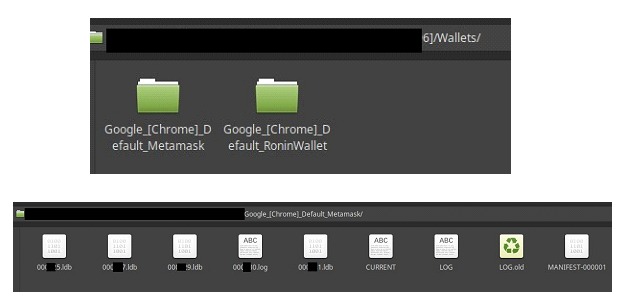

Para o nosso exemplo, compartilhamos alguns dados obtidos de um registro do Stealer que expõe dados obtidos principalmente ao afetar um navegador, por exemplo, por meio de uma extensão mal-intencionada.

Cada um desses pequenos registros pode nos fornecer dados precisos para coleta, como conjuntos de credenciais, carteiras de criptomoedas, cookies de sessão ou configurações de VPN. Ou dados que podem ser considerados rastros indiretos, como históricos de navegação, dados copiados para pranchetas ou dados de preenchimento automático.

Exploração de registros

Depois que os registros são obtidos, os invasores já têm "pseudoprocessos" para explorar cada tipo de dados e obter o máximo de "benefícios" deles:

1. vendas no mercado negro: comércio de informações: os registros de roubo são frequentemente vendidos em mercados negros na Internet. Os criminosos cibernéticos os comercializam com outros agentes mal-intencionados, que podem usar essas informações para seus próprios fins ilícitos.

2. Acesso direto a contas on-line: uso de credenciais roubadas: os dados de login obtidos são usados para acessar contas de e-mail, redes sociais, serviços financeiros, entre outros, permitindo que os invasores cometam fraudes ou roubo de identidade.

3. Fraude financeira: exploração de dados financeiros: com informações roubadas de cartões de crédito e contas bancárias, os criminosos podem fazer compras fraudulentas ou esvaziar contas bancárias.

4. Engenharia social e phishing: manipulação baseada em informações pessoais: as informações pessoais coletadas são usadas para criar ataques de phishing mais convincentes ou para realizar golpes de engenharia social.

5. Extorsão e ransomware: ameaças e coerção: em alguns casos, se os registros do Stealer contiverem informações particularmente confidenciais, os criminosos podem tentar extorquir dinheiro das vítimas.

6. Espionagem e sabotagem corporativa: no contexto de uma organização, podem conter informações valiosas que são usadas para espionagem ou sabotagem corporativa.

7. Compartilhamento com a "comunidade": os logs de roubo também são uma forma de os criminosos cibernéticos criarem uma "comunidade". Ao compartilhá-los, eles ganham uma "reputação" que lhes permite estabelecer-se no ciberespaço.

Os registros de roubo são, portanto, ferramentas poderosas nas mãos dos criminosos cibernéticos. Seu uso vai além do simples roubo de informações; eles são pistas que se tornam a base para uma série de atividades criminosas, cada uma com seu próprio conjunto de riscos e consequências. Portanto, a prevenção, a detecção precoce e a resposta rápida são essenciais para proteger nossos dados e sistemas.