Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Stealer logs, reconociendo registros olvidados

En esta edición, abordaremos un tema que podemos considerar crucial en el panorama de un ciberataque: los Stealer logs. Estos registros representan una ventana directa a nuestros activos y a las técnicas empleadas por los ciberdelincuentes para llegar a impactarnos. Muchas veces son mucho más que simples colecciones de datos: son el resultado de operaciones cuidadosamente orquestadas para infiltrarse en nuestros sistemas. Analizaremos un poco este concepto, cómo se diferencia de un Data Leak y como puede afectar a nuestras organizaciones.

¿Qué son los Stealer logs?

Son archivos generados por un tipo específico de malware conocido como "Stealer", el "ladrón de información". Este malware está diseñado para infiltrarse en sistemas con un objetivo claro: obtener información sensible del usuario.

Una vez que un Stealer se instala en un dispositivo, comienza a recopilar una amplia gama de datos. Estos pueden incluir credenciales de inicio de sesión, detalles de tarjetas de crédito, historiales de navegación, cookies, y cualquier otra información que pueda ser explotada por ciberdelincuentes. Todos estos datos recopilados se almacenan en los Stealer logs.

Estos registros son una mina de oro para los atacantes, ya que les proporcionan acceso directo a cuentas online, sistemas financieros, y datos personales. Los ciberdelincuentes pueden usar esta información para cometer fraudes, realizar transacciones financieras no autorizadas, o incluso venderla en el mercado negro.

Tipos de Stealer logs

Estos pueden variar significativamente en función del tipo del objetivo por el que se hayan generado. Aunque su propósito fundamental es el mismo - recolectar y almacenar información sensible - las diferencias radican en los métodos de recolección de datos, el tipo de información que priorizan, y las técnicas de evasión que emplean. A continuación, presentamos algunas variedades comunes:

Credenciales: Estos se centran en la recolección de nombres de usuario y contraseñas. Son comunes en ataques dirigidos a servicios en línea, como redes sociales, plataformas de correo electrónico y sitios de comercio electrónico.

Datos Financieros: Diseñados específicamente para capturar información financiera, como números de tarjetas de crédito, detalles de cuentas bancarias, y datos de transacciones.

Información del Navegador: Recolectan datos de los navegadores web, como historiales de navegación, cookies, y datos de sesiones activas.

Documentos y Archivos: Buscan y extraen documentos específicos, imágenes, y otros archivos almacenados en el dispositivo infectado.

Avanzados: Combinan múltiples funciones, no solo robando información, sino también ejecutando acciones adicionales como descargar más malware, registrar pulsaciones de teclas (key logging), o tomar capturas de pantalla.

Cada tipo de Stealer log representa una amenaza única y requiere diferentes estrategias de mitigación. Entender estas variedades nos ayuda a desarrollar enfoques más efectivos para proteger nuestros sistemas y datos.

Stealer log vs Data Leak

Navegando la Deepweb nos topamos con estos conceptos ¿Cuál es la diferencia entre un "Data Leak" y un Stealer log?

Un “Data Leak” o fuga de datos ocurre cuando información confidencial se expone accidental o ilícitamente a un entorno no seguro (según la clasificación de la información). Entre los datos infiltrados se puede incluir desde datos personales de clientes hasta secretos comerciales o propiedad intelectual. Las fugas de datos pueden afectar a una gran cantidad de personas y organizaciones, llevando a la pérdida de confianza, daños reputacionales y posibles sanciones.

Entre situaciones comunes podemos encontrar fallas en la configuración de bases de datos, vulnerabilidades explotadas en sitios web, o simples errores en el manejo de datos por parte de los colaboradores.

Por otro lado, un Stealer log es en principio un archivo generado por un software malicioso diseñado específicamente para robar información de un dispositivo infectado.

Los Stealers se instalan en un dispositivo, usualmente a través de técnicas de engaño o explotando vulnerabilidades, y comienzan a recopilar información sensible. Incluyen típicamente credenciales de inicio de sesión, detalles financieros, historiales de navegación, y otros datos personales.

La información recolectada se utiliza generalmente para dar comienzo a actividades delictivas, como el acceso no autorizado a cuentas o la generación de ataques más complejos.

Podemos encontrar entre ambos una similitud prácticamente indistinguible, hasta que ponemos ambos a la luz de la Cyber Kill Chain. El objetivo del atacante para con los datos es distinto.

Salvando los datos afectados por el Stealer que podríamos considerar directamente en la táctica de “Exfiltración”, a la luz de la matriz de MITRE ATT&CK podríamos ubicarlo de la siguiente forma:

Navegando algunos ejemplos

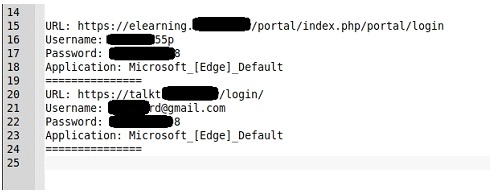

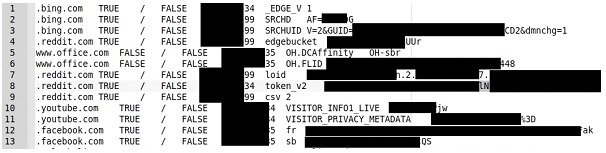

Para nuestro ejemplo compartimos algunos datos obtenidos de un Stealer log que expone datos mayormente obtenidos al afectar un navegador, por ejemplo, a través de una extensión maliciosa.

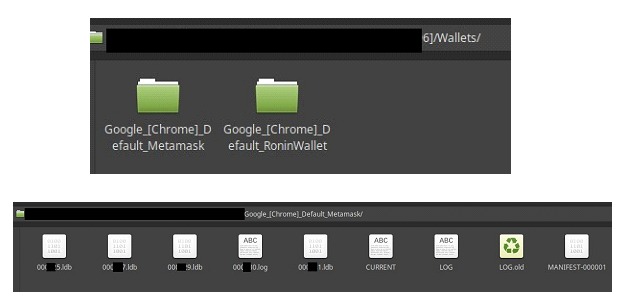

Cada uno de estos pequeños registros pueden aportarnos datos precisos para la colección como pueden ser conjuntos de credenciales, billeteras de criptomonedas, cookies de sesión o configuraciones de VPNs. O datos que podemos considerar rastros indirectos como historiales de navegación, datos copiados en portapapeles o datos de autocompletado.

Explotando logs

Una vez obtenidos los registros, los atacantes ya cuentan con “pseudo procesos” para explotar cada tipo de dato y sacarle el mayor “beneficio”, podemos listar algunos típicos como:

1. Venta en el Mercado Negro: Comercio de Información: Los Stealer logs son a menudo vendidos en mercados oscuros de Internet. Los ciberdelincuentes los comercializan a otros actores maliciosos, quienes pueden usar esta información para sus propios fines ilícitos.

2. Acceso Directo a Cuentas Online: Uso de Credenciales Robadas: Los datos de inicio de sesión obtenidos se utilizan para acceder a cuentas de correo electrónico, redes sociales, servicios financieros, entre otros, permitiendo a los atacantes cometer fraude o robo de identidad.

3. Fraude Financiero: Explotación de Datos Financieros: Con la información de tarjetas de crédito y cuentas bancarias robadas, los delincuentes pueden realizar compras fraudulentas o vaciar cuentas bancarias.

4. Ingeniería Social y Phishing: Manipulación Basada en Información Personal: La información personal recopilada se utiliza para diseñar ataques de phishing más convincentes o para realizar estafas de ingeniería social.

5. Extorsión y Ransomware: Amenazas y Coacciones: En algunos casos, si los Stealer logs contienen información especialmente sensible, los delincuentes pueden intentar extorsionar a las víctimas.

6. Espionaje Corporativo y Sabotaje: En el contexto de una organización, estos pueden contener información valiosa que se utiliza para espionaje corporativo o sabotaje.

7. Compartir con la “comunidad”: Los Stealer log también son una forma en la que los ciberdelincuentes crean una “comunidad”, al compartirlos se ganan una “reputación” que les permite establecerse en el ciberespacio.

Los Stealer logs son entonces herramientas poderosas en manos de los ciberdelincuentes. Su uso va más allá del simple robo de información; son migajas de pan que se convierten en la base para una serie de actividades delictivas, cada una con su propio conjunto de riesgos y consecuencias. Por ello, la prevención, detección temprana y respuesta rápida son esenciales para proteger nuestros datos y sistemas.