Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

As 10 principais recomendações de segurança da Microsoft

Continuamos focando em dar atenção especial a todos os serviços que nossos ativos de TI fornecem para nossa rede interna. A realidade hoje é que o Microsoft Windows e seu serviço de Active Directory são um dos principais players do mercado. Embora, como bem sabem, não seja o único gerenciador de identidades e objetos existente no mercado, ele é o mais comum nas organizações. A plataforma Windows nos oferece muitos atributos, proporcionando um conjunto de funcionalidades que muitas vezes nos deixam confusos diante de tantas configurações que precisamos gerenciar. Para aumentar a conscientização, a seguir listaremos as 10 recomendações que consideramos mais úteis para serem aplicadas em nossa plataforma, para que possamos entender cada vez melhor a segurança de nossa arquitetura.

1- Proteger a identidade e os privilégios.

Em um mundo que ultrapassou a rotina do trabalho de escritório, migrando total ou parcialmente para um modelo de acesso de qualquer lugar, as identidades tornaram-se um alvo importante para os invasores, tornando-as mais suscetíveis a vulnerabilidades.

Hoje em dia, elas são um foco fundamental para os atacantes que buscam acessar todos os tipos de ambientes. Por isso, é prioritário que as identidades tenham múltiplas camadas de proteção e que se implementem medidas preventivas associadas a elas.

A proteção adequada da identidade exigirá a implementação de ferramentas de gerenciamento de contas e acesso, aplicando o princípio do mínimo privilégio.

Um usuário deve ter acesso apenas aos dados, aplicações e sistemas específicos necessários para seu papel profissional, nem mais nem menos. Entre as principais tarefas a serem executadas, podemos encontrar as seguintes:

- Use o controle de acesso baseado em funções (RBAC) para simplificar o acesso, aplique senhas fortes ou adote tecnologias sem senha.

- Incentive os usuários a não usarem a mesma senha mais de uma vez.

- Fornecer uma ferramenta de gerenciamento de senhas em nível empresarial para uma administração de senhas mais eficiente.

- Na maioria dos casos, implemente a autenticação multifator (MFA) para acessar os sistemas, acompanhada da implementação de controles de acesso condicional que permitem que a MFA seja ignorada a partir de dispositivos compatíveis com a empresa para uma melhor experiência do usuário.

- Habilite a autenticação biométrica quando disponível e considere como objetivo final avançar para um mundo de autenticação sem senha.

Os pontos importantes em que devemos nos concentrar incluem adotar um modelo hierárquico para o acesso privilegiado, seguindo a estratégia de acesso privilegiado da Microsoft, que propõe os princípios de Confiança Zero. Isso significa sempre aplicar o princípio do mínimo privilégio ao atribuir permissões aos usuários. Isso vale tanto para os papéis incorporados no Active Directory quanto para os do Azure Active Directory, se falarmos de ambientes em nuvem.

Para gerenciar o acesso a recursos no Azure, pode-se utilizar o Azure RBAC (Controle de Acesso Baseado em Função do Azure). Além disso, a plataforma em nuvem permite melhorar a segurança de acesso para usuários privilegiados, implementando as seguintes soluções:

• Gerenciamento de acesso privilegiado (PAM)

• Acesso just-in-time (JIT)

• Gerenciamento de identidade privilegiada (PIM)

Essas soluções oferecem um programa completo de administração de acesso privilegiado tanto para o seu ambiente tradicional no local quanto para o seu ambiente na nuvem. Se você não dispõe de ferramentas de gestão de privilégios, crie uma conta secundária para esses propósitos e certifique-se de educar seus usuários para que não utilizem as mesmas senhas entre contas.

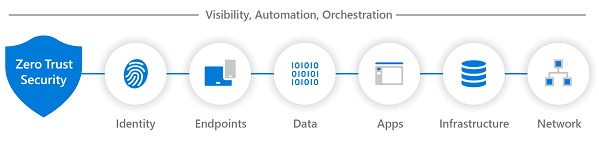

2- Implementar um modelo de confiança zero

Certificar-se de adotar uma arquitetura de acesso de Confiança Zero para seus sistemas, identidades, aplicações e infraestrutura sempre que aplicável.

Este é um modelo no qual não confiamos em nenhuma identidade até que ela possa validar sua origem e confirmar sua autorização. Essa abordagem exigirá um modelo de acesso que consiste em múltiplas camadas e pode avaliar vários aspectos na cadeia de autenticação e autorização, desde a rede e o firewall até os dispositivos físicos, passando também pela identidade do usuário. A implementação de tecnologias de segurança baseadas na nuvem ajudará significativamente se você estiver buscando adotar um modelo de acesso de Confiança Zero, já que temos muitas ferramentas à disposição que podem se adaptar sem problemas à forma como atualmente operamos.

Podemos obter mais informações sobre o modelo de acesso de Confiança Zero da Microsoft aqui: https://docs.microsoft.com/en-us/security/zero-trust/

3- Definir uma estrutura de segurança

A adoção de uma estrutura de segurança serve como base para o programa de segurança de sua organização. Ela deve consistir em recomendações de estruturas amplamente adotadas, como as seguintes:

• Objetivos de controle para informações e tecnologias relacionadas (COBIT):https://www.isaca.org/resources/cobit

• ISO (Organização Internacional de Padronização) 27000:

https://www.iso.org/isoiec-27001-information-security.html

• NIST (Instituto Nacional de Padrões e Tecnologia) para melhorar a segurança cibernética da infraestrutura crítica:

https://www.nist.gov/cyberframework

Também abordamos a importância de políticas, padrões, procedimentos e diretrizes bem documentados como parte de seu programa de segurança. A estrutura deve consistir em uma ou mais linhas de base de segurança que descrevam um conjunto mínimo de configurações para seus dispositivos. O programa de segurança precisa ser apoiado pela liderança e promovido em toda a organização para ajudar a educar os usuários sobre a importância da segurança e o papel que eles desempenham.

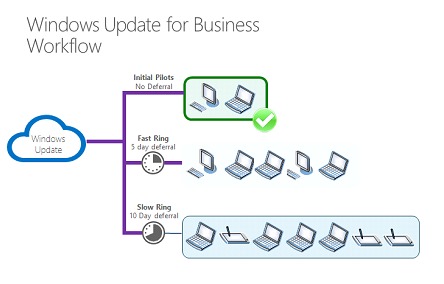

4- Manter-se atualizado

É crucial estar atualizado sobre as novas tecnologias que se referem às últimas versões de recursos e atualizações de segurança para seus clientes e servidores Windows.

Por exemplo, aplicar uma avaliação de conformidade para garantir que seus dispositivos atendam a uma versão mínima da compilação do sistema operacional é útil para identificar dispositivos desatualizados que poderiam estar em risco. Podemos até aplicar controles de segurança adicionais, como a exigência de autenticação multifatorial, com base nesta avaliação de conformidade por meio de uma política de acesso condicional.

Dentro das opções automatizadas que podemos encontrar:

• Configuração do Windows Update for Business (WufB) em dispositivos Windows

• Configure o Windows Server Update Services (WSUS) ou o Azure Update Management para servidores Windows para manter seus dispositivos atualizados.

Levar em consideração a atenção especial às atualizações nos ajudará a garantir que os dispositivos estejam o mais protegidos possível contra ameaças contínuas.

Além de atualizar o sistema operacional Windows, outras aplicações empresariais como Google Chrome, Microsoft Office e produtos da Adobe também devem ser mantidos atualizados dentro do escopo de um sistema de gestão de patches adequado. Isso permitirá que, no futuro, possamos planejar a incorporação de aplicações de terceiros em uma estratégia de atualização contínua adaptável às mudanças.

5- Use ferramentas de gerenciamento modernas

Devemos utilizar ferramentas de administração modernas para aplicar configurações de segurança e gerenciar dispositivos. Utilizando soluções de nível empresarial como o Microsoft Endpoint Configuration Manager e o Intune, que podem impor baselines de segurança, também se destaca a possibilidade de realizar avaliações de conformidade, implementar aplicações, aplicar configurações de dispositivos e gerenciar atualizações de software.

Além disso, ferramentas como o Microsoft Deployment Toolkit (MDT) e o Configuration Manager nos permitirão criar imagens reforçadas e implementar sequências de tarefas para atualizações ou migrações relacionadas a mudanças na integridade das aplicações.

Outro foco importante é voltar a atenção para a redução do número de ferramentas, se possível, para evitar complexidades em seu ambiente. A simplicidade com uma pegada reduzida ajuda a diminuir a quantidade de vulnerabilidades.

6- Certificar o hardware físico

Para os dispositivos físicos do usuário final e qualquer servidor físico dentro do seu ambiente, temos que nos certificar de que as especificações de hardware estejam em conformidade com um programa de certificação de hardware e possam suportar características de segurança baseadas em virtualização, a médio prazo.

Além disso, garantir que haja um processo para atualizar de forma segura o firmware do hardware e do dispositivo, que esteja integrado aos procedimentos de baseline documentados. Como lembrete, certifiquem-se de revisar o Catálogo do Windows Server e a Lista de Compatibilidade de Hardware do Windows antes de adquirir qualquer hardware para seus sistemas operacionais Windows, através dos seguintes links:

• https://www.windowsservercatalog.com/

• https://partner.microsoft.com/en-us/dashboard/hardware/search/cpl

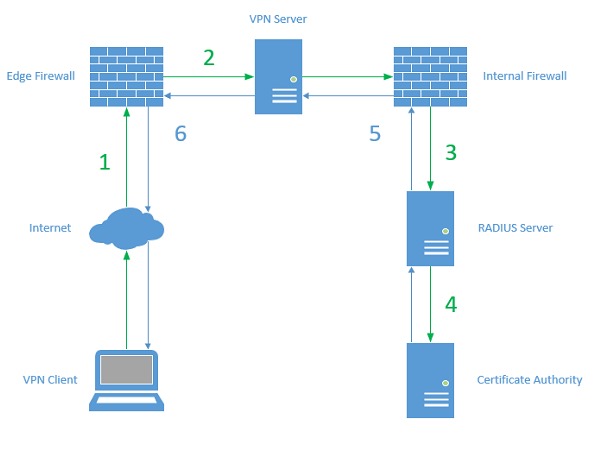

7 - Gerenciar a segurança da rede

Embora as tendências recentes se concentrem na proteção dos dispositivos e da identidade do usuário, a segurança da rede continua a desempenhar um papel fundamental. A função da segurança de rede deve se concentrar em dispositivos de rede, escritórios físicos e data centers, e incluir configurações relacionadas à rede para dispositivos e servidores de usuários finais. Essas configurações devem fazer parte de sua linha de base de segurança documentada e podem incluir configurações para firewalls e VPNs baseados em software.

Para dispositivos Windows, as comunicações podem ser restringidas configurando o Firewall do Windows Defender com a Política de Grupo, o Intune ou o Configuration Manager. A proteção de rede aprimorada que bloqueia o tráfego para hosts de risco ou sites inadequados pode ser adicionada com a implantação de um servidor proxy ou VPN, ou com o uso de recursos avançados do Microsoft Defender para Endpoint.

Para servidores em execução no Azure, um grupo de segurança de rede pode ser aplicado à sub-rede ou ao recurso de interface de rede e permitir apenas as comunicações necessárias.

À medida que seus usuários se tornam mais descentralizados, é preciso garantir a implementação de um serviço de VPN confiável e seguro, como o Always On VPN da Microsoft.

8- Sempre criptografe seus dispositivos

Sempre devemos exigir a criptografia para os dispositivos do usuário final e servidores. Isso também deve incluir dispositivos móveis que armazenem dados da empresa ou que possam ser usados para abrir documentos e e-mails corporativos. Para os clientes do Windows, o BitLocker para criptografia de disco pode ser facilmente implementado usando o Intune e o Azure Active Directory, o Configuration Manager ou com o Active Directory e Diretivas de Grupo.

Para as máquinas virtuais no Azure, aproveite o Cifrado de Disco do Azure e o Cofre de Chaves (Key Vault) para o armazenamento de chaves. Certificando-nos também de que as cópias de segurança para sistemas críticos estejam configuradas.

Antes de tomar qualquer decisão sobre criptografia, talvez seja conveniente realizar um exercício de conscientização sobre quais são os dados mais importantes para a empresa, para poder projetar a arquitetura com base nos principais interesses da organização.

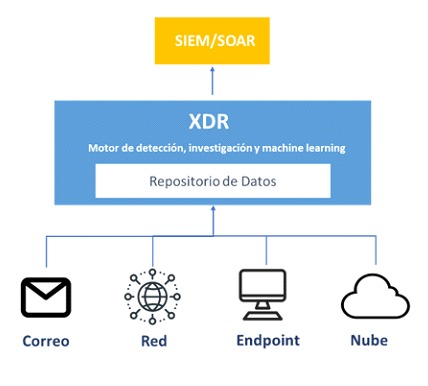

9- Habilitação da proteção XDR além do EDR

XDR é uma abordagem estratégica extremamente valiosa para implementar em seu programa de cibersegurança. O XDR vai além das capacidades originais do EDR, que se concentravam principalmente em uma única tecnologia, para unir múltiplas tecnologias. Isso permite que as equipes de segurança melhorem a detecção ao adicionar contexto aos alertas e ver uma imagem completa de um possível ataque (daí o termo eXtended Detection and Response).

Uma estratégia de XDR combinará capacidades que abrangem dispositivos do usuário final, e-mail, servidores, infraestrutura na nuvem, gestão de identidade e acesso, rede e aplicações, e dados. O principal benefício do XDR é a consolidação de tudo em uma visão centralizada.

Para as capacidades de EDR, que substituíram o modelo tradicional de antivírus, certifique-se de incorporar suas estações de trabalho e servidores no Microsoft Defender for Endpoint, que oferece proteção avançada de endpoints com detecção de comportamentos, análises baseadas na nuvem e inteligência de ameaças.

10- Implementar soluções de monitoramento de segurança

Ter as ferramentas de segurança adequadas é uma parte crítica do seu programa de segurança, mas se você não tiver operações e monitoramento bem implementados, o valor das suas ferramentas de segurança diminui. Se você usa tecnologias da Microsoft, isso implica em aproveitar as capacidades XDR disponíveis, que permitem uma reação instantânea e uma remediação automatizada de qualquer incidente detectado em seu ambiente. Aproveitando as soluções de monitoramento e relatório de segurança de classe empresarial disponíveis, que incluem Log Analytics, Microsoft Defender for Endpoint, Defender for Cloud Apps, Microsoft Defender for Cloud e Microsoft Sentinel. Muitas dessas soluções se integram com ferramentas de SIEM de terceiros, caso sejam utilizadas na empresa ou a partir de um centro de operações de segurança terceirizado.

Conclusão

Quer você tenha ou não essas tecnologias, é importante conhecer o que os fornecedores oferecem ao projetar uma arquitetura de segurança. Há quem diga que as ferramentas fazem o mestre, mas na prática isso não é tão verdadeiro. É a abstração de ideias que faz a diferença entre uma boa arquitetura de segurança e uma arquitetura negligenciada. Como mencionamos antes, tentar ter soluções simples nos ajuda a enfrentar dia a dia todas as dificuldades que a selva da internet nos impõe ao longo do caminho. É aí, e somente aí, que a consciência faz a diferença.