Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

TOP 10 Recomendaciones de Seguridad en Microsoft

Continuamos haciendo foco en prestar especial atención a todos los servicios que nuestros activos informáticos brindan para nuestra red interna. La realidad hoy en día es que Microsoft Windows y su servicio de Active Directory es uno de los principales exponentes del mercado aunque, como bien sabrán, no es el único gestor de identidades y de objetos que existe en el mercado pero sí es el más frecuente en las organizaciones, la plataforma Windows nos provee de muchos atributos ofreciéndonos un bosque de funciones que en muchas ocasiones nos deja desorientados ante tantas configuraciones que tenemos que atender. A fin de aumentar la conciencia, a continuación listaremos las 10 recomendaciones que consideramos más útiles, a aplicar sobre nuestra plataforma para que día a día podamos comprender mucho mejor la seguridad de nuestra arquitectura.

1- Proteger la identidad y los privilegios.

En un mundo que ha traspasado la cotidianidad del trabajo de oficina migrando total o parcialmente hacia un modelo de acceso desde cualquier lugar, las identidades se han convertido en un objetivo importante para los atacantes haciéndolas más propensas a debilidades.

Hoy día son un enfoque fundamental para los atacantes que buscan acceder a todo tipo de entornos. Debido a esto, es prioritario que las identidades cuenten con múltiples capas de protección y que se implementen medidas preventivas asociadas a las mismas.

La protección adecuada de identidad requerirá implementar herramientas de gestión de cuentas y acceso, aplicando el principio de mínimo privilegio.

Un usuario solo debe tener acceso a los datos, aplicaciones y sistemas específicos que sean necesarios para su rol laboral, ni más ni menos. Dentro de las tareas principales a ejecutar podemos encontrar las siguientes:

- Utilizar el control de acceso basado en roles (RBAC) para simplificar el acceso, aplicar contraseñas sólidas o adoptar tecnologías sin contraseña.

- Animar a los usuarios a no usar la misma contraseña más de una vez.

- Proporcionar una herramienta de gestión de contraseñas de nivel empresarial para una administración más eficiente de contraseñas.

- En la mayoría de los casos implementar una autenticación multifactor (MFA) para acceder a los sistemas acompañado de la implementación de controles de acceso condicional que permitan omitir el MFA desde dispositivos compatibles con la empresa para una mejor experiencia del usuario.

- Habilita la autenticación biométrica cuando esté disponible y considera como objetivo final avanzar hacia un mundo de autenticación sin contraseñas.

Los puntos importantes en los que debemos enfocarnos incluyen adoptar un modelo jerarquizado para el acceso privilegiado siguiendo la estrategia de acceso privilegiado de Microsoft, que propone los principios de Confianza Cero, esto quiere decir siempre aplicar el principio de mínimo privilegio al asignar permisos a los usuarios. Tanto en roles incorporados en Active Directory y los de Azure Active Directory si hablamos de entornos cloud.

Para gestionar el acceso a recursos en Azure, se puede utilizar Azure RBAC. Además de eso la plataforma cloud permite mejorar la seguridad de acceso para los usuarios privilegiados implementando las siguientes soluciones:

• Gestión de acceso privilegiado (PAM)

• Acceso justo a tiempo (JIT)

• Gestión de identidades privilegiadas (PIM)

Estas soluciones ofrecen un programa completo de administración de acceso privilegiado tanto para tu entorno tradicional en las instalaciones como para tu entorno en la nube. Si no dispones de herramientas de gestión de privilegios, crea una cuenta secundaria para estos propósitos y asegúrate de educar a tus usuarios para que no utilicen las mismas contraseñas entre cuentas.

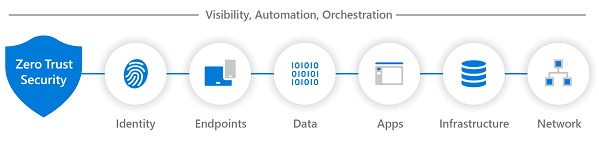

2- Implementar un modelo de confianza cero

Asegurarnos de adoptar una arquitectura de acceso de Confianza Cero para tus sistemas, identidades, aplicaciones e infraestructura siempre y cuando sea aplicable.

Este es un modelo en el que no confiamos en ninguna identidad hasta que esta no pueda validar su origen y confirmar su autorización. Este enfoque requerirá un modelo de acceso que consta de múltiples capas y puede evaluar varios aspectos en la cadena de autenticación y autorización, desde la red y el firewall hasta los dispositivos físicos, pasando también por la identidad del usuario. La implementación de tecnologías de seguridad basadas en la nube ayudará significativamente si estás buscando adoptar un modelo de acceso de Confianza Cero, ya que tenemos muchas herramientas a disposición que pueden adaptarse sin problemas a la forma de manejarnos actualmente.

Podemos obtener más información sobre el modelo de acceso de Confianza Cero de Microsoft aquí: https://docs.microsoft.com/en-us/security/zero-trust/

3- Definir un marco de seguridad

La adopción de un marco de seguridad sirve como base para el programa de seguridad de tu organización. Debe consistir en recomendaciones de marcos ampliamente adoptados, como los siguientes:

• Control Objectives for Information and Related Technology (COBIT): https://www.isaca.org/resources/cobit

• Normas ISO (Organización Internacional de Normalización) 27000:

https://www.iso.org/isoiec-27001-information-security.html

• NIST (Instituto Nacional de Estándares y Tecnología) para Mejorar la Ciberseguridad de la Infraestructura Crítica:

https://www.nist.gov/cyberframework

También abordamos la importancia de políticas, estándares, procedimientos y pautas bien documentadas como parte de tu programa de seguridad. El marco debería consistir en una o más líneas de base de seguridad que describen un conjunto mínimo de configuraciones para tus dispositivos. El programa de seguridad tiene que ser respaldado por el liderazgo y promovido en toda la organización para ayudar a educar a los usuarios sobre la importancia de la seguridad y el papel que desempeñan.

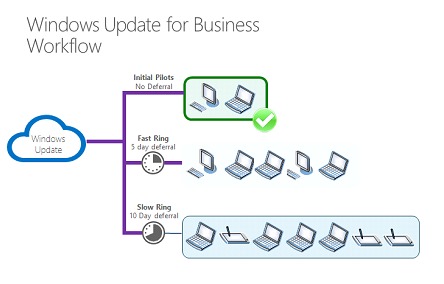

4- Mantenerse al día

Es un punto clave estar al tanto de las nuevas tecnologías que refieren a las últimas versiones de funciones y actualizaciones de seguridad para tus clientes y servidores Windows.

Por ejemplo, aplicar una evaluación de cumplimiento para asegurarse de que sus dispositivos cumplan con una versión mínima de la compilación del sistema operativo es útil para identificar dispositivos no actualizados que podrían estar en riesgo. Incluso podemos aplicar controles de seguridad adicionales, como el requisito de autenticación multifactor, basados en esta evaluación de cumplimiento mediante una política de acceso condicional.

Dentro de las opciones automatizadas que podemos encontrar:

• Configurar Windows Update for Business (WufB) en dispositivos Windows

• Configurar Windows Server Update Services (WSUS) o Azure Update Management para servidores Windows para mantener tus dispositivos actualizados.

Tener en cuenta la especial atención sobre las actualizaciones nos ayudará a asegurar que los dispositivos estén protegidos al máximo contra amenazas continuas.

Además de actualizar el sistema operativo Windows, otras aplicaciones empresariales como Google Chrome, Microsoft Office y productos de Adobe también deben mantenerse actualizadas dentro del alcance de un correcto sistema de gestión de parches. Para poder a futuro planificar incorporar aplicaciones de terceros en una estrategia de actualización continua adaptable al cambio.

5- Usar herramientas de administración modernas

Debemos utilizar herramientas de administración modernas para aplicar configuraciones de seguridad y administrar dispositivos. Aplicando soluciones de nivel empresarial como Microsoft Endpoint Configuration Manager e Intune que pueden imponer baselines de seguridad, también se destaca la posibilidad de realizar evaluaciones de cumplimiento, implementar aplicaciones, aplicar configuraciones de dispositivos y gestionar actualizaciones de software.

Sumado a esto herramientas como Microsoft Deployment Toolkit (MDT) y Configuration Manager nos permitirán crear imágenes reforzadas e implementar secuencias de tareas para actualizaciones o migraciones relacionadas con cambios en la integridad de las aplicaciones.

Otro enfoque importante es poner la atención en la reducción de la cantidad de herramientas, si es posible, para evitar complejidades en tu entorno. La simplicidad con una huella reducida ayuda a disminuir la cantidad de vulnerabilidades.

6- Certificar el hardware físico

Para los dispositivos físicos de usuario final y cualquier servidor físico dentro de tu entorno, tenemos que asegurarnos de que las especificaciones de hardware cumplan con un programa de certificación de hardware y puedan admitir características de seguridad basadas en la virtualización, en el mediano plazo.

Además de ello, asegurarnos de que haya un proceso para actualizar de manera segura el firmware del hardware y del dispositivo, el cual esté integrado en los procedimientos de baseline documentados. Como recordatorio, asegúrense de revisar el Catálogo de Windows Server y la Lista de Compatibilidad de Hardware de Windows antes de adquirir cualquier hardware para tus sistemas operativos Windows, a través de los siguientes enlaces:

• https://www.windowsservercatalog.com/

• https://partner.microsoft.com/en-us/dashboard/hardware/search/cpl

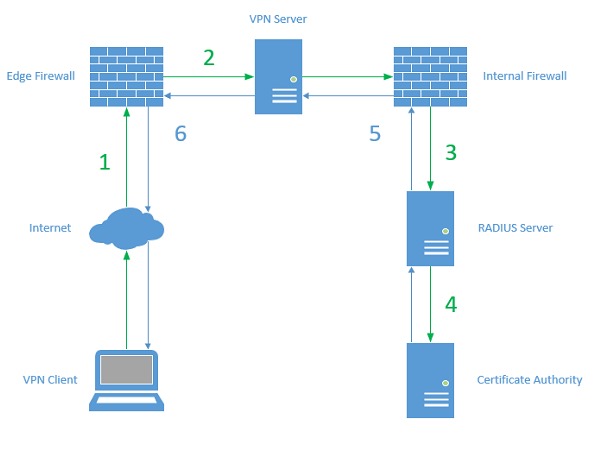

7 - Administrar la seguridad de la red

Aunque las tendencias recientes se centran en asegurar los dispositivos de usuario y la identidad, la seguridad de la red sigue desempeñando un papel fundamental. La función de la seguridad de la red debe centrarse en los dispositivos de red, las oficinas físicas y los centros de datos, e incluir configuraciones relacionadas con la red para dispositivos de usuario final y servidores. Estas configuraciones deben formar parte de tus baseline de seguridad documentadas y pueden incluir ajustes para firewalls y VPN basados en software.

Para los dispositivos Windows, las comunicaciones se pueden restringir configurando el Firewall de Windows Defender con Directivas de Grupo, Intune o Configuration Manager. Una protección de red mejorada que bloquee el tráfico hacia hosts riesgosos o sitios web inapropiados se puede agregar mediante la implementación de un servidor proxy o VPN, o utilizando funciones avanzadas de Microsoft Defender for Endpoint.

Para los servidores que se ejecutan en Azure, se puede aplicar un grupo de seguridad de red a la subred o al recurso de interfaz de red, y permitir únicamente las comunicaciones necesarias.

A medida que tus usuarios se descentralizan más, debemos asegurar la implementación de un servicio VPN confiable y seguro, como el Always On VPN de Microsoft

8- Encriptar siempre sus dispositivos

Siempre debemos exigir el cifrado para los dispositivos de usuario final y servidores. Esto también debe incluir dispositivos móviles que almacenen datos de la empresa o que puedan utilizarse para abrir documentos y correos electrónicos de la empresa. Para los clientes de Windows, el cifrado de disco BitLocker se puede implementar fácilmente utilizando Intune y Azure Active Directory, Configuration Manager o con Active Directory y Directivas de grupo.

Para las máquinas virtuales en Azure, aprovecha el Cifrado de Disco de Azure y el Almacén de Claves (Key Vault) para el almacenamiento de claves. Asegurándonos también de que estén configuradas las copias de seguridad para sistemas críticos.

Antes de tomar alguna decisión a la hora de encriptar, quizás es conveniente hacer un ejercicio de conciencia sobre cuáles son los datos más importantes para la compañía para poder diseñar la arquitectura en función a los principales intereses de la organización.

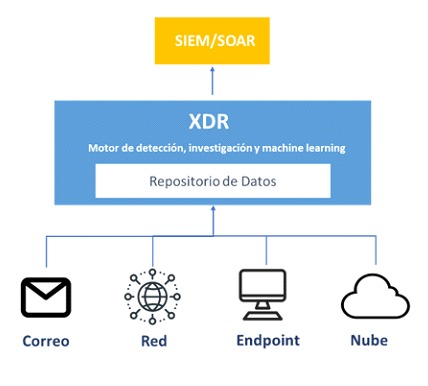

9- Habilitar la protección XDR más allá de la EDR

XDR es un enfoque estratégico extremadamente valioso para implementar en tu programa de ciberseguridad. XDR va más allá de las capacidades originales de EDR, que se centraban principalmente en una sola tecnología, para unir múltiples tecnologías. Esto permite a los equipos de seguridad mejorar la detección al agregar contexto a las alertas y ver una imagen completa de un posible ataque (de ahí el término eXtended Detection and Response).

Una estrategia de XDR combinará capacidades que abarcan dispositivos de usuario final, correo electrónico, servidores, infraestructura en la nube, gestión de identidad y acceso, red y aplicaciones, y datos. El principal beneficio de XDR es la consolidación de todo en una vista centralizada.

Para las capacidades de EDR, que han reemplazado al modelo tradicional de antivirus, asegúrate de incorporar tus estaciones de trabajo y servidores en Microsoft Defender for Endpoint, que proporciona protección avanzada de endpoints con detección de comportamientos, análisis basados en la nube e inteligencia de amenazas.

10- Implementar soluciones de monitoreo de seguridad

Contar con las herramientas de seguridad adecuadas es una parte crítica de tu programa de seguridad, pero si no tienes operaciones y monitoreo bien implementados, el valor de tus herramientas de seguridad disminuye. Si usas tecnologías Microsoft implica aprovechar las capacidades XDR disponibles, que permiten una reacción instantánea y una remediación automatizada de cualquier incidente detectado en tu entorno. Aprovechando las soluciones de monitoreo y reporte de seguridad de clase empresarial disponibles, que incluyen Log Analytics, Microsoft Defender for Endpoint, Defender for Cloud Apps, Microsoft Defender for Cloud y Microsoft Sentinel. Muchas de estas soluciones se integran con herramientas de SIEM de terceros en caso de que se utilicen en la empresa o desde un centro de operaciones de seguridad tercerizado.

Conclusión

Tengas o no estas tecnologías, es importante conocer qué ofrecen los proveedores a la hora de diseñar una arquitectura de seguridad, hay quien dice que las herramientas hacen al maestro, pero en la práctica no es tan cierto. Es la abstracción de ideas lo que marca la diferencia entre una buena arquitectura de seguridad y una arquitectura desatendida. Como mencionamos antes, tratar de tener soluciones simples nos ayudan a enfrentar día a día todas las dificultades que la jungla de internet nos interpone a lo largo del camino. Ahí y solo ahí es donde la conciencia marca la diferencia.