Ideias, informações e conhecimentos compartilhados pela equipe

de Investigação, Desenvolvimento e Inovação da BASE4 Security.

Referências

- Three Decades of Deception

Techniques in Active Cyber Defence

- Retrospect and Outlook (2021),

Li Zhang e Vrizlynn L. L. Thing

Três décadas de técnicas de cyberdeception

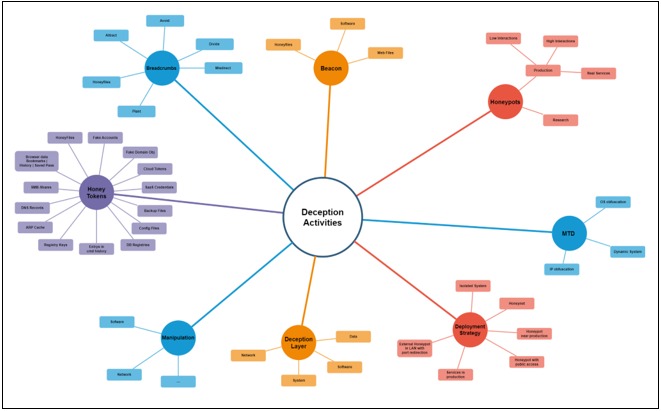

Em postagens anteriores, apresentamos algumas estratégias de fraude cibernéticae, nesta postagem, resumiremos um artigo intitulado "Three decades of deception techniques in active cyber defence: retrospective and perspectives" (Três décadas de técnicas de fraude na defesa cibernética ativa: retrospectiva e perspectivas), de Li Zhang e Vrizlynn L. L. Thing, que se concentra em técnicas de fraude cibernética, especificamente nos domínios de honeypots, honeytokens e defesa de alvos móveis. Essas técnicas, que evoluíram desde o final da década de 1980 até os dias atuais, ainda são consideradas um divisor de águas na defesa cibernética. A partir de uma retrospectiva sistemática, é examinado o uso integrado dessas técnicas para o engano orquestrado.

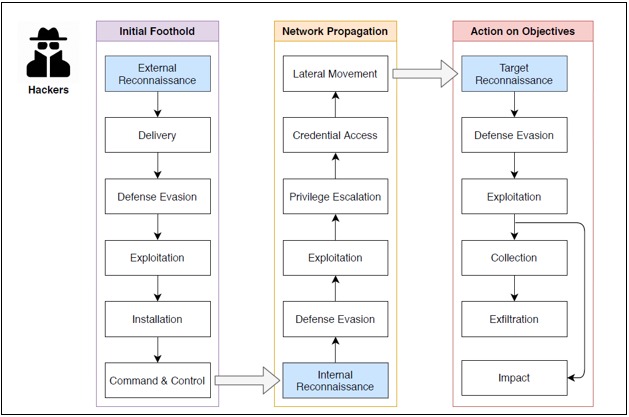

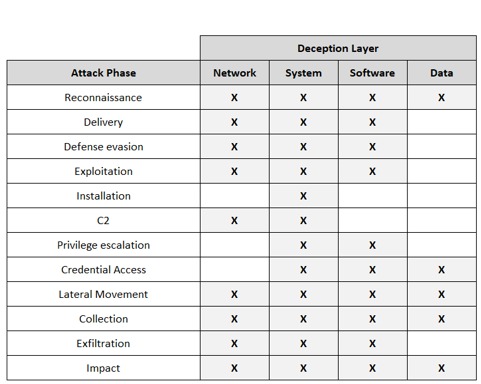

Neste artigo, um modelo adaptado da Cyber Kill Chain e uma pilha de engano de quatro camadas são usados para desenvolver uma taxonomia bidimensional. Essa classificação aborda quais fases de uma campanha de ataque cibernético as técnicas podem interromper e a quais camadas da pilha de enganação elas pertencem. O uso dessa taxonomia como referência pode ser uma etapa inicial para a elaboração de um plano de decepção organizado e abrangente ou para priorizar os esforços de decepção considerando o orçamento disponível.

Além disso, são discutidos dois pontos importantes para uma defesa cibernética ativa e resiliente: o engano em profundidade e o ciclo de vida do engano, ilustrando várias propostas notáveis.

Por fim, são apresentadas as perspectivas de futuras direções de pesquisa, incluindo a integração dinâmica de diferentes técnicas de fraude, os efeitos quantificados da fraude, o custo operacional da fraude, técnicas de fraude com suporte de hardware e técnicas desenvolvidas com base em uma melhor compreensão do elemento humano.

Honeypots, Honeytokens e defesa contra alvos móveis

Do final da década de 1980 até o presente, observamos uma evolução significativa nas estratégias de defesa. Entre elas, os honeypots, os honeytokens e a defesa de alvos móveis são particularmente notáveis por apresentarem uma perspectiva diferente.

Essas técnicas não apenas se complementam, mas também oferecem uma abordagem em várias camadas para a defesa cibernética, o que é essencial para lidar com as ameaças modernas.

Honeypots

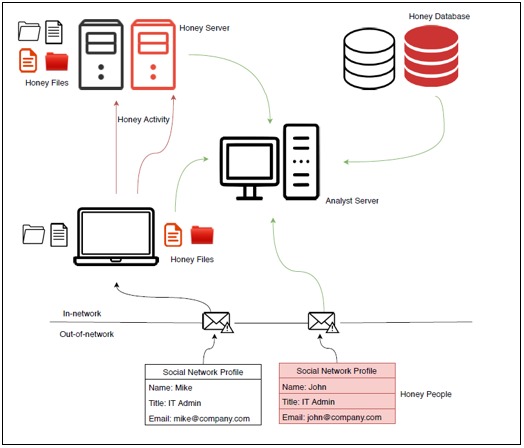

Apenas para fins de alinhamento, os honeypots são sistemas de computador de isca projetados para serem sondados, atacados ou comprometidos. Eles funcionam como armadilhas para detectar tentativas de invasão ou varredura não autorizadas. Vários honeypots interconectados formam uma rede de honeypots, conhecida como honeynet. Sua finalidade é apresentar superfícies de ataque falsas e de várias camadas para os invasores. No entanto, os honeypots, especialmente aqueles com alta interação que fornecem um ambiente de sistema operacional real, podem ser explorados por invasores para obter controle privilegiado e ser usados como ponto de partida para comprometer outros sistemas.

Honeytokens

Honeytokens são recursos de isca que podem assumir várias formas, como contas, arquivos de usuário, entradas de banco de dados ou senhas. Eles funcionam de forma semelhante aos honeypots, mas não se limitam aos sistemas de computador. Por exemplo, os honeyfiles são arquivos falsos em um servidor de arquivos; quando eles são acessados, um alerta é enviado para indicar uma possível intrusão. Ao contrário dos honeypots, que geralmente só podem interromper fases específicas de ataque na cadeia de destruição da camada de rede e do sistema, os honeytokens podem ser aplicados para combater quase todas as fases de ataque em todas as quatro camadas da pilha de engano. Um exemplo é o Projeto Spacecrab, que cria honeytokens de credenciais na forma de chaves do Amazon Web Services (AWS) e descobriu alguns casos em que o tempo médio para um hacker explorar o honeytoken é de apenas trinta minutos após sua publicação no GitHub.

Defesa do alvo móvel (Moving Target Defence)

A "defesa de alvo móvel" é uma técnica defensiva de engano que consegue confundir e desorientar os atacantes por meio da randomização e reconfiguração de redes, ativos e ferramentas de defesa. Ao alterar dinamicamente as superfícies de ataque reais e falsas, as superfícies de ataque de ativos essenciais podem ser ofuscadas o máximo possível, mantendo o invasor em um estado contínuo de confusão e engano. Essa técnica foi identificada como um tópico importante de pesquisa e desenvolvimento em segurança cibernética pelo Programa NITRD dos EUA.

Cadeia de destruição cibernética agrupada

Os autores propõem um modelo de Cyber Kill Chain que expande significativamente o modelo da Lockheed Martin. Ele é dividido em três "subcadeias" específicas, abordando diferentes fases de um ataque cibernético:

Cadeia externa: concentra-se em estabelecer um ponto de apoio inicial no sistema ou na rede de destino. Inclui fases como reconhecimento externo, fornecimento de malware e criação de um ponto de apoio.

Cadeia interna: Sconcentra-se na propagação dentro da rede da vítima. Essa subcadeia inclui o movimento lateral (a capacidade de um invasor de se mover por uma rede depois de obter acesso), o acesso a credenciais e a evasão de defesa.

Ações no alvo: essa cadeia visa a manipular o sistema alvo para atingir os objetivos do ataque. Ela inclui fases como coleta de dados, instalação de elementos mal-intencionados, evasão de defesa, exfiltração (extração de dados da rede da vítima), comando e controle e, por fim, reconhecimento interno.

Cada uma dessas subcadeias fornece uma estrutura detalhada para entender como os ataques cibernéticos se desenvolvem e oferece aos defensores cibernéticos um guia para o desenvolvimento de estratégias de defesa contra essas ameaças.

Para facilitar a seleção e a implementação coordenadas de técnicas de engano, as técnicas de honeypot, honeytoken e MTD podem ser atribuídas a uma fase de ataque específica e com base nas características de cada fase de ataque exclusiva, que são as possíveis camadas de engano, nas quais a fase de ataque específica pode ser interrompida.

Camadas de fraude" refere-se a uma estrutura de técnicas de fraude normalmente usadas.

Camada de rede: inclui técnicas como o uso de "tráfego chamariz" para induzir os invasores a realizar ações observáveis, como usar credenciais capturadas para acessar uma conta chamariz. Métodos como "registrar, modificar e reproduzir" são usados para gerar automaticamente uma grande quantidade de tráfego de chamariz e mantê-lo atualizado.

Camada do sistema: concentra-se, por exemplo, na ofuscação do IP e do sistema operacional (SO). A ofuscação de IP impede que os invasores rastreiem hosts na rede de destino com base em endereços IP, usando métodos como a tradução dinâmica de endereços de rede (DyNAT) e a mutação aleatória de host OpenFlow (OF-RHM). A ofuscação do sistema operacional é realizada para defender contra ataques de impressão digital do sistema operacional, sequências de números TCP aleatórios e padrões em vários protocolos.

Camada de software: inclui táticas como a randomização de layout (ASLR), que dificulta a exploração de vulnerabilidades de corrupção de memória ao randomizar os endereços de memória do software carregado, e a randomização do conjunto de instruções (ISR) para lidar com ataques de injeção de código. Também são usadas abordagens de diversidade de software, como o "Marlin", que divide um binário de software em blocos de funções e embaralha a ordem aleatoriamente.

Camada de dados: Ela emprega técnicas como a estratégia de roteamento multipath para modificar frequentemente os caminhos de comunicação entre os dispositivos e a arquitetura de rede dinâmica autoprotegida (SDNA), que reescreve o tráfego para ocultar as identidades do remetente e do destinatário. Também são usadas abordagens de dados dinâmicos, como o particionamento de chaves criptográficas em compartilhamentos aleatórios para evitar ataques de canal lateral entre máquinas virtuais (VMs).

Além disso, as estratégias são definidas de acordo com os objetivos de cada elemento na operação do cyberdeception, entre os quais se encontram:

- Lamb: um sistema isolado, sem ponto de entrada nos sistemas de produção.

- Zoo: uma sub-rede completa de honeypots com várias plataformas, serviços, vulnerabilidades e configurações, que são isolados dos sistemas de produção.

- Campo Minado: vários honeypots colocados na linha de frente para servir como alvos de primeiro ataque.

- Proximity Lures: Honeypots implantados próximos aos sistemas de produção.

- Redirect Shield: honeypots externos que aparecem em sistemas de produção por meio de encaminhamento de porta.

- Portas falsificadas: serviços falsificados (por exemplo, SMTP, DNS, FTP) em sistemas de produção.

Além dessas camadas e estratégias principais, o artigo aborda a necessidade de integrar e coordenar essas técnicas para criar uma rede holística de engano que cubra a rede protegida e forme uma ilusão completa para o adversário.

Conclusões

Além das técnicas utilizadas individualmente para cada etapa do ataque, enfatiza-se a importância de um ciclo de vida de engano bem gerenciado para garantir a eficácia dessas táticas ao longo do tempo, adaptando-se às mudanças no ambiente e no comportamento do atacante.

Também se discute como a aplicação da teoria dos jogos e aprendizado de máquina pode melhorar a interação das técnicas de engano com o adversário.

Em resumo, as "Camadas de Engano" representam uma abordagem multidimensional e estratificada para a defesa cibernética, abrangendo táticas variadas em diferentes camadas da infraestrutura de TI, da rede aos dados, para enganar, desorientar e defender contra os atacantes.

Para concluir, compartilhamos um breve mapa das várias estratégias e elementos que podem fazer parte de uma operação de engano cibernético: