Ideas, información y conocimientos compartidos por el equipo

de Investigación, Desarrollo e Innovación de BASE4 Security.

Referencias

- Three Decades of Deception

Techniques in Active Cyber Defense

- Retrospect and Outlook (2021),

Li Zhang and Vrizlynn L. L. Thing

Tres décadas de técnicas de ciberengaño

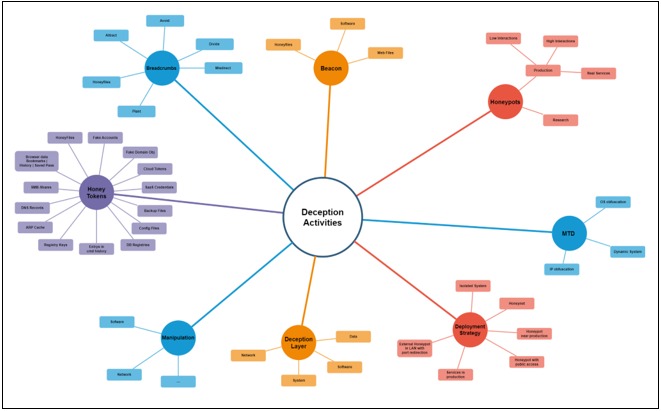

En publicaciones anteriores hemos introducido algunas estrategias de ciberengaño, en el este post realizaremos un resumen del artículo titulado "Tres décadas de técnicas de engaño en la ciberdefensa activa: retrospectiva y perspectivas" de Li Zhang y Vrizlynn L. L. Thing, este se centra en las técnicas de ciberengaño, específicamente en los dominios de honeypots, honeytokens y defensa de objetivo en movimiento (moving target defense). Estas técnicas, que han evolucionado desde finales de los años 80 hasta el día de hoy, son aún consideradas un cambio radical en la ciberdefensa. Desde una retrospectiva sistemática se examina el uso integrado de estas técnicas para engaños orquestados.

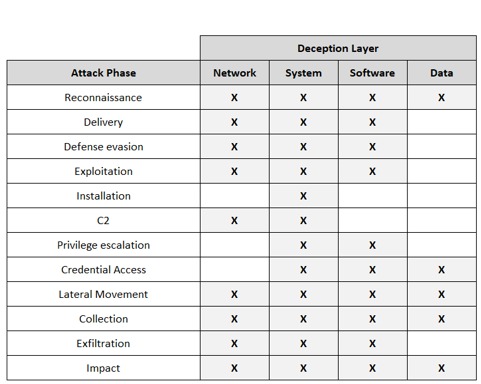

En este artículo se plantea un modelo de Cyber Kill Chain adaptado y una pila de engaño de cuatro capas para desarrollar una taxonomía bidimensional. Esta clasificación responde a qué fases de una campaña de ciberataque pueden interrumpir las técnicas y a qué capas de la pila de engaño pertenecen. Usar esta taxonomía como referencia puede ser un paso de partida para diseñar un plan de engaño organizado y completo o para priorizar esfuerzos de engaño considerando el presupuesto disponible.

Además, se discuten dos puntos importantes para lograr una defensa cibernética activa y resiliente: el engaño en profundidad y el ciclo de vida del engaño, ilustrando varias propuestas notables.

Finalmente, se presentan perspectivas sobre futuras direcciones de investigación, incluyendo la integración dinámica de diferentes técnicas de engaño, los efectos cuantificados del engaño, el costo de operación del engaño, técnicas de engaño soportadas por hardware y técnicas desarrolladas basadas en una mejor comprensión del elemento humano.

Honeypots, Honeytokens y Defensa de Objetivo en Movimiento

Desde finales de los años 80 hasta el presente, hemos visto una evolución significativa en las estrategias de defensa. Entre estas, los honeypots, honeytokens y la defensa de objetivo en movimiento son particularmente notables por plantear una perspectiva diferente.

Estas técnicas no solo se complementan entre sí, sino que también ofrecen una aproximación multicapa a la ciberdefensa, fundamental para enfrentar las amenazas modernas.

Honeypots

Solo para estar alineados, los honeypots son sistemas informáticos señuelo diseñados para ser sondeados, afectados o comprometidos. Actúan como trampas para detectar intentos de intrusión o exploración no autorizados. Varios honeypots interconectados forman una red de honeypots, conocida como honeynet. Su propósito es presentar superficies de ataque falsas y multicapa para los intrusos. Sin embargo, los honeypots, especialmente aquellos de alta interacción que ofrecen un entorno de sistema operativo real, pueden ser explotados por intrusos para obtener control privilegiado y ser utilizados como un punto de pivote para comprometer otros sistemas.

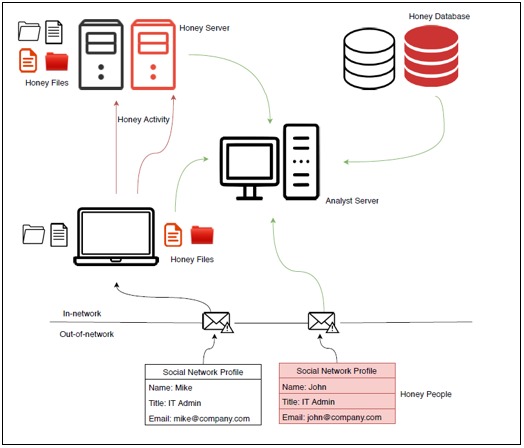

Honeytokens

Los honeytokens son recursos señuelo que pueden tomar diversas formas, como cuentas, archivos de usuario, entradas de bases de datos o contraseñas. Funcionan de manera similar a los honeypots, pero no están limitados a sistemas informáticos. Por ejemplo, los honeyfiles son archivos falsos en un servidor de archivos; cuando se accede a ellos, se envía una alerta para indicar una posible intrusión. A diferencia de los honeypots, que generalmente solo pueden interrumpir fases específicas de ataque en la cadena de matanza desde la capa de red y sistema, los honeytokens pueden aplicarse para contrarrestar casi todas las fases de ataque a través de las cuatro capas de la pila de engaño. Un ejemplo es el Proyecto Spacecrab, que crea honeytokens de credenciales en forma de claves de Amazon Web Services (AWS), y se encontró algunos casos en donde el tiempo promedio para que un hacker explote el honeytoken es de solo treinta minutos después de ser publicado en GitHub.

Defensa de Objetivo en Movimiento (Moving Target Defense)

La “defensa de objetivo en movimiento” es una técnica de decepción defensiva que logra confundir y desorientar a los atacantes mediante la randomización y reconfiguración de redes, activos y herramientas de defensa. Al cambiar dinámicamente tanto las superficies de ataque reales como las falsas, las superficies de ataque de los activos críticos pueden ser ofuscadas al máximo, manteniendo al atacante en un estado continuo de confusión y engaño. Esta técnica fue identificada como un tema clave de investigación y desarrollo en ciberseguridad por el Programa NITRD de EE. UU.

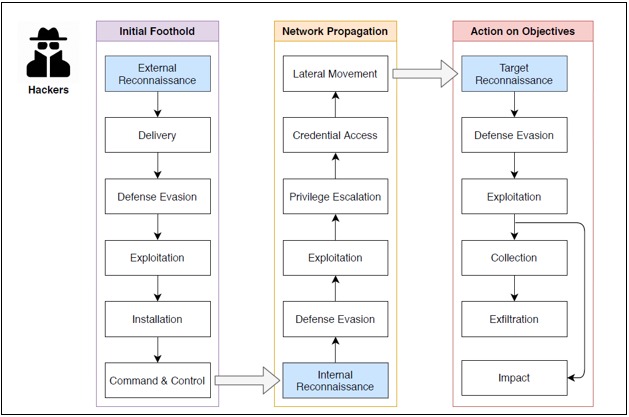

Cyber Kill Chain agrupada

Los autores proponen un modelo de Cyber Kill Chain expande significativamente el modelo de Lockheed Martin. Este está dividido en tres “sub-cadenas” específicas, aborda distintas fases de un ciberataque:

Cadena Externa: Se enfoca en establecer un punto de apoyo inicial en el sistema o red objetivo. Incluye fases como el reconocimiento externo, la entrega de malware, y la creación de un punto de apoyo.

Cadena Interna: Se centra en la propagación dentro de la red de la víctima. Esta sub-cadena incluye el movimiento lateral (la habilidad de un atacante para moverse a través de una red una vez que ha ganado acceso), el acceso a credenciales, y la evasión de la defensa.

Acciones sobre el objetivo: Esta cadena tiene como finalidad manipular el sistema objetivo para lograr los objetivos del ataque. Incluye fases como la recolección de datos, la instalación de elementos maliciosos, la evasión de la defensa, la exfiltración (extracción de datos de la red de la víctima), el comando y control, y finalmente, el reconocimiento interno.

Cada una de estas sub-cadenas proporciona un marco detallado para entender cómo se desarrollan los ataques cibernéticos y ofrece a los defensores cibernéticos una guía para desarrollar estrategias de defensa en contra de estas amenazas

Para facilitar la selección y el despliegue coordinados de técnicas de engaño, las técnicas de honeypot, honeytoken y MTD se pueden asignar a una fase particular del ataque y basándose en las características de cada fase de ataque única, cuáles son las posibles capas de engaño, en las que la fase de ataque específica puede ser interrumpida.

Las “capas de engaño” hacen referencia a un marco de técnicas de engaño utilizadas típicamente.

Capa de Red: Incluye técnicas como el uso de “tráfico señuelo” para inducir a los atacantes a tomar acciones observables, como usar credenciales capturadas para acceder a una cuenta señuelo. Se emplean métodos como el de "grabar, modificar y reproducir" para generar automáticamente una gran cantidad de tráfico señuelo y mantenerlo actualizado.

Capa de Sistema: Se centra, por ejemplo, en la ofuscación de IP y del sistema operativo (OS). En la técnica de ofuscación de IP se previene que los atacantes rastreen los hosts en la red objetivo basándose en direcciones IP, utilizando métodos como la traducción dinámica de direcciones de red (DyNAT) y la mutación aleatoria de hosts con OpenFlow (OF-RHM). La ofuscación del OS se realiza para defenderse contra ataques de fingerprinting del sistema operativo, randomizado secuencias de números TCP y patrones en varios protocolos.

Capa de Software: Incluye tácticas como la randomización del layout (ASLR), que dificulta la explotación de vulnerabilidades de corrupción de memoria al randomizar las direcciones de memoria del software cargado, y la randomización del conjunto de instrucciones (ISR) para abordar ataques de inyección de código. También se utilizan enfoques de diversidad de software, como “Marlin”, que rompe un binario de software en bloques de función y baraja aleatoriamente el orden.

Capa de Datos: Emplea técnicas como la estrategia de enrutamiento multipath para modificar frecuentemente las rutas de comunicación entre dispositivos, y la arquitectura de red dinámica auto-protegida (SDNA), que reescribe el tráfico para ocultar las identidades del emisor y receptor. También se utilizan enfoques de datos dinámicos, como la partición de claves criptográficas en acciones aleatorias para prevenir ataques de canal lateral entre máquinas virtuales (VMs).

Adicionalmente, se definen estrategias según los objetivos de cada elemento en la operación de ciberengaño, entre estos encontramos:

- Cordero: Un sistema aislado que no tiene punto de entrada a los sistemas de producción.

- Zoológico: Una subred completa de honeypots con diversas plataformas, servicios, vulnerabilidades y configuraciones, que están aisladas de los sistemas de producción.

- Campo Minado: Varios honeypots colocados en primera línea para servir como primeros objetivos de ataque.

- Señuelos de Proximidad: Honeypots desplegados en proximidad cercana a los sistemas de producción.

- Escudo de Redirección: Honeypots externos que aparecen en sistemas de producción a través de la redirección de puertos.

- Puertos de Engaño: Servicios simulados (por ejemplo, SMTP, DNS, FTP) en sistemas de producción.

Además de estas capas principales y las estrategias, el artículo aborda la necesidad de integrar y coordinar estas técnicas para crear un tejido de engaño holístico que cubra la red protegida y forme una ilusión completa para el adversario.

Conclusiones

Más allá de las técnicas utilizadas individualmente para cada etapa del ataque, se enfatiza sobre la importancia de un ciclo de vida de engaño bien gestionado para garantizar la efectividad de estas tácticas en el tiempo, adaptándose a los cambios en el entorno y el comportamiento del atacante.

También se discute cómo la aplicación de teoría de juegos y aprendizaje automático puede mejorar la interacción de las técnicas de engaño con el adversario.

En resumen, las "Deception Layers" son un enfoque multidimensional y estratificado para la defensa cibernética, que incluye tácticas variadas en diferentes capas de la infraestructura de TI, desde la red hasta los datos, para engañar, desorientar y defenderse contra los atacantes.

Les compartimos para cerrar un pequeño mapa sobre las distintas estrategias y elementos que pueden ser parte de una operación de ciberengaño: